Cloud computingCyberbezpieczeństwoBiznesPREZENTACJA PARTNERA

Budowanie odporności cyfrowej w chmurze to proces ciągły

Executive ViewPoint

Z Markiem Chlebickim, Partnerem Technology Risk Assurance w PwC, Liderem kompetencji Digital Resilience, rozmawiamy o:

- chmurowej czy – szerzej – cyfrowej odporności;

- konieczności jej wbudowania w każdy, nowy, innowacyjny projekt;

- 4. głównych aspektach Digital/Cloud Resilience;

- wpisaniu ich w strategiczne i biznesowe aspekty funkcjonowania organizacji.

Dużo mówi się dziś o odporności cyfrowej, również w kontekście chmury obliczeniowej. Ale czy chmura nie powinna mieć wbudowanej cyfrowej odporności w swoje DNA z samej definicji? Czym jest Cloud Resilience i dlaczego nadal musimy myśleć o bezpieczeństwie, migrując do chmury?

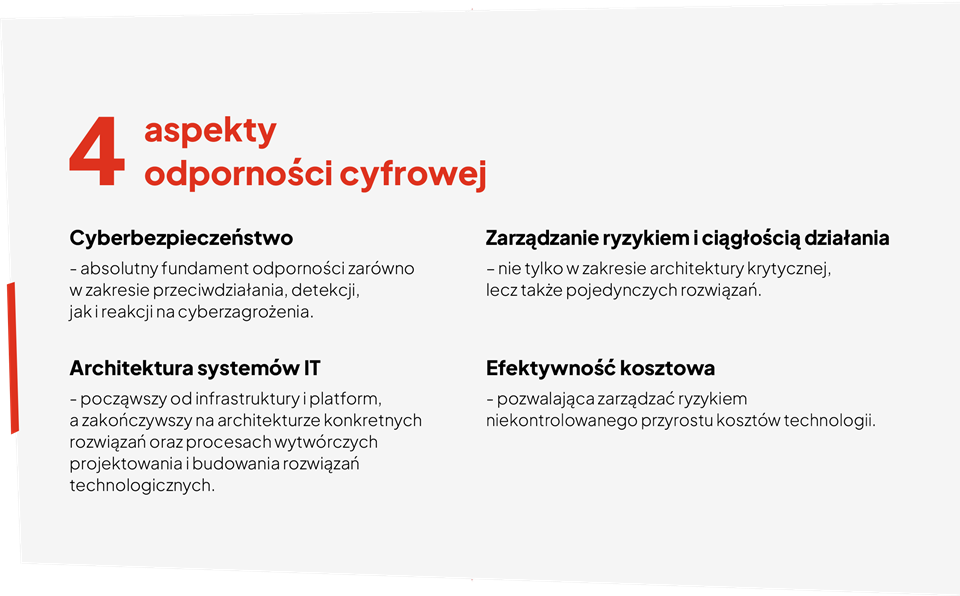

Odporność cyfrowa to wciąż nowy i bardzo szeroki termin. Jego znaczenie dla przedsiębiorstw dopiero się kształtuje, a w ślad za zrozumieniem odporności cyfrowej idzie także odporność chmurowa. W PwC na odporność cyfrową patrzymy z perspektywy jej czterech kluczowych aspektów.

Pierwszy to cyberbezpieczeństwo, absolutny fundament odporności zarówno w zakresie przeciwdziałania, detekcji, jak i reakcji na cyberzagrożenia. Kolejnym aspektem jest architektura systemów IT, począwszy od infrastruktury i platform, a zakończywszy na architekturze konkretnych rozwiązań oraz procesach wytwórczych projektowania i budowania rozwiązań technologicznych. Trzecim jest wymiar zarządzania ryzykiem i ciągłością działania nie tylko w zakresie architektury krytycznej, lecz także pojedynczych rozwiązań. Wreszcie czwartym istotnym obszarem odporności jest efektywność kosztowa, pozwalająca zarządzać ryzykiem niekontrolowanego przyrostu kosztów technologii.

Wszystkie te aspekty są filarami odporności cyfrowej i tak samo przez ich pryzmat patrzymy na odporność z perspektywy chmury obliczeniowej. Jej odporność to nie tylko model uruchamiania systemów IT w tym środowisku, to immanentne zapewnienie ich bezpieczeństwa, optymalne z perspektywy chmury architektura i automatyzacja, właściwy dla krytyczności biznesowej poziom Disaster Recovery i zastosowanie FinOps.

Środowisko chmurowe – zarówno w kontekście budowy nowych rozwiązań, jak i migracji do chmury – daje ogromne możliwości zastosowania praktyk odporności i bezpieczeństwa. Odporność chmurowa może zostać osiągnięta poprzez odpowiednie wkomponowanie praktyk bezpieczeństwa i zarządzania ryzykiem w procesy wytwarzania technologii lub procesy migracyjne.

Bardzo ważne jest też to, że odporność cyfrowa to nie jednorazowy proces, ale ciągłe podnoszenie poziomu bezpieczeństwa i rozwoju wykorzystania chmury. Dlatego bezpieczeństwo i odporność w chmurze wymagają ciągłego odpowiadania na pytania: czy wykorzystujemy ją bezpiecznie, czy jest optymalna pod kątem ciągłości działania i stosowanej architektury, czy mamy zautomatyzowane i zabezpieczone procesy DevSecOps, a także funkcje backupu i Disaster Recovery, wreszcie, czy koszty architektury są zoptymalizowane.

Uwierz mi, wszystko, co wymieniłem, nie zawsze jest standardem i nie zawsze jest rozwijane w czasie. Chmura to nadal jedynie zestaw narzędzi i musimy mieć pewność, że mamy właściwe procesy i kompetencje, aby z narzędzi tych korzystać w sposób optymalny. W zakresie odporności cyfrowej chmura ma dla mnie jeszcze jeden, być może nieoczywisty, aspekt. Kiedy mówię o jej odporności, to mam na myśli zarówno odporność w chmurze w zakresie, który przedstawiłem wcześniej, jak i odporności z chmurą.

Chmura publiczna daje ogromny potencjał bezpieczeństwa i zapewnienia ciągłości działania, niezależnie od ryzyk fizycznych, które mogą zagrozić infrastrukturze on-premise. Dzięki wykorzystaniu chmury, firmy mogą bezpiecznie w środowisku cloud computing budować i utrzymywać rozwiązania IT, a jest to istotne zwłaszcza w kontekście horyzontu nowych zagrożeń dla infrastruktury, który buduje się wokół nas w ostatnich latach. W tym kontekście chmura daje wiele nowych możliwości w zakresie budowania odporności.

Lekcję obrazującą ten aspekt, otrzymaliśmy ponad 2 lata temu na Ukrainie. Kiedy zaczęła się wojna, wiele tamtejszych przedsiębiorstw bazowało głównie na infrastrukturze on-premise lub lokalnych centrach danych, zgrupowanych zazwyczaj w dużych miastach. Stały się one – podobnie jak infrastruktura krytyczna – celem ataków. Chmura publiczna dała ukraińskim firmom możliwość utrzymania ciągłości działania, zapewnienia dostępu do środowisk IT zarówno pracowniom, jak i klientom. Jednocześnie zabezpieczyła ich funkcjonowanie przed zagrożeniem fizycznym.

Środowisko fizyczne nigdy nie będzie tak bezpieczne, jak chmura obliczeniowa. To jest dodatkowy aspekt, na który zawsze staram się zwrócić uwagę klientom. Pokazuję to jako inny sposób myślenia o chmurze, nie tylko jako o środowisku technologicznym, lecz także tym, które ich uodparnia na fizyczne zagrożenia.

Podstawową definicją odporności jest zapewnienie wsparcia technologii dla ciągłego realizowania celów biznesowych. Istotne jest więc pytanie: Jakie ryzyka mogą wpłynąć negatywnie na zapewnienie ciągłości działania i w jaki sposób można te ryzyka mitygować?

W tym samym czasie w polskim sektorze finansowym pojawiła się myśl, aby tworzyć trzecie data center za naszą zachodnią granicą, być może właśnie w chmurze. Na razie nie podjęto chyba jeszcze takich decyzji.

Sektor bankowy na pewno intensywnie analizuje opcje związane z Disaster Recovery i rozważania w zakresie możliwych opcji infrastrukturalnych. Rozważania lokalizacji trzeciego data center też na pewno trwają. Mam wrażenie, że myślenie o scenariuszach ekstremalnych raczej się nasila, niż osłabia. Oczywiście w tym kontekście mówimy o dużych, strategicznych inwestycjach, których głównym celem jest mitygacja ryzyka. To jest nieoczywista zmiana perspektywy strategicznej i inwestycyjnej.

Należy jednak pamiętać, że jeśli mówimy o zmianie architektury centrów danych, to najczęściej musimy de facto założyć zaprojektowanie ich na nowo. W tym kontekście warto zadać sobie pytanie, co strategicznie ma dla organizacji większy sens: uruchomienie trzeciej lokalizacji, czy wykorzystane w tym samym celu chmury.

W każdym wypadku mówimy o dużej, strategicznej inwestycji, której motywacją jest mitygacja ryzyka. Ale każdy z nich prowadzi do innego zakresu korzyści biznesowych. Istotne wyzwanie stanowi fakt, że ryzyka te nie są rozumiane dziś w sposób wymierny i uprawdopodobniony do ich materializacji. Często są niełatwe do oszacowania. W takiej sytuacji trudno przekonać zarząd do inwestycji, która pochłania dużo środków, czasu i zasobów, nadać jej priorytet. Inwestycja w chmurę ma w tym kontekście wiele przewag – poza aspektem mitygacji ryzyka, pozwala na bardziej zwinne i szybsze wytwarzanie technologii, skrócenie go-to-market, szybszy czas eksperymentowania, wyższy poziom innowacji. To są benefity wzmacniające argumenty w zakresie odporności cyfrowej.

Jednocześnie jednak mam wrażenie, że obecne nagromadzenie czynników ryzyka zmienia perspektywę zarządów organizacji na kwestie odporności i cyberbezpieczeństwa. Bezprecedensowy wzrost skali cyberataków, czy też duży wzrost liczby zagrożeń fizycznych, jak np. seria podpaleń i powódź w Polsce, połączone z wojną za wschodnią granicą, dają ogromne nagromadzenie ryzyk, wobec których nie można przejść obojętnie.

Intensywność cyberataków wzrosła w ubiegłym roku 2-3-krotnie, a w sektorze publicznym, finansowym czy farmaceutycznym – nawet 5-krotnie. Odporność cyfrowa coraz częściej staje się agendą strategiczną zarządów i rad nadzorczych. To dobry i właściwy kierunek. W tym kontekście coraz częściej do zarządów wraca temat chmury.

Odporność chmurowa może zostać osiągnięta poprzez odpowiednie wkomponowanie praktyk bezpieczeństwa i zarządzania ryzykiem w procesy wytwarzania technologii lub procesy migracyjne.

Podczas jednej z debat ITwiz dyskutowany był pomysł, aby nie przechowywać w chmurze całego środowiska IT, a jedynie trzymać tam tzw. złotą kopię danych. Może w efekcie nie uruchomimy automatycznie banku w chmurze, ale nie stracimy też – w wyniku jednej ze wspomnianych katastrof – danych naszych i klientów.

Jeżeli jest jakieś minimum, nad którym warto się zastanowić w każdej złożonej organizacji, mocno uzależnionej od technologii, to na pewno będzie to właśnie zabezpieczenie kopii danych. Drugim istotnym aspektem – znowu biorąc pod uwagę doświadczenia z Ukrainy – jest Cloud-Based Business Continuity Management. Polega na przygotowaniu planu awaryjnego zakcelerowanej migracji do chmury, na wypadek gdyby wystąpiło nieoczekiwane zdarzenie czy seria zdarzeń, które realnie zagrażają naszej infrastrukturze IT.

Materializacja takiego ryzyka oznacza efektywnie niewiele czasu na jakiekolwiek prace koncepcyjne i planowanie działań Disaster Recovery. W takich warunkach trzeba wiedzieć, co chce się osiągnąć i – mając taki plan – przystąpić do realizacji, wcielając go w życie. Wiemy wtedy, co, gdzie i w jakiś sposób migrujemy, jakich zasobów do tego potrzebujemy oraz kto i co ma w związku z tym robić. To pozwala skoncentrować się na tym, co najważniejsze: bezpieczeństwie zespołu, ciągłości działania organizacji, a dzięki nim – ciągłości obsługi klientów.

Czy któryś z aspektów Cloud Resilience jest najważniejszy?

Jak wspomniałem, myśląc o odporności cyfrowej, mówimy o 4 filarach: cyberbezpieczeństwie, architekturze IT i inżynierii wytwarzania oprogramowania, zarządzaniu ryzykiem i ciągłością działania oraz zarządzaniu kosztami tego typu środowisk. Wszystkie te aspekty są ze sobą bardzo mocno powiązane.

Trudno myśleć o jednym aspekcie, nie uwzględniając pozostałych, jednocześnie takie podejście jest często nieefektywne, prowadzi do nieoptymalnych inwestycji lub pozostawia wiele podatności „wpadających” między odpowiedzialność poszczególnych jednostek organizacyjnych. Ma to szczególne znaczenie, kiedy mówimy o budowie odporności chmurowej w procesach migracji do chmury publicznej ze środowiska on-premise.

Firmy zazwyczaj koncentrują się na migracji technicznej. Być może po drodze rozbudowywanej o elementy refaktoringu kodu źródłowego. Ale też na zmianach w zakresie komponentów architektury tak, aby docelowe rozwiązanie lepiej korzystało z chmury.

Natomiast trzeba pamiętać, że aby dana aplikacja była bezpieczna, stabilna i odporna w chmurze, to musi być w niej zaprojektowana i wzmocniona również w tych aspektach. Musi być zaprojektowana w sposób bezpieczny zarówno pod kątem dostępu do niej, jak i przetwarzania przez nią danych. Musi też mieć deployment w chmurze, który jest adekwatny do związanego z nią ryzyka biznesowego. Procesy jej rozwoju powinny być zabezpieczone i zautomatyzowane, w celu zabezpieczenia przed zewnętrzną i wewnętrzną manipulacją. Aplikacja powinna być efektywna kosztowo, także względem procesu biznesowego, który obsługuje. To wszystko winno być zapewnione w standardzie, a nie traktowane jako luksus albo aspekty dodatkowe.

Jeśli miałbym wskazać dwa obszary, które mogą być katalizatorem zmian, to pierwszym jest na pewno cyberbezpieczeństwo, a drugim – modernizacja technologii. Z jednego z badań PwC wynika, że mitygowanie cyberzagrożeń znajduje się na 2. miejscu priorytetów naszych klientów. Na 1. są ryzyka związane ze złożonością technologii. Klienci zaczynają zdawać sobie sprawę ze skomplikowania stworzonych w ich organizacjach środowisk IT. Samo to stwarza w sobie duże niebezpieczeństwo. Warto więc być może zmigrować aplikacje do chmury i dzięki temu wprowadzić większą standaryzację w IT.

Czy fakt, że cyberbezpieczeństwo ma teraz większy priorytet to nie efekt wdrażanych w Europie dyrektyw, takich jak NIS2 czy DORA?

Wpływ nowych regulacji na organizacje zależny jest od tego, w jaki sposób zostaną wdrożone. Firmy mogą nastawiać się na wypełnienie tylko absolutnie minimalnych wymagań albo alternatywnie postawić na dostosowanie do nowego prawa jako priorytet strategiczny i zainwestować w budowę własnej odporności cyfrowej.

Dzisiejsze regulacje w zakresie cyberbezpieczeństwa i odporności cyfrowej dają – z perspektywy biznesu – większe możliwości oceny ryzyka i podjęcia działań adekwatnych do skali przedsiębiorstwa i ryzyk, z jakimi się ono mierzy. Potraktowane jako punkt wyjścia do realnego myślenia o wzmacnianiu bezpieczeństwa pozwalają na lepszą definicję zakresu i odpowiednią priorytetyzację projektów niż wcześniejsze, ścisłe wytyczne. Regulacje pomagają, ale nie zastąpią odpowiedzialności zarządczej i świadomej chęci budowania cyfrowej odporności. Pracując z klientami, staram się połączyć wymagania regulacyjne, ale w taki sposób, aby aspekt implementacyjny miał sens dla danej organizacji.

Dużo mówiliśmy o technicznych aspektach, ale czy w Digital/Cloud Resilience są biznesowe aspekty, o których rozmawiacie z klientami? Na które powinni zwrócić uwagę?

Pewnie od tego powinniśmy zacząć! Pierwszą i podstawową definicją odporności jest zapewnienie wsparcia technologii dla ciągłego realizowania celów biznesowych. I zawsze proszę klientów PwC, aby patrzyli na nią z tej właśnie perspektywy. Aby spróbowali odpowiedzieć na pytania: Czym musi charakteryzować się technologia, by wspierać zarząd i przedsiębiorstwo w realizacji celów biznesowych? Jakie ryzyka mogą wpłynąć negatywnie na ciągłość działania i w jaki sposób można te ryzyka mitygować i im technologicznie przeciwdziałać?

Kiedy mówimy o podmiotach regulowanych, to musimy też wziąć pod uwagę fakt, że zagwarantowanie ich ciągłości działania jest swego rodzaju misją. Są fundamentem dla naszego codziennego funkcjonowania i podstawą procesów życiowych obywateli i klientów.

Klienci stają również często przed wyzwaniem: czy inwestować w cyberbezpieczeństwo, czy w innowacje. Moim zdaniem to jest zła optyka. Trudno wyobrazić sobie innowacje wdrażane kosztem cyberbezpieczeństwa i innowacyjną firmę, balansującą na granicy bezpieczeństwa. Zawsze podkreślam, że to nie jest wybór jednego lub drugiego podejścia. Podobnie jest z migracją do chmury. Proces ten powinien być prowadzony równolegle z wdrażaniem odpowiednich zabezpieczeń, a nie wpierw migracja, a potem zabezpieczenia, albo odwrotnie.

Z jakiego typu projektami wiąże się budowa Cloud Resiliency u klientów PwC?

To szeroki obszar, w związku z czym pracujemy z wieloma klientami w 3. modelach współpracy projektowej, wspierając ich odporność cyfrową i chmurową. Pierwszy to wsparcie ich w kompleksowej ocenie tzw. punktu startowego, czyli tego, gdzie tak naprawdę jest dana organizacja, na jakie podatności jest narażona i jakie powinny być jej priorytety inwestycyjne w zakresie odporności cyfrowej we wszystkich zdefiniowanych przez nas filarach.

To zewnętrzne wsparcie potrzebne jest, aby uwzględnić wiele optyk – bezpieczeństwa, architektury, infrastruktury, technologii, regulacji. Dzięki temu możemy przeprowadzić w pełni kompleksową ocenę, budując jeden duży backlog projektów związanych z Digital Resilience. Jest to o tyle ważne, że często pracujemy z dużymi, złożonymi organizacjami, które są zorganizowane funkcjonalnie, a aspekty związane z cyfrową odpornością przechodzą przez wiele pionów i działów.

Drugi rodzaj współpracy to projekty wspierające wszelkiego rodzaju procesy transformacyjne i migracyjne. W ich trakcie określamy, w jaki sposób – budując pipeline migracyjny – wkomponować elementy utwardzające, zapewniające cyfrową odporność w projekty transformacyjne. Oszczędzają one dużo czasu po procesie migracji, o ile zostaną dobrze zaplanowane i od razu w nią wkomponowane.

Trzeci rodzaj projektów dotyczy okresowego monitoringu środowisk chmurowych – zarówno platform chmurowych, jak i warstwy aplikacyjnej. Dzięki temu cyfrowa odporność jest także wzmacniana w sposób ciągły. Ma to o tyle znaczenie, że platformy i aplikacje są dzisiaj dynamicznie, rozwijane zwinnie, a więc zmieniają się w trybie ciągłym. Środowisko chmurowe się zmienia. Możliwości w zakresie cyberbezpieczeństwa również się zmieniają. Nie można zatem założyć, że odporność ma jakiś status na dany moment. To jest proces ciągły.

Coraz częściej z klientami podpisujemy umowy na tego typu zaangażowanie w modelu partnerskim, pozwalające na długoterminową współpracę w budowie i realizacji procesów odporności cyfrowej. Klienci chcą, abyśmy wspierali ich w ciągłych procesach monitoringu ich środowisk, platform, aplikacji oraz okresowo wracali do nich z pełną analizą organizacyjną. Z mojej perspektywy to najlepszy rodzaj współpracy, który pozwala na kompleksowe wsparcie z naszej strony na poziomie organizacyjnym, platform i aplikacji ,dając wspólny rozwój odporności cyfrowej w dłuższym okresie.

Obecnie najczęściej pracujemy z klientami z sektorów regulowanych, ale coraz częściej myślenie o odporności cyfrowej i bezpieczeństwie technologii rozprzestrzenia się także na inne branże. Cieszę się, że my w PwC również dokładamy swoją cegiełkę do budowy wyższej świadomości istotności odporności cyfrowej oraz inwestycji w nią jako element „new normal” w zarządzaniu technologią i jednocześnie priorytet strategiczny przedsiębiorstw.