Cyberbezpieczeństwo

Operacja Sharpshooter – seria ataków inspirowana przez Pjongjang?

Specjaliści z firmy McAfee informują o nowej operacji cyberprzestępczej, które celem są zarówno instytucje rządowe, jak i firmy zajmujące się finansami, zagadnieniami z dziedziny obronności oraz energetyki. Głównym celem ataku wydają się organizacje z USA, jednak wśród zaatakowanych organizacji znalazły się również firmy i agencje z Europy, Ameryki Południowej, Australii oraz Bliskiego Wschodu.

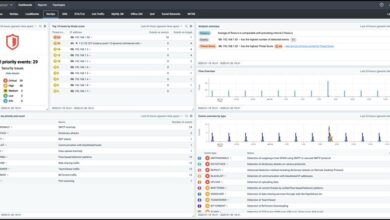

Z analiz przeprowadzonych przez ekspertów McAfee wynika, że w październiku i listopadzie bieżącego roku cyberprzestępcy zaangażowani w operację znaną pod kryptonimem Sharpshooter zdołali skutecznie zaatakować 87 firm i instytucji rządowych. Ich celem było prawdopodobnie przeprowadzenie rekonesansu przed kolejną – potencjalnie bardziej destrukcyjną i zakrojoną na szerszą skalę – fazą ataku, a także wykradanie poufnych informacji. Cała operacja została przeprowadzona szybko i sprawnie – rozpoczęła się na przełomie wspomnianych miesięcy i trwała zaledwie kilkanaście dni.

Ślady ataków wykryto w organizacjach z wielu regionów – jednak ich zdecydowana większość skierowana była przeciwko firmom z USA, a jeśli celem były przedsiębiorstwa z innych regionów (Ameryki Południowej, Indii, Australii, Europy, Japonii czy Bliskiego Wschodu) to ich cechą wspólną był fakt, iż wszystkie były anglojęzyczne lub miały regionalne biuro, w którym posługiwano się językiem angielskim. Wśród zaatakowanych organizacji najliczniejsze grono stanowią firmy i instytucje zajmujące się obronnością oraz administracją publiczną, ale przestępcy atakowali również firmy i organizacje specjalizujące się w telekomunikacji, energetyce (także atomowej) oraz finansach.

Ataki rozpoczęły się 25 października – od tego dnia do firm zaczęto wysyłać wiadomości z załączonymi złośliwymi dokumentami w formacie typowym dla edytora tekstu Microsoft Word. Treść wiadomości przesyłanych przez cyberprzestępców sugerowała, że są to dokumenty rekrutacyjne. Próba otwarcia pliku tekstowego powodowała uruchomienie makra, które inicjowało pobranie i uruchomienie złośliwego pliku – trojana Rising Sun. Aplikacja ta jest wszechstronnym koniem trojańskim, który może być wykorzystany przez zdalnego operatora do wielu różnych działał szpiegowskich – pobierania informacji o konfiguracji komputera, przechwytywania plików oraz innych danych, a po wszystkim również czyszczenia wszelkich śladów po swojej działalności.

Zdaniem ekspertów McAfee, choć na tym etapie nie da się jednoznacznie stwierdzić kto jest odpowiedzialny za atak, to wiele wykrytych podczas dochodzenia śladów wskazuje na osławioną grupę hakerską Lazarus Group, która w przeszłości wielokrotnie realizowała operacje infiltracyjne zlecone przez władze Korei Północnej. Z drugiej strony McAfee przyznaje, że owe ślady mogły zostać spreparowane – właśnie po to, by podejrzenia padły na Pjongjang.

Więcej informacji znaleźć można na oficjalnym blogu firmy McAfee.