CyberbezpieczeństwoPolecane tematy

W cyberbezpieczeństwie korzystamy z procesu perpetuating polegającego na ciągłym doskonaleniu

Z Przemysławem Wolkiem, Global Head Security Detection and Response for ING Bank oraz członkiem zespołu zarządzającego ING Hubs Poland – w czasie Globalnego Hackathonu ING – rozmawiamy o podejściu do cyberbezpieczeństwa; testowaniu w trybie ciągłym skuteczności z punktu widzenia obrony przed cyberzagrożeniami; Continuous Improvement w zakresie poprawy poziomu CyberSec; a także współpracy zespołów ofensywnych i defensywnych działających w ING Hubs Poland.

Jednym z zadań hackathonu była poprawa bezpieczeństwa ING. Jakie wymogi w tej kategorii postawiliście przed uczestnikami?

Tak naprawdę nie narzucaliśmy jasno określonych wymagań. Widać to też po dużej rozpiętości propozycji finalistów. Zespół z Polski, który znalazł się w finale skoncentrował się np. na tym, aby stworzyć dodatkowy sposób uwierzytelnienia klientów banku.

Drugi finałowy zespół pracował na detekcją cyberzagrożeń, czyli obszarem, który akurat jest mi najbliższy. Przedstawili propozycję wykrywania w naszej infrastrukturze zagrożeń zero-day. Ataki tego typu polegają na szukaniu przez przestępców luk w oprogramowaniu, które nie są jeszcze znane ani producentowi, ani tym bardziej użytkownikom. Pozwalając więc atakującemu na niemal natychmiastowe dostanie się do systemu ofiary.

Trzeci zespół skoncentrował się na procesie automatyzacji przyznawania uprawnień użytkownikom. Także więc mieliśmy bardzo dużą rozpiętość zarówno w zakresie prezentowanych pomysłów, jak i podejścia do cyberbezpieczeństwa. O to też nam chodziło. Nie chcieliśmy zawężać tematu do czegoś bardzo konkretnego.

Tak było również w pozostałych, pięciu kategoriach hackathonu.

Jest projekt, który Tobie się szczególnie spodobał?

Pierwszy pomysł, który zaprezentowali koledzy z ING Banku Śląskiego. Pokazali oni sposób na bardzo łatwe udostępnienie klientom dodatkowego składnika uwierzytelniającego, tzw. Factor Authentication. To o tyle ważne, że jeśli proces ten jest zbyt skomplikowany, to użytkownicy nie chcą z niego korzystać. Tymczasem cyberbezpieczeństwo powinno nam towarzyszyć każdego dnia w taki sposób, abyśmy mogli łatwo skorzystać z odpowiedniego narzędzia.

Oczywiście było więcej pomysłów, które zwróciły moją uwagę. Wszystkie były ciekawe i na pewno, już na spokojnie, będziemy rozmawiać z zespołami o ich szczegółach. Przez wiele miesięcy będziemy inspirowali się tym, co działo się na hackathonie. Poszczególne zespoły będą pokazywały nam swoje pomysły na tzw. Demo Days.

Jak definiujesz bycie bezpiecznym i niezawodnym w kontekście cyberbezpieczeństwa banku?

Nie ma jednej definicji. Fundamentem jest budowanie zaufania. Chcemy z jednej strony udostępniać klientom łatwą do użycia, ale też bezpieczną usługę. Z drugiej chronić ich dane przed nieuprawnionym dostępem i wyciekiem, tak aby mogli spać spokojnie. Ostatni zaś aspekt to zabezpieczenie środków klientów. Zagwarantowanie, że nie zostaną skradzione. Oznacza to oferowanie usług bezpiecznego, w dzisiejszym świecie cyfrowego, sejfu.

Chcemy z jednej strony udostępniać klientom łatwą do użycia, ale też bezpieczną usługę. Z drugiej chronić ich dane przed nieuprawnionym dostępem i wyciekiem, tak aby mogli spać spokojnie. Ostatni zaś aspekt to zabezpieczenie środków klientów.

Przed jakimi wyzwaniami dziś stajecie jeśli chodzi o cyberbezpieczeństwo? Czy są to regulacyjne, nowe zagrożenia, czy jakieś „tradycyjne”, ale rosnące szybciej niż inne?

Wyzwania są wielowątkowe. Często nie da się ich niestety rozdzielić. Regulacje są olbrzymim wyzwaniem dla banków. Ale z drugiej strony są też – biznesowo – ważnym elementem wyróżniającym nas na tle np. sektora FinTech. Dostosowanie się do nich pokazuje, że świetnie wiemy jak w bezpieczny sposób prowadzić biznes w sektorze finansowym.

Po to też jesteśmy regulowani, aby móc zagwarantować bezpieczną przyszłość naszych klientów. Z jednej więc strony regulacje są dodatkowym obciążeniem, z drugiej pomagają nam. Zabezpieczają klientów przed ewentualnymi zagrożeniami, w dzisiejszym świecie coraz bardziej cyfrowymi. Nam zaś pomagają być bardziej konkurencyjnymi. Kiedyś mówiło się, że firmy BigTech przejmą rynek usług finansowych. Okazało się, że gigantom technologicznym nie opłaca się na niego wchodzić. Nie znają się na skomplikowanym systemie regulacyjnym, a my jesteśmy w tym ekspertami.

Jak oceniacie obecnie aktywność cyberprzestępców?

Liczba cyberzagrożeń cały czas rośnie, bo też – w związku z coraz większym nasyceniem technologiami naszego sektora – rośnie coś, co nazywamy Attack Surface, czyli powierzchnia ataków. Są to miejsca, w których nasza organizacja jest narażona na cyberatak.

Wcześniej przechowywaliśmy większość danych we własnych centrach komputerowych. Teraz banki coraz chętniej wchodzą w rozwiązania Software as a Service. Tam też są przetwarzane nasze dane. W tym przypadku mówimy już jednak o usługach public cloud, działających w centrach danych zewnętrznych firm. Z punktu widzenia cyberbezpieczeństwa może to nas niekiedy przyprawić o duży „ból głowy”.

Musimy chronić wszystkie te powierzchnie ataku. Szczęśliwie technologia wspierająca nasze działania również się rozwija. Korzystamy z coraz nowocześniejszych rozwiązań pozwalających wykrywać cyberzagrożenia i skutecznie chronić bank.

Wspominałeś przed rozmową o procesie ciągłego doskonalenia CyberSec w Grupie ING? Z jakich elementów się on składa? Jak budujecie świadomość cyberzagrożeń?

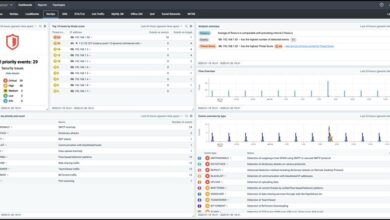

Korzystamy z procesu, który nazywamy roboczo perpetuating. W trybie ciągłym sprawdzamy jak skuteczni jesteśmy w obronie przed cyberatakami. W przeciwieństwie do atakującego nie mamy prawa się pomylić. Musimy być skuteczni cały czas. Przestępca przeciwnie, myli się cały czas. Wystarczy mu, że skuteczna okaże się jedna z tysięcy prób ataku.

Dlatego cały czas testujemy systemy cyberobrony. Mamy własne zespoły ofensywne, które skanują naszą infrastrukturę i aplikacje pod kątem bezpieczeństwa IT szukając luk w obronie. My zaś – w trybie ciągłym – bronimy się przed nimi. Ewentualne, wykryte w tym procesie słabości natychmiast naprawiamy. Continuous Improvement mamy w naszym DNA.

Bardzo aktywnie staramy się sprawdzać i podwyższać poziom cyberbezpieczeństwa. Nigdy nie możemy spocząć na laurach.

Macie trzy zespoły odpowiedzialne za CyberSec w Grupie ING – Security Detection and Response, Attack Surface Management oraz Identity and Access Management. One nawzajem, stale rzucają sobie wyzwania?

Dwa z nich bardzo blisko ze sobą współpracują. Pierwszy, prowadzony przez mojego kolegę Macieja Ogórkiewicza, to Attack Surface Management. Tam działają nasze zespoły ofensywne, które próbują znaleźć ewentualne podatności naszej infrastruktury na atak. Ja zarządzam tzw. zespołem niebieskim, który odpowiada za obronę.

To, co jest istotne, to że siedzimy bardzo blisko siebie i dzięki temu możemy działać zgodnie z zasadami procesu perpetuating. Wspólnie dyskutujemy, w jaki sposób możemy poprawiać mechanizmy obronne. Uczą się zarówno nasze zespoły defensywne, jak i ofensywne. Widzą jak skutecznie bronimy się przed ich atakami oraz to, czy byliśmy w stanie je wykryć. Na bazie tych doświadczeń starają się budować kolejne metody ataków, które obchodzą kolejne nasze zabezpieczenia. Dzięki temu wiemy, które z metod obrony wymagają poprawy.

Trzeci filar CyberSec w Grupie ING to Identity and Access Management. Z nimi oczywiście również bardzo blisko współpracujemy. Choć jest to już bardziej wsparcie typowo techniczne związane z zabezpieczaniem zasobów banku. Dotyczy to wprowadzania zabezpieczeń prewencyjnych, które blokują dostęp do nich niepowołanym osobom. Współpracujemy także w zakresie wdrażania mechanizmów detekcyjnych i analitycznych, które pomagają uruchomić „dzwonki alarmowe” wówczas, kiedy będzie działo się coś niepokojącego.

A jak wygląda Wasza współpraca z pionami biznesowymi w banku?

Mamy różnych partnerów, z którymi na bieżąco współpracujemy. Jednym z bardzo ważnych jest Dział Infrastruktury zarządzający naszą chmurą prywatną i centrami danych. Wspólnie dostarczamy usługi dla Grupy ING. Tak naprawdę bezpieczeństwo IT jest zintegrowane we wszystkich usługach, które dostarcza nasz bank. Współpraca musi być więc bardzo bliska.

Wspólnie dyskutujemy, w jaki sposób możemy poprawiać mechanizmy obronne. Uczą się zarówno nasze zespoły defensywne, jak i ofensywne. Widzą jak skutecznie bronimy się przed ich atakami oraz to, czy byliśmy w stanie ich wykryć. Na bazie tych doświadczeń starają się budować kolejne metody ataków, które obchodzą kolejne nasze zabezpieczenia.

Pracujemy również bezpośrednio z biznesem. Pomagamy w zabezpieczaniu aplikacji, testujemy je w trybie ciągłym pod kątem cyberbezpieczeństwa, budujemy narzędzia do monitoringu bezpieczeństwa IT obejmujące też wewnętrzne procesy biznesowe.

Odpowiadam również – w skali Grupy ING – za Centrum Antyfraudowe, czyli bezpieczeństwo transakcji, czy to kartowych, czy dokonywanych za pośrednictwem naszej bankowości internetowej i mobilnej. Jak widzisz, tych elementów współpracy z biznesem jest sporo.

Kiedyś wspominałeś, że widzisz dużą szansę w zastosowaniu w Waszej pracy narzędzi wykorzystujących algorytmy sztucznej inteligencji. Czy to już się dzieje?

To się materializuje. Microsoft 1 kwietnia udostępnił powszechnie Copilot for Security, korzystający z algorytmów AI. To kolejny Copilot udostępniony wcześniej w innych obszarach, m.in. w pakiecie M365 czy GitHub Copilot.

Oglądaliśmy wersje demo Copilot for Security. Niestety nie mogliśmy z niego skorzystać, pomimo, że byliśmy zaproszonym partnerem. Dane zbierane i analizowane przez te narzędzia przetwarzane były dotąd poza terenem Unii Europejskiej. My zaś możemy korzystać z usług chmurowych, ale tylko na obszarze UE.

Na pewno będziemy chcieli włączyć się w program testowania Copilot for Security. Chcemy wypróbować to, w jaki sposób może wesprzeć naszą pracę. To może być duże wsparcie dla naszych zespołów analityków, odciążenie ich w pracy manualnej, ułatwienie pewnych działań.

Oczywiście na końcu to człowiek, a nie sztuczna inteligencja, podejmuje decyzję. Na razie nie spodziewamy się tego, że AI stworzy modele detekcji czy reguły monitoringu. Na pewno za to będzie w stanie skutecznie przeszukiwać duże zbiory danych. Analitycy zaś będą mogli pisać zapytania do bazy w języku naturalnym. Dzięki temu dużo niższa będzie bariera wykorzystania przez nich tego typu technologii.

Jak radzicie sobie z nowymi wyzwaniami związanymi ze – wspomnianą przez Ciebie – coraz większą „powierzchnią” ataków, na którą wpływa większy udział bankowości internetowej i mobilnej?

Dawno nie ma już innej bankowości niż cyfrowa. Nawet jeżeli klient jest w oddziale i tam dokonuje transakcji, to ona także przeprowadzana jest cyfrowo. Zmienia się tylko interfejs. Klient akceptuje ją w aplikacji mobilnej, nasz pracownik w systemie bankowym.

Zdecydowana większość naszych klientów nie kontaktuje się już z naszym bankiem inaczej niż za pośrednictwem aplikacji mobilnej. Wykorzystanie sztucznej inteligencji do komunikacji z klientem też staje się coraz bardziej skutecznym kanałem. W tym kierunku idziemy.

Na pewno będziemy chcieli włączyć się w program testowania Copilot for Security. Chcemy wypróbować to, w jaki sposób może wesprzeć naszą pracę. To może być duże wsparcie dla naszych zespołów analityków, odciążenie ich w pracy manualnej, ułatwienie pewnych działań.

Zdaniem osób zajmujących się cyberbezpieczeństwem jest zagwarantowanie tego, aby nic złego po drodze się nie wydarzyło.

Czy dla was to, że koledzy z biznesu coraz chętniej i szerzej korzystają z generatywnej sztucznej inteligencji, to kolejne wyzwanie?

To jedno z wielu, kolejnych wyzwań. Rozwój technologii co kilka lat przyspiesza. Jesteśmy na to przygotowani. Uważamy, że nie ma sensu jakiekolwiek powstrzymywanie czy spowalnianie tego trendu. Będzie to zawsze przeciwskuteczne.

Natomiast jednym z wyzwań GenAI jest łatwość jej wykorzystania. Użytkownik nie potrzebuje specjalistycznej wiedzy. Może użyć języka naturalnego i zadać właściwie dowolne pytanie, np. o dochody lub inne, wrażliwe dane klienta banku.

Wcześniej trzeba było mieć głęboką, często techniczną wiedze, aby móc to zrobić. Dziś sztuczna inteligencja – jeśli nie będzie odpowiednio zabezpieczona – odpowie na pytanie sięgając do udostępnionych jej źródeł. Już tera zastanawiamy się, jakie zabezpieczenia wprowadzić, aby zapobiec tego typu ewentualnym zagrożeniom.

Mój były szef zawsze mówił, że dobry „bezpiecznik” zawsze musi mieć trochę paranoję.