IT4business

Wymuszona transformacja cyfrowa nie powinna odbywać się kosztem bezpieczeństwa

Media biznesowe pełne są informacji o tym, jak organizacje radzą sobie z powszechną kwarantanną związaną z COVID-19. Dużo mówi się o pracy zdalnej, co w praktyce oznacza, że wiele organizacji uruchomiło na masową skalę połączenia VPN, korzysta na co dzień z komunikatorów i środowisk prac grupowej, rozszerza wykorzystanie rozwiązań chmurowych…

Pierwsza fala wymuszonej transformacji cyfrowej to otwarcie możliwości zdalnego łączenia z zasobami firmy (aplikacje, dane) spoza sieci firmowej. W kwietniu i w maju obserwować będziemy drugą falę – przestawianie procesów w modelu operacyjnym na cyfrowy tryb działania. Będą to działania lepiej przygotowane i średniookresowo zorientowane na przetrwanie i/lub rozwój dzięki – przynajmniej częściowemu – uniezależnieniu się od fizycznej obecności pracowników w biurze, fizycznego kontaktu z klientem, czy bezpośredniego dostępu do fizycznych zasobów potrzebnych do działania firmy.

Kolejne fale wymuszonej transformacji cyfrowej

W kwietniu i maju nastąpi automatyzacja wybranych procesów w modelu operacyjnym, przyspieszenie migracji do usług cloud computing, czy nawet zmiana całego modelu biznesowego na model cyfrowy. Dla niektórych będzie to kontynuacja – być może przyspieszona lub zredefiniowana – transformacji już wcześniej zaplanowanej, podczas gdy dla wielu firm będzie to działanie w trybie sytuacji awaryjnej: cyfrowa ewakuacja.

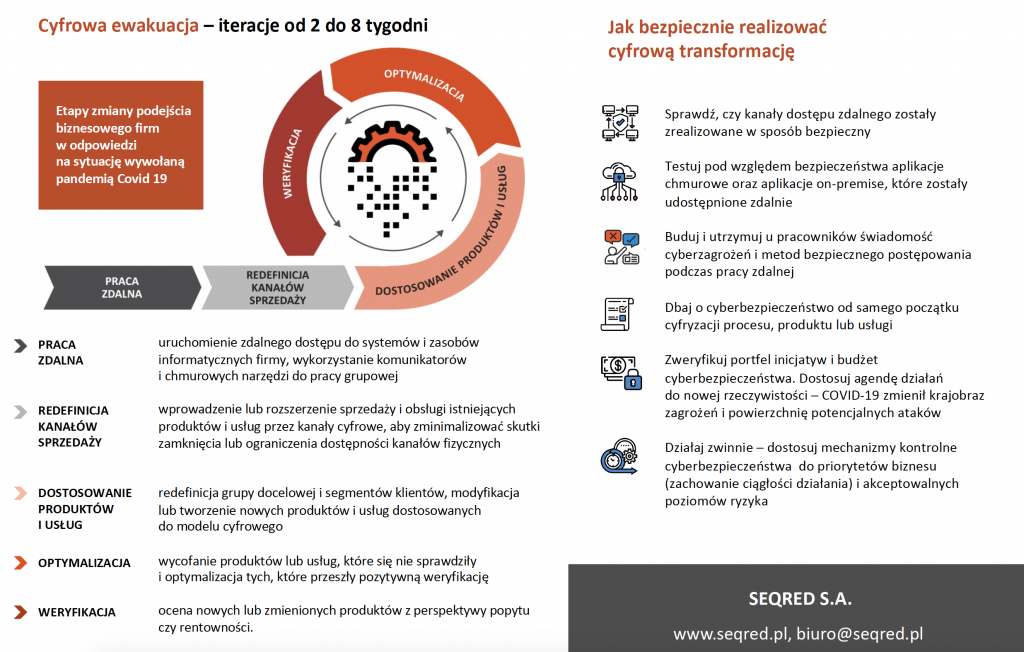

Cyfrowa ewakuacja to natychmiastowa konieczność przeniesienia działalności do Internetu ze względu na niemożność prowadzenia działalności w sposób tradycyjny oraz bez możliwości wznowienia jej w przewidywalnym czasie. Etapy cyfrowej ewakuacji to:

- Praca zdalna – uruchomienie zdalnego dostępu do systemów i zasobów IT firmy, wykorzystanie komunikatorów i chmurowych narzędzi do pracy grupowej.

- Redefinicja kanałów sprzedaży obecnych produktów i usług – czyli wprowadzenie lub rozszerzenie sprzedaży oraz obsługi istniejących produktów i usług przez kanały cyfrowe, aby zminimalizować skutki zamknięcia lub ograniczenia w dostępności kanałów fizycznych, np. sklepy RTV w galeriach handlowych.

- Dostosowanie produktów i usług – redefinicja grupy docelowej i segmentów klientów oraz nowe lub zmodyfikowane produkty i usługi dostosowane do modelu cyfrowego.

- Weryfikacja – ocena nowych lub zmodyfikowanych produktów i usług z perspektywy popytu i rentowności.

- Optymalizacja – wycofanie produktów lub usług, które się nie sprawdziły i optymalizacja tych, które przeszły pozytywną weryfikację.

- Powtórzenie cyklu – od etapu 3.

Co i jak cyfryzować, aby było bezpiecznie?

W odnalezieniu odpowiedzi na te pytania pomocna jest – niedawno wydana – książka Aleksandra Poniewierskiego „SPEED no limits in the digital era”. Myślę, że ani Aleksander Poniewierski w roku 2019, ani inni wizjonerzy rozwoju cyfrowego biznesu (może poza Billem Gatesem i Yuvalem Noah Harrarim) nie przewidzieli, że cyfrowa transformacja u niektórych będzie musiała dokonać się w ciągu 2-4 tygodni i być następstwem globalnej pandemii. Gdyby tak było, akronim SPEED, gdzie „D” oznacza „Digital transformation” należałoby uzupełnić o litery „E” i „R” – czyli „Emergency” i „Response”, a książka miałaby tytuł „SPEEDER no limits in the digital era”.

W czasie pierwszych audytów środowisk pracy zdalnej – przeprowadzonych przez nas po ogłoszeniu w kraju lockdown w związku z Covid-19 – natknęliśmy się sytuacje, w których kanały VPN konfigurowane na szybko posiadają tylko jeden czynnik uwierzytelniania. Tymczasem za bezpieczne uznaje się stosowanie co najmniej dwóch. Kolejny przykład niewłaściwego podejścia do bezpieczeństwa to firma o przychodzie powyżej 100 mln zł rocznie, w której wszyscy pracownicy mieli takie samo hasło do połączenia VPN, i to jedno hasło „chroniło” całą firmę przed atakami.

Wracając do tytułowej dziurawej łodzi ratunkowej, digitalizując proces czy nawet cały biznes trzeba pamiętać o jego bezpieczeństwie. Co to oznacza w praktyce? Korzystając z nowych aplikacji dostępnych zdalnie, przenosząc aplikację lub jej funkcję do chmury, a także pozwalając na dostęp zdalny przez VPN zwiększa się powierzchnię potencjalnego ataku cybernetycznego. Przekładając to na metaforę domu, w czymś, co z punktu widzenia cyberprzestępców było grubym murem oddzielającym organizację od Internetu wykuwa się otwory na drzwi i okna.

Najważniejsze błędy popełniane w czasie cyfrowej ewakuacji

Od samej organizacji i jej zaawansowania w podejściu do cyberbezpieczeństwa zależy, czy przysłowiowe nowe drzwi będą miały wbudowane zamki i zabezpieczenia antywłamaniowe oraz czy będą one właściwie zainstalowane i używane. W czasie pierwszych audytów środowisk pracy zdalnej – przeprowadzonych przez nas po ogłoszeniu w kraju lockdown w związku z Covid-19 – natknęliśmy się sytuacje, w których kanały VPN konfigurowane na szybko posiadają tylko jeden czynnik uwierzytelniania. Tymczasem za bezpieczne uznaje się stosowanie co najmniej dwóch. Kolejny przykład niewłaściwego podejścia do bezpieczeństwa to firma o przychodzie powyżej 100 mln zł rocznie, w której wszyscy pracownicy mieli takie samo hasło do połączenia VPN, i to jedno hasło „chroniło” całą firmę przed atakami.

Możemy zadać sobie pytanie: jak potencjalny cyberprzestępca może dotrzeć do informacji, że jakaś organizacja z Polski zwiększyła powierzchnię ataku cybernetycznego udostępniając nowe aplikacje czy dane? Odpowiedź jest prosta: informacja o tym zdarzeniu w ciągu 24 godzin będzie dostępna automatycznym skanerom, które non stop monitorują Internet, aby znaleźć słabo zabezpieczony serwer, aplikację, konto w chmurze, czy urządzenie podłączone do Internetu, zbadać powierzchnię ataku i udostępnić taką informację zainteresowanym. Jeśli Wasza organizacja w nieprzemyślany sposób otworzy się na Internet, może w krótkim czasie – ok. 1 tygodnia – paść ofiarą ataku hakerskiego, np. typu DDOS, czy ransomware.

Jak potencjalny cyberprzestępca może dotrzeć do informacji, że jakaś organizacja z Polski zwiększyła powierzchnię ataku cybernetycznego udostępniając nowe aplikacje czy dane? Odpowiedź jest prosta: informacja o tym zdarzeniu w ciągu 24 godzin będzie dostępna automatycznym skanerom, które non stop monitorują Internet, aby znaleźć słabo zabezpieczony serwer, aplikację, konto w chmurze, czy urządzenie podłączone do Internetu, zbadać powierzchnię ataku i udostępnić taką informację zainteresowanym. Jeśli Wasza organizacja w nieprzemyślany sposób otworzy się na Internet, może w krótkim czasie – ok. 1 tygodnia – paść ofiarą ataku hakerskiego.

W jaki sposób załatać dziurawą łódź ratunkową?

Może się wówczas okazać, że cyfrowa łódź ratunkowa, czyli ciężko wypracowana cyfrowa transformacja – która miała uratować biznes lub umożliwić jego dalszy rozwój – jest dziurawa, tzn. jesteśmy już w łodzi i próbujemy płynąć, ale przychodzi nam to z trudnością, ponieważ nie możemy korzystać z aplikacji czy danych dotkniętych atakiem hakerskim. Jak więc w bezpieczny sposób realizować transformację cyfrową w okresie wysokiej presji na szybkość działania i pierwsze rezultaty, tak aby metaforyczna łódź ratunkowa nie utonęła?

Oto sześć rzeczy, które powinieneś zrobić:

- Sprawdź czy kanały dostępu zdalnego zostały zrealizowane w sposób bezpieczny.

- Testuj pod względem bezpieczeństwa aplikacje chmurowe oraz aplikacje on-premise, które zostały udostępnione zdalnie.

- Buduj i utrzymuj u pracowników świadomość cyberzagrożeń i metod bezpiecznego postępowania przy pracy zdalnej.

- Dbaj o cyberbezpieczeństwo od samego początku cyfryzacji procesu, produktu lub usługi.

- Zweryfikuj portfel inicjatyw i budżet cyberbezpieczeństwa oraz dostosuj agendę działań do nowej rzeczywistości wiedząc, że COVID-19 zmienił krajobraz zagrożeń i powierzchnię potencjalnych ataków.

- Działaj zwinnie, a więc dostosuj mechanizmy kontrolne do priorytetów biznesu (zachowanie ciągłości działania) i akceptowalnych poziomów ryzyka.Krzysztof Swaczyński, wiceprezes i założyciel Seqred

Źródła: analiza BCG – https://www.bcg.com/publications/2016/technology-digital-strategy-acting-on-digital-imperative.aspx?linkId=44591179&redir=true; https://www.speednolimits.com