Branża ITCyberbezpieczeństwoRynekPolecane tematy

160-proc. wzrost wycieków danych logowania

W pierwszej połowie 2025 roku odnotowano aż 160-proc. wzrost liczby wycieków danych uwierzytelniajacych – informuje raport Check Point External Risk Management (dawniej Cyberint).

Autorzy raportu zauważają, że wiele incydentów cyberbezpieczeństwa opiera się na wykorzystaniu skradzionych danych uwierzytelniających. Pozwalają atakującym na proste logowanie się do kont i dostęp do zasobów, ne przejmowanie kont, uzyskanie dostępu do innych kont, rozsyłanie spamu, ataki w mediach społecznościowych, a nawet do ataków ransomware.

Wyciek tego typu danych stanowi więc coraz większy problem, wraz ze wzrostem tego typu przypadków. W 2025 r. odnotowano ich wzrost o ponad 160% w porównaniu do 2024 roku, co wynika z danych Cyberint. Autorzy raportu nie podają jednak bezwzględnych liczb wycieków danych uwierzytelniających z 2024 i 2025 roku, które posłużyły do wyliczenia tego wzrostu. Wspomniano jedynie, że w jednym miesiącu pod koniec ub.roku zgłoszono 14 tys. przypadków ujawnienia danych uwierzytelniających pracowników u klientów Cyberint.

Łatwiej wykraść, trudniej wykryć

W ocenie autorów raportu może być to spowodowane rosnącym wykorzystaniem sztucznej inteligencji do podnoszenia poziomu wyrafinowania ataków phishingowych oraz wzrostem liczby oprogramowania typu „stealer”, które ułatwiają mniej doświadczonym hakerom wejście na rynek.

Firmy mają ograniczone możliwości zapobiegania kradzieży danych logowania, dlatego kluczowe jest wczesne wykrywanie ujawnionych informacji, aby umożliwić zmianę haseł lub zablokowanie kont przed wystąpieniem poważnych szkód. W przypadku skradzionych danych uwierzytelniających pochodzących z repozytoriów GitHub, średnio 94 dni zajmuje firmom usunięcie wycieku danych przez ich unieważnienie lub zablokowanie zaatakowanych kont.

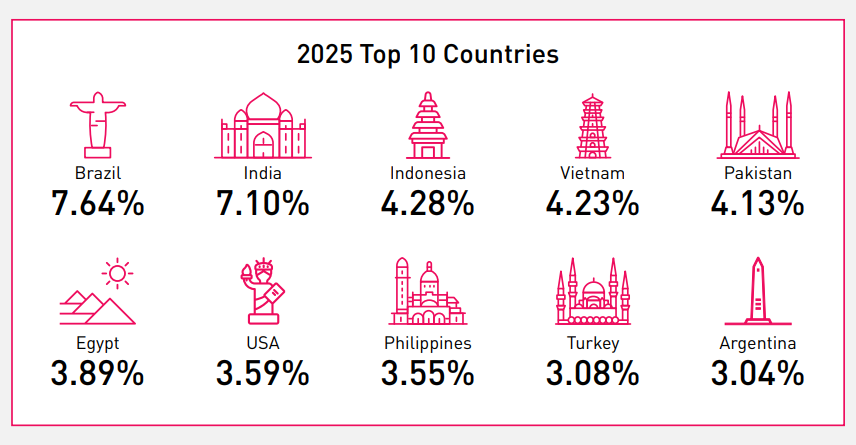

W ocenie Check Point, szczególnie wysoki odsetek kradzieży danych uwierzytelniajacych jest w Brazylii oraz Indiach, co może być związane z dużą populacją i niższą świadomością cyberbezpieczeństwa. Za to w USA w 2025 r. odnotowano znaczny spadek wycieków danych uwierzytelniających. Dostrzegalny jest zarazem trend zmniejszania się różnic między czołowymi krajami, co oznacza, że wyciek danych uwierzytelniajacych staje się zjawiskiem powszechnym.

Na szczycie listy przejmowanych uwierzytelnień znajdowały się konta accounts.google.com (3,72%), www.roblox.com (2,02%), www.facebook.com (1,76%), login.live.com (1,55%) i discord.com (1,01%). Konta Gmail dotknięte są większością wycieków dotyczących nazw hostów poczty elektronicznej (68% w 2024 roku).

Atakowane są częściej prywatne konta e-mail, co jednak nie zmniejsza ryzyka dla firm, jeśli pracownicy używają tych samych haseł lub udostępniają informacje firmowe za pośrednictwem poczty prywatnej

Do wycieku danych logowania najczęściej dochodzi w wyniku:

- włamania do baz danych firm, np. przez luki w oprogramowaniu czy kradzież kont administratorów;

- udanej kampanii phishingowej – wyłudzenie danych poprzez oszustwa e-mailowe, SMS-owe lub głosowe;

- malware – złośliwe oprogramowanie, takie jak keyloggery czy spyware, przechwytujące dane bez wiedzy ofiary.

Potrzebna aktywna i wielowektorowa obrona

Atakujący stale rozwijają swoje metody – uczą się omijać nawet zabezpieczenia takie jak uwierzytelnianie wieloskładnikowe (MFA), dlatego nie wystarczy już jeden rodzaj obrony. Eksperci Check Point rekomendują działania, które pomagają ograniczyć ryzyko:

- Regularna zmiana haseł i zakaz ich powtórnego używania w różnych systemach;

- MFA (Multi-Factor Authentication) – choć nie jest niezawodne, znacząco utrudnia dostęp do kont;

- SSO (Single Sign-On) – jedno bezpieczne logowanie do wielu usług zamiast wielu niezależnych haseł;

- Szkolenia antyphishingowe – pracownicy muszą rozpoznawać próby oszustwa;

- Zasada najmniejszych uprawnień (PoLP) – ograniczanie dostępu do danych wyłącznie do niezbędnych ról;

- Blokowanie stron trzecich – ograniczenie dostępu do niepewnych źródeł i aplikacji;

- Obrona sieciowa – m.in. firewalle i systemy wykrywania intruzów (IDS).

Autorzy raportu zwracają też uwagę na konieczność aktywnej obrony. Złodzieje danych często nie wykorzystują wykradzionych loginów od razu, ale kluczowe jest wykrycie wycieku, zanim dane zostaną użyte. Specjaliści mogą skanować fora w dark webie i analizować tzw. „logi” publikowane przez cyberprzestępców, by wychwycić informacje powiązane z konkretną firmą, nawet jeśli nie została wymieniona z nazwy.