CyberbezpieczeństwoCXO HUBCIOPolecane tematy

Implementacja NIS2: co nowelizacja uKSC zmienia względem pierwowzoru?

Cybersecurity

Wiele firm nie czekając na projekt nowelizacji uKSC, implementującej do polskiego systemu zapisy NIS2, przygotowywało się do zmian w oparciu o zapisy samej dyrektywy. Po publikacji projektu nowelizacji widać, w jakiej mierze autorzy projektu poszerzyli lub zmienili zakres dyrektywy w projekcie implementacji do polskiego prawa.

24 kwietnia 2024 r. został opublikowany projekt nowelizacji ustawy o krajowym systemie cyberbezpieczeństwa (uKSC). Nowelizacja ma implementować do polskiego porządku prawnego unijną regulację z zakresu cyberbezpieczeństwa – dyrektywę NIS2. Dyrektywa NIS2 weszła w życie w styczniu 2023 r., a państwa członkowskie mają wdrożyć jej uregulowania do prawa krajowego do dnia 17 października 2024 r. Dyrektywa stanowi harmonizację minimalną, wyznacza jedynie podstawowe ramy prawne, które muszą zostać spełnione przy jej implementacji. Państwa członkowskie mogą zdecydować się na pewne odmienności, na przykład wprowadzenie bardziej rygorystycznych wymagań w zakresie cyberbezpieczeństwa lub rozszerzenie zakresu zastosowania regulacji dot. cyberbezpieczeństwa względem wymagań jakie przewiduje dyrektywa NIS2. Na jakie kluczowe aspekty nowelizacji uKSC należy zwrócić uwagę i jakie zmiany projekt zawiera względem dyrektywy NIS2?

W Polsce będzie więcej podmiotów kluczowych

Dyrektywa NIS2 zawiera szereg reguł, które określają jakie podmioty powinny jej podlegać. Zgodnie z regułą ogólną, są to podmioty, które łącznie spełniają następujące przesłanki:

a) działają w sektorach kluczowych i ważnych według definicji w załącznikach 1 oraz 2 do dyrektywy;

b) spełniają kryteria uznania za przedsiębiorstwo co najmniej średnie (tj. zatrudniające co najmniej 50 pracowników lub którego roczny obrót/suma bilansowa przekracza 10 mln EUR).

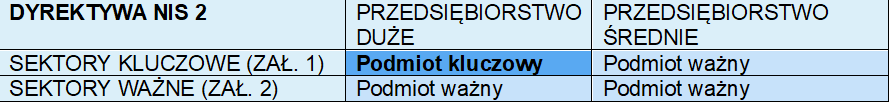

Dyrektywa NIS2 w załączniku nr 1 określa 11 sektorów kluczowych, natomiast w załączniku nr 2 wskazuje 7 sektorów ważnych. Podział na sektory kluczowe i ważne wynika przede wszystkim z ich znaczenia dla funkcjonowania społeczno-gospodarczego państwa. Zgodnie z założeniami dyrektywy NIS2, obowiązki podmiotów kluczowych i ważnych miały być takie same, różnice sprowadzają się natomiast do środków nadzoru nad tymi podmiotami oraz wymiaru potencjalnych kar finansowych. Natomiast projekt uKSC rozszerza zakres podmiotów objętych regulacjami z zakresu cyberbezpieczeństwa i nakłada dodatkowe obowiązki na sektory, które nie są objęte dyrektywą NIS2.

Podmiotami kluczowymi na gruncie dyrektywy NIS2 są podmioty duże (zatrudniające co najmniej 250 pracowników lub których roczny obrót przekracza 50 mln EUR / roczna suma bilansowa przekracza 43 mln EUR), działające w sektorach kluczowych.

Podmiotami ważnymi są natomiast podmioty średnie, działające w sektorach kluczowych oraz podmioty średnie lub duże, działające w sektorach ważnych.

Są wyjątki: niektóre kategorie podmiotów, takie jak dostawcy usług zaufania, zostali zaklasyfikowani na gruncie dyrektywy NIS2 jako podmioty kluczowe bez względu na ich wielkość.

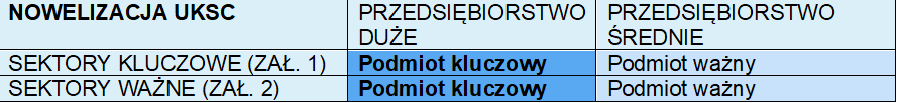

Projekt nowelizacji uKSC zakłada natomiast, że również przedsiębiorstwa duże działające w sektorach ważnych będą podmiotami kluczowymi.

Różnice te obrazują poniższe tabele:

Uznanie sektorów produkcji za sektory kluczowe

Kolejna różnica dotyczy samych załączników nr 1 oraz nr 2 i sektorów w nich określonych – projekt nowelizacji uKSC dokonuje bowiem zmian kwalifikacji sektorów produkcji, tj.:

- produkcja, wytwarzanie i dystrybucja chemikaliów,

- produkcja, przetwarzanie i dystrybucja żywności oraz

- produkcja (np. komputerów, urządzeń elektrycznych, maszyn, pojazdów itp.).

Sektory te na gruncie dyrektywy NIS2 są sektorami ważnymi, natomiast nowelizacja uKSC ujmuje je w załączniku nr 1 – przenosząc je tym samym do sektora kluczowego. Obecnie zmiana ta nie ma większego znaczenia – gdyby jednak ustawodawca zmienił w przyszłości zasady kwalifikacji podmiotów kluczowych, to będzie ona istotna dla dużych przedsiębiorstw działających w tych sektorach – będą one podmiotami kluczowymi, a nie tak jak na gruncie NIS2 – ważnymi.

Co więcej, w kilku przypadkach projekt uKSC rozszerza w stosunku do dyrektywy NIS2 rozumienie sektorów objętych regulacjami – poszerzając poza niezbędne minimum wynikające z dyrektywy NIS2 kategorie podmiotów, które składają się na krajowym system cyberbezpieczeństwa. Dzieje się tak np. w odniesieniu do sektora farmaceutycznego, gdzie projekt uKSC włącza w ten sektor również apteki – nie ujęte w dyrektywie NIS2.

Kluczowe bez względu na wielkość

Nowelizacja uKSC rozszerza także zakres podmiotów, które będą kluczowe niezależnie od ich wielkości. W niektórych wypadkach mogą to być nawet mikro lub mali przedsiębiorcy. W dyrektywie NIS2 takich kategorii podmiotów jest kilka:

- podmioty administracji publicznej na poziomie centralnym i regionalnym;

- podmioty uznane za krytyczne na gruncie dyrektywy CER;

- dostawcy usług zaufania;

- rejestry nazw domen najwyższego poziomu oraz dostawcy usług systemów nazw domen;

- dostawcy publicznych sieci łączności elektronicznej lub publicznie dostępnych usług łączności elektronicznej.

Nowelizacja uKSC rozszerza ten katalog w zakresie podmiotów administracji publicznej. Przepisami nowelizacji będzie objęty szeroki zakres podmiotów, w tym jednostki sektora finansów publicznych, zgodnie z katalogiem obowiązującym w ustawie o finansach publicznych – m.in. jednostki samorządu terytorialnego, uczelnie publiczne, publiczne zakłady opieki zdrowotnej, instytucje kultury, a oprócz tego również inne podmioty wskazane w załączniku nr 1 do nowelizacji.

Według nowelizacji uKSC podmiotami kluczowymi będą także niezależnie od wielkości dostawcy usług zarządzanych w zakresie cyberbezpieczeństwa, czyli np. podmioty świadczące usługi SOC.

Obowiązki regulacyjne, bez względu na wielkość podmiotu rozciągnięte zostały również na całą, liczną grupę przedsiębiorców komunikacji elektronicznej – czyli przedsiębiorców telekomunikacyjnych oraz podmioty świadczący usługę komunikacji interpersonalnej niewykorzystującej numerów, bez względu na to czy świadczą oni publicznie dostępne usługi. Warto podkreślić ten fakt, ponieważ, obecnie samych zarejestrowanych przedsiębiorców telekomunikacyjnych jest według rejestru UKE 3748.

Zmiany w omawianym zakresie są prawdopodobnie przyczyną dużych rozbieżności w szacunkach dotyczących liczby podmiotów, które zostaną objęte regulacją uKSC po nowelizacji. Wynikają wprost z tego, czy oszacowania dokonywano na gruncie dyrektywy NIS2, czy już z uwzględnieniem rozszerzonego zakresu podmiotowego wskazanego w projekcie uKSC.

Obowiązek samookreślenia

Dyrektywa NIS2 wprowadza zasadę samookreślenia (self-assessment) podmiotów kluczowych i ważnych, które muszą same uznać, czy podlegają pod jej regulacje. Konsekwencją tej zasady jest przewidziany przez nowelizację uKSC obowiązek rejestracji poprzez złożenie odpowiedniego wniosku o wpis do wykazu podmiotów kluczowych i ważnych. Wniosek ma być złożony w terminie dwóch miesięcy od wejścia w życie ustawy (lub spełniania kryteriów uznania za podmiot kluczowy lub ważny) w udostępnionym do tego celu systemie teleinformatycznym. Część podmiotów, w tym przedsiębiorcy telekomunikacyjni oraz podmioty publiczne będą wpisywane do rejestru z urzędu, na podstawie danych znajdujących się już w innych rejestrach.

Co istotne, sam wpis, zmiana oraz wykreślenie podmiotu z rejestru mają być jedynie czynnością materialno-techniczną i ma mieć charakter deklaratoryjny. To oznacza, że fakt wpisu nie wpływa na zakres obowiązków podmiotów ważnych i kluczowych na gruncie uKSC, które wynikają z samego faktu spełniania definicji podmiotu objętego regulacjami wg projektu uKSC. Tym samym, nawet jeśli podmiot, który spełnia kryteria do uznania za podmiot ważny lub kluczowy w rozumieniu uKSC nie dokona wpisu do rejestru – nie zwolni go to z wypełniania obowiązków wynikających z uKSC oraz ryzyka nałożenia na niego kary.

Zarządzanie ryzykiem: tylko ICT zobowiązane ustawowo do strzeżenia łańcucha dostaw

Jednym z podstawowych obowiązków podmiotów kluczowych oraz ważnych będzie wdrożenie wdrożenia systemu zarządzania bezpieczeństwem informacji. W tym zakresie polski ustawodawca nie wprowadził wielu różnic w stosunku do wymaganych w art. 21 dyrektywy NIS2 środków zarządzania ryzykiem. Należą do nich: szacowanie ryzyka (oraz odpowiednie polityki z tego zakresu), zarządzanie incydentami czy zapewnienie bezpieczeństwa łańcucha dostaw.

Właśnie tym ostatnim elemencie, polski ustawodawca wprowadził jednak pewną odmienność, polegającą na zawężeniu zakresu tego obowiązku jedynie do dostawców produktów ICT, usług ICT oraz procesów ICT. Dyrektywa NIS2 stanowi natomiast ogólnie, o bezpośrednich dostawcach lub usługodawcach podmiotów kluczowych i ważnych, którzy niekoniecznie muszą być dostawcami rozwiązań ICT.

Nowelizacja uKSC, w art. 8 ust. 2 wprowadza także bezpośrednie odwołanie do norm – Polskiej Normy PN-EN ISO/IEC 27001 oraz PN-EN ISO/IEC 22301. Spełnienie wymagań wynikających z tych norm uznaje się za wypełnienie obowiązku z zakresu wdrożenia systemu zarządzania bezpieczeństwem informacji. Przepis ten był komentowany na etapie konsultacji społecznych uKSC jako preferujący w nieuzasadniony sposób normy ISO względem innych norm. W komentarzach podnoszono także, iż przepis może wprowadzać w błąd, sugerując, że jedynie wdrożenie wskazanych norm ISO zapewnia zgodność z NIS2. Nie jest to oczywiście zgodne z założeniami dyrektywy NIS2.

Nowelizacja przewiduje również możliwość doprecyzowania określonych elementów tego systemu w drodze rozporządzenia Rady Ministrów.

Podmioty kluczowe i ważne będą miały 6 miesięcy od wejścia w życie nowelizacji uKSC (lub od momentu spełnienia kryteriów uznania za podmiot kluczowy lub ważny) na wdrożenie systemu zarządzania bezpieczeństwem informacji.

Obowiązek regularnych audytów

W świetle projektu uKSC, co jednocześnie nie wynika wprost z dyrektywy NIS2, podmioty kluczowe i ważne są zobowiązane do przeprowadzania na własny koszt audytów bezpieczeństwa systemów informacyjnych wykorzystywanych do świadczenia usług. Audyt taki powinien być przeprowadzany co najmniej raz na dwa lata, jednak pierwszy musi zostać jednak przeprowadzony w ciągu 12 miesięcy od wejścia w życie ustawy lub od momentu spełnienia kryteriów uznania za podmiot kluczowy lub ważny.

Audyt powinien być przeprowadzony przez akredytowaną jednostkę oceniającą zgodność w zakresie ocen bezpieczeństwa systemów informacyjnych, co najmniej dwóch audytorów posiadających odpowiednie certyfikaty lub doświadczenie lub CISIRT sektorowy. Audyt jednocześnie nie może być przeprowadzony przez osobę realizująca w podmiocie kluczowym lub ważnym w ciągu roku przed rozpoczęciem audytu obowiązki z zakresu wdrażania systemu bezpieczeństwa informacji lub obsługi incydentów.

Podmioty audytowane będą zobowiązane do przekazywania sprawozdania z audytu właściwemu organowi nadzorczemu w ciągu 3 dni roboczych od jego otrzymania.

Szybsze zgłaszanie incydentów

Polski ustawodawca, oprócz zmian w definicji incydentu oraz incydentu poważnego, które rozszerzają pojęcie incydentu w stosunku do tego proponowanego przez dyrektywę NIS2, nie wprowadził wielu zmian w zakresie zgłaszania incydentów.

Podmioty kluczowe i ważne będą obowiązane do raportowania incydentów poważnych na trzech etapach – wczesnego ostrzeżenia, zgłoszenia oraz sprawozdania końcowego.

Wczesne ostrzeżenie o incydencie powinno być przekazane do właściwego CSIRT w ciągu 24 godzin od wykrycia. Jedynie w przypadku przedsiębiorców komunikacji elektronicznej termin ten został skrócony w polskiej implementacji do 12 godzin. Wczesne ostrzeżenie powinno zawierać podstawowe informacje o incydencie, w tym m.in. czy incydent został wywołany działaniem bezprawnym lub w złym zamiarze oraz wstępną ocenę jego dotkliwości i potencjalnych skutków.

Zgłoszenie (właściwe) incydentu musi zostać przesłane w ciągu 72 godzin od jego wykrycia. Jednak w przypadku dostawców usług zaufania czas ten na gruncie nowelizacji został skrócony do 24 godzin.

Podmioty kluczowe i ważne zobowiązane są do złożenia sprawozdania końcowego w ciągu miesiąca od zgłoszenia incydentu. Sprawozdanie to powinno zawierać szczegółowy opis incydentu, rodzaj zagrożenia lub jego pierwotną przyczynę oraz szczegółowe środki zaradcze, które zostały zastosowane lub są planowane.

W trakcie trwania incydentu, na wniosek odpowiedniego CSIRT podmioty kluczowe lub ważne mogą zostać zobowiązane również do złożenia sprawozdania okresowego z obsługi incydentu poważnego.

Członek zarządu ds. cyberbezpieczeństwa

Nowelizacja uKSC wprowadza szczegółowe przepisy dotyczące odpowiedzialności kierowników podmiotów kluczowych i ważnych. Kierownikiem w rozumieniu nowelizacji uKSC jest, zgodnie z nomenklaturą przyjętą w ustawie o rachunkowości, członek zarządu lub innego organu zarządzającego podmiotu kluczowe lub ważnego, a jeżeli organ jest wieloosobowy, to członkowie tego organu.

Kierownik podmiotu kluczowego lub ważnego ponosi odpowiedzialność za wykonywanie przez ten podmiot obowiązków ustawowych w zakresie cyberbezpieczeństwa. Obejmuje to opisane wcześniej obowiązki: złożenia wniosku o wpis do wykazu, wdrożenie systemu zarządzania bezpieczeństwem informacji, czy zarządzanie incydentami oraz ich zgłaszanie. Jeżeli organ jest wieloosobowy, odpowiedzialność za wypełnianie obowiązków ustawowych ponoszą wszyscy członkowie tego organu, chyba że wyznaczona została osoba odpowiedzialna.

Dodatkowo, kierownik podmiotu kluczowego lub ważnego będzie zobowiązany do odbywania regularnych szkoleń z zakresu cyberbezpieczeństwa. Szkolenia te muszą być przeprowadzane co najmniej raz w roku kalendarzowym i mają na celu zapewnienie, że kierownicy są na bieżąco z najnowszymi wymogami i praktykami w zakresie cyberbezpieczeństwa.

Kary na poważnie

Podmioty kluczowe i ważne, które nie będą przestrzegały przepisów nowelizacji uKSC, mogą podlegać surowym karom finansowym nakładanym przez organ właściwy do spraw cyberbezpieczeństwa.

Zgodnie z projektem uKSC wysokość kary:

a) dla podmiotów kluczowych może wynieść od 20 tys. złotych do 10 mln euro lub 2% przychodów osiągniętych w poprzednim roku obrotowym, w zależności od tego, która z tych kwot jest wyższa;

b) dla podmiotów ważnych może wynieść od 25 tys. złotych do 7 mln euro lub 1,4% przychodów osiągniętych w poprzednim roku obrotowym, w zależności od tego, która z tych kwot jest wyższa.

Takie kary mogą być nakładane zarówno za działania, jak i zaniechania obowiązków, nawet jeśli mają one charakter jednorazowy.

Projekt uKSC przewiduje także specjalną karę w wysokości do 100 mln zł, która nie jest uregulowana w NIS2. Dotyczy ona poważnych naruszeń, które powodują bezpośrednie i poważne zagrożenie dla cyberbezpieczeństwa państwa, bezpieczeństwa publicznego, zdrowia i życia ludzi, lub poważne szkody majątkowe czy utrudnienia w świadczeniu usług .

W nowelizacji przewidziano również możliwość nakładania okresowych kar pieniężnych. Tego typu kary mogą być nakładane za opóźnienia w realizacji obowiązków określonych w ostrzeżeniach lub decyzjach wydanych przez organ właściwy do spraw cyberbezpieczeństwa. Wysokość takiej kary może wynosić od 500 zł do 100 tysięcy złotych za każdy dzień opóźnienia w wykonaniu tych decyzji.

Nowelizacja uKSC wprowadza także przepisy dotyczące odpowiedzialności osobistej kierowników podmiotów kluczowych i ważnych. Kierownicy mogą być ukarani karą pieniężną w wysokości do 600% ich wynagrodzenia, obliczanego zgodnie z zasadami dotyczącymi ustalania ekwiwalentu pieniężnego za urlop. Kara na kierownika może być nałożona niezależnie od kar nałożonych na sam podmiot kluczowy lub ważny.

Dostawca wysokiego ryzyka i efekt mrożący

Nowelizacja uKSC wprowadza także nową, wzbudzającą spore kontrowersji i nie przewidzianą w dyrektywie NIS2 kompetencję ministra ds. informatyzacji do uznania dostawcy sprzętu lub oprogramowania za dostawcę wysokiego ryzyka.

Instytucja uznania za dostawcę wysokiego ryzyka pozwala ministrowi właściwemu do spraw informatyzacji na przeprowadzenie postępowania mającego na celu ocenę, czy dostawca sprzętu lub oprogramowania stanowi poważne zagrożenie dla obronności, bezpieczeństwa państwa, porządku publicznego, życia i zdrowia ludzi. Postępowanie to może być wszczęte w odniesieniu do dostawców sprzętu lub oprogramowania wykorzystywanego przez podmioty kluczowe i ważne, z wyłączeniem podsektora komunikacji elektronicznej oraz przedsiębiorców telekomunikacyjnych o rocznych przychodach przekraczających 10 milionów złotych.

Po przeprowadzeniu postępowania, minister może wydać decyzję uznającą podmiot za dostawcę za wysokiego ryzyka, jeśli stanowi on poważne zagrożenie dla obronności, bezpieczeństwa państwa lub życia i zdrowia ludzi. Decyzja wskazuje konkretne typy produktów, rodzaje usług i procesy ICT, które są nią objęte i jednocześnie podlega natychmiastowemu wykonaniu.

Decyzja nie będzie zależna od pochodzenia dostawcy, co oznacza, że zarówno podmioty zagraniczne, jak i krajowe mogą być uznane za dostawcę wysokiego ryzyka.

Konsekwencją wydania tej decyzji będzie brak możliwości wprowadzania do użytkowania produktów, usług i procesów ICT objętych decyzją przez podmioty kluczowe i ważne. Dotyczy to także postępowań w reżimie zamówień publicznych – zamawiający będzie musiał odrzucić ofertę wykonawcy, jeśli obejmuje ona produkt, usługę lub proces ICT, których typ został określony w decyzji w sprawie uznania dostawcy za dostawcę wysokiego ryzyka.

Ponadto, zgodnie z projektem uKSC podmioty kluczowe i ważne będą zobowiązane wycofać produkty objęte decyzją w ciągu 7 lat od jej opublikowania, a w przypadku przedsiębiorstw telekomunikacyjnych, których roczne przychody z tytułu wykonywania działalności telekomunikacyjnej w poprzednim roku obrotowym były wyższe od kwoty 10 milionów złotych – w ciągu 4 lat.

Omawiana instytucja wzbudza pewne kontrowersje wśród podmiotów zainteresowanych kształtem regulacji uKSC. Wśród argumentów wskazuje się między innymi, że publikacja informacji o wszczęciu postępowania może wywołać efekt mrożący, zniechęcając do współpracy z dostawcami, wobec których nie wydano decyzji, a toczy się jedynie postępowanie, a skutki wydania takich decyzji – wobec dużej i różnorodnej grupy podmiotów kwalifikujących się jako podmioty ważne i kluczowe – trudne do przewidzenia.

Jak dostosować się do przepisów uKSC?

Obecny projekt przewiduje miesięczne vacatio legis od ogłoszenia w Dzienniku Ustaw.

Wymagany termin implementacji wyznaczony na 17 października 2024 r. wraz z krótkim vacatio legis oznacza, że czasu na wypełnienie nowych obowiązków jest mało, a na rynku brakuje specjalistów od cyberbezpieczeństwa, którzy mogą wspierać podmioty kluczowe i ważne w wypełnianiu obowiązków wynikających z nowelizacji uKSC.

Przygotowania do wdrożenia regulacji wynikających z dyrektywy NIS2 należy rozpocząć od identyfikacji wielkości podmiotu, a także sektora jego działalności. Oznacza to konieczność analizy takich aspektów jak: liczba zatrudnionych pracowników, roczny obrót, a także roczna suma bilansowa. Proces ten wielokrotnie może wymagać przeprowadzenia szczegółowej analizy prawnej, ponieważ ustalenie wielkości podmiotu – zwłaszcza w stosunku do podmiotów działających w ramach grup kapitałowych – nie zawsze będzie oczywisty. Nieoczywista może być również próba przyporządkowania określonego podmiotu do danego sektora gospodarki, ponieważ zarówno przepisy dyrektywy NIS2 jak i projektu nowelizacji uKSC wielokrotnie odwołują się szczegółowych przepisów prawnych, regulujących daną dziedzinę gospodarki na bardzo technicznym poziomie. Często zatem, aby przesądzić, czy dany podmiot podlega pod regulacje dyrektywy NIS2 i uKSC konieczne może być przeprowadzenie szczegółowej analizy prawnej i zasięgniecie specjalistycznej opinii prawnej.

W dalszej kolejności należy przeprowadzić analizę luk w organizacji – zarówno na poziomie technicznym jak i prawnym. Oznacza to konieczność weryfikacji nie tylko faktycznie wdrożonych (i stosowanych) rozwiązań technicznym mających zagwarantować cyberbezpieczeństwo organizacji, ale także prawnych ram zarządzania ryzykiem.

Warto zauważyć, że przepisy dyrektywy NIS2, a w szczególności projektu uKSC kładą bardzo duży nacisk na dokumentację związaną z cyberbezpieczeństwem, która z jednej strony ma ustrukturyzować i zagwarantować świadomość dotyczącą środków zarządzania ryzykiem w cyberbezpieczeństwie, a z drugiej strony będzie najprawdopodobniej służyć jako bardzo istotny element kontroli ze strony organów nadzoru. Aby więc zapewnić zgodność z przepisami dyrektywy NIS2 / projektu nowelizacji UKSC, konieczne będzie stworzenie nowej – lub co najmniej zaktualizowanie dotychczasowej – dokumentacji dotyczącej cyberbezpieczeństwa.

Czasu na wdrożenie w życie poszczególnych obowiązków jest niedużo, stąd analizę, czy określony podmiot będzie podlegał pod nowe regulacje, można przeprowadzić już teraz. Przepisy dotyczące zakresu podmiotowego regulacji nie powinny bowiem ulegać większym zmianom w toku trwającego procesu legislacyjnego. Natomiast gdy projekt nowelizacji UKSC zostanie już ostatecznie przyjęty i wejdzie w życie, podmiotu kluczowe i ważne będą miały tylko dwa miesiące na dokonanie zgłoszenia do odpowiedniego rejestru.

Warto również już teraz zacząć analizować i audytować bezpieczeństwo organizacji. Z kolei w części dotyczącej opracowania (lub zaktualizowania) dokumentacji technicznej można zaczekać do czasu uchwalenia projektu nowelizacji UKSC oraz wydania aktów wykonawczych, przynajmniej tych na poziomie UE. W ten sposób tworzona dokumentacja odpowiadać będzie rzeczywistym obowiązkom wynikającym z przepisów. Do tego czasu powinny również zostać opublikowane dodatkowe akty wykonawcze (lub przynajmniej ich projekty), które będą precyzować konkretne środki zarządzania ryzykiem w cyberbezpieczeństwie wymagane od podmiotów kluczowych i ważnych. Co więcej, na przeprowadzenie tego etapu ustawodawca przewidział więcej czasu – zgodnie z obecnym projektem będzie to 6 miesięcy od momentu wejścia ustawy w życie.

Agnieszka Wachowska, radczyni prawna, Co-Managing Partner w Kancelarii Traple Konarski Podrecki i Wspólnicy