CyberbezpieczeństwoPolecane tematy

Meltdown i Spectre – krajobraz po katastrofie

Przed kilkoma dniami świat obiegła informacja o krytycznej luce w zabezpieczeniach procesorów Intela. Krótko później okazało się, że zasięg problemu jest znacznie szerszy, a dwa poważne błędy – nazwane Meltdown oraz Spectre – występują w większości procesorów używanych obecnie w komputerach, telefonach i tabletach. Oto, jak sytuacja wygląda na dziś.

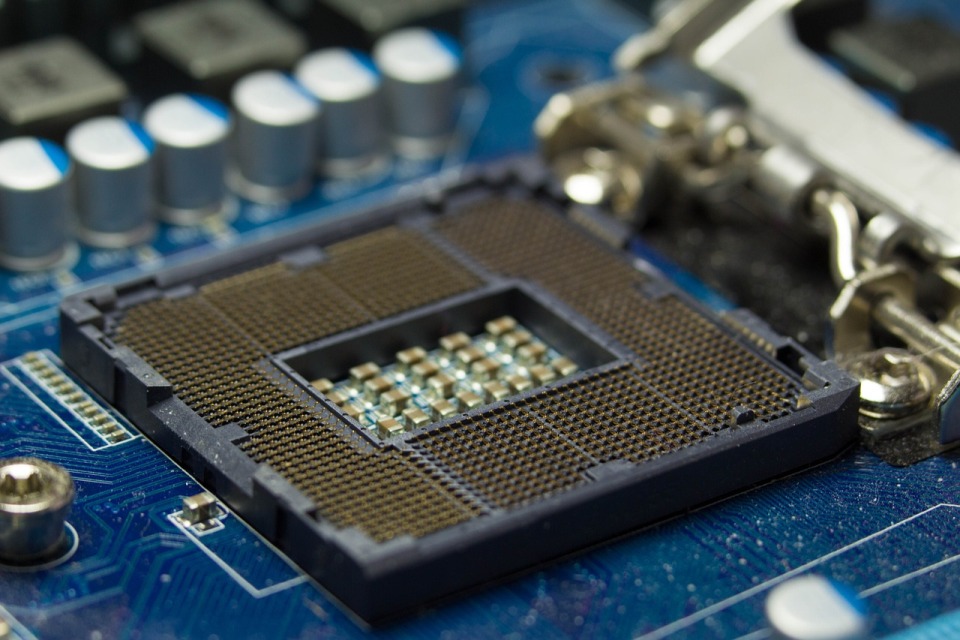

Problem z podatnościami Meltdown oraz Spectre polega na tym, że są one oparte na błędach występujących bezpośrednio w architekturze wielu jednostek CPU. To z kolei znaczy, że na ataki potencjalnie narażone są wszystkie popularne systemy operacyjne, działające na komputerach wyposażonych w podatne procesory.

Upraszczając, można powiedzieć, że luki związane są z jedną z kluczowych funkcji nowoczesnych procesorów – mechanizmem przewidywania (predykcji), jakie polecenie/kod powinno być wykonywane w następnej kolejności. Procesor próbuje przewidzieć jakie będzie kolejne zadanie do wykonania i rozpocząć je możliwie najszybciej – zadaniem takiego mechanizmu jest zwiększenie ogólnej wydajności układu. Problem w tym, że funkcję tę zaprojektowano wadliwie i możliwe jest, że taki wstępnie wczytany do bufora kod zostanie przejęty przez złośliwą aplikację – to problem nazwany Spectre.

Zagrożenie związane z luką Spectre brzmi poważnie, jednak eksperci z Google – bo to ta firma jako pierwsza opisała problem – twierdzą, że podatność określona mianem Meltdown jest jeszcze poważniejsza. Zdaniem inżynierów Google „w fundamentalny sposób” narusza ona zasadę izolacji pomiędzy aplikacjami użytkownika, a systemem operacyjnym. W praktyce, obie podatności mogą pozwalać na przejęcie szeregu wrażliwych danych przetwarzanych przez jedną (bezpieczną) aplikację, z poziomu innej aplikacji lub złośliwego kodu zaszytego – przykładowo – w ramach witryny internetowej. Teoretycznie możliwe jest w ten sposób przejęcie np. haseł, kluczy kryptograficznych, treści e-maili itp.

Obie luki opisano na przykładzie procesorów firmy Intel i ze wstępnych analiz wynika, że to właśnie układy Intela są szczególnie narażone na ataki ponieważ funkcjonuje w nich bardziej „agresywny” mechanizm predykcji. Warto jednak wiedzieć, że podatność Spectre dotyczy także procesorów firmy AMD oraz układów bazujących na architekturze ARM.

Obie luki opisano na przykładzie procesorów firmy Intel i ze wstępnych analiz wynika, że to właśnie układy Intela są szczególnie narażone na ataki ponieważ funkcjonuje w nich bardziej „agresywny” mechanizm predykcji. Warto jednak wiedzieć, że podatność Spectre dotyczy także procesorów firmy AMD oraz układów bazujących na architekturze ARM, czyli de facto absolutnej większości procesorów wykorzystywanych dziś w komputerach stacjonarnych i przenośnych, w sprzęcie mobilnym (tablety, smartfony), a także w urządzeniach zaprojektowanych w myśl koncepcji Internetu Rzeczy.

Jednocześnie, zdaniem ekspertów Google, podatność Meltdown występuje we wszystkich procesorach Intela wyprodukowanych po roku 1995 (aczkolwiek inni specjaliści zwracają uwagę, że niektóre układy z serii Atom mogą być od niego wolne). To oznacza, że na atak podatne są zarówno komputery pracujące pod kontrolą systemu Windows, jak i Linux oraz Mac OS. Na razie wiele wskazuje na to, że problemy w znacznej mierze da się zażegnać za pomocą stosowanych aktualizacji oprogramowania.

wiele wskazuje na to, że problemy w znacznej mierze da się zażegnać za pomocą stosowanych aktualizacji oprogramowania. Zalecana jest więc aktualizacja zarówno oprogramowania wbudowanego odpowiedzialnego za kontrolę działania procesora, jak i systemów operacyjnych oraz oprogramowania – ze szczególnym wskazaniem na przeglądarki internetowe.

Zalecana jest więc aktualizacja zarówno oprogramowania wbudowanego odpowiedzialnego za kontrolę działania procesora, jak i systemów operacyjnych oraz oprogramowania – ze szczególnym wskazaniem na przeglądarki internetowe. Pierwsze doniesienia sugerowały, że wprowadzone na poziomie aplikacyjnym zabezpieczenia będą wiązać z drastycznym obniżeniem wydajności większości komputerów – zakładano bowiem, że jedynym sposobem na usunięcie podatności na Meltdown oraz Spectre będzie wyłączenie mechanizmu predykcji procesora. W przypadku komputerów wyposażonych w procesory firmy Intel i pracujących pod kontrolą środowiska Windows mówiło się nawet o spadku wydajności na poziomie 35 proc.

Intel zapewnia: Spadku wydajności nie ma

Producenci oprogramowania zaczęli już stopniowo udostępniać poprawki. W pierwszej kolejności – jeszcze w ubiegłym roku – aktualizacje dla swojego oprogramowania udostępnił koncern Apple. Niedawno podobne poprawki udostępniono też dla systemów operacyjnych Windows oraz Linux. Pierwsze testy wykazują, że spadki wydajności są po pierwsze minimalne (zwykle na poziomie kilku procent), po drugie zaś – występują wyłącznie w niektórych aplikacjach.

Z kolei przedstawiciele firmy Intel twierdzą, że wpływ aktualizacji na wydajność jest w dużym stopniu zależny od obciążenia i nie powinien w znaczący sposób wpływać na efektywność pracy przeciętnego użytkownika komputera, ani na wydajność w centrach danych bazujących na układach Intela. Firma przesłała do mediów oświadczenie, w którym cytuje zapewnienia czołowych producentów oprogramowania, że w przypadku ich aplikacji spadek wydajności związany z aktualizacjami eliminującymi podatności Meltdown i Spectre jest niewielki:

Apple: „Przeprowadzone przez nas testy przy użyciu ogólnodostępnych benchmarków wykazały, że wprowadzone w grudniu 2017 r. aktualizacje nie spowodowały wymiernego pogorszenia wydajności systemów macOS i iOS. Do testów zostały wykorzystane benchmarki: GeekBench 4, Speedometer, JetStream praz ARES-6”

Microsoft: „Większość użytkowników usługi Azure nie powinna dostrzec zauważalnego wpływu wspomnianej aktualizacji na wydajność. Pracowaliśmy nad optymalizacją działania procesora oraz ścieżką wejścia/wyjścia i nie zaobserwowaliśmy znaczącego wpływu na wydajność po zainstalowaniu poprawki dot. bezpieczeństwa”

Amazon: „Nie odnotowaliśmy znaczącego wpływu aktualizacji na wydajność podczas obciążeń dotyczących platformy Amazon Elastic Compute Cloud”

Google: „Podczas wykonywania większości zadań, w tym tych dotyczących infrastruktury chmury obliczeniowej dostrzegliśmy jedynie niewielki wpływ na ogólną wydajność systemu”

Jak się zabezpieczyć?

Krok pierwszy to zainstalowanie wszelkich dostępnych aktualizacji dla systemu operacyjnego oraz zaktualizowanie przeglądarek internetowych (ich problem nie dotyczy bezpośrednio, ale analizy wykazały, że mogą dość łatwo zostać wykorzystane jako rozwiązanie pośrednie do przeprowadzenia ataku). Ten proces jest stosunkowo prosty do przeprowadzenia i w większości nowoczesnych aplikacji i systemów przebiega w znacznej mierze automatycznie.

Nieco bardziej skomplikowaną operacją może być zaktualizowanie oprogramowania firmware kontrolującego działanie procesorów. Przedstawiciele firmy Intel deklarują, że poprawki eliminujące podatności Spectre i Meltdown w 90 proc. procesorów, które trafiły na rynek w ciągu ostatnich 5 lat zostaną opracowane jeszcze w pierwszej połowie stycznia. Będą one jednak stopniowo przekazywane producentów komputerów osobistych oraz płyt głównych – ci zaś mają udostępnić je użytkownikom w postaci aktualizacji oprogramowania firmware. Na razie nie wiadomo, co z procesorami starszymi niż 5 lat, których ogromne ilości wciąż pozostają w użytku.

Aktualizacji doczekały się już natomiast najpopularniejsze przeglądarki internetowe – Microsoft Internet Explorer, Microsoft Egde, Google Chrome oraz Mozilla Firefox. Nowa wersja Safari od Apple ma się pojawić lada dzień.