Cyberbezpieczeństwo

Serwerowe procesory Intela podatne na nowy atak

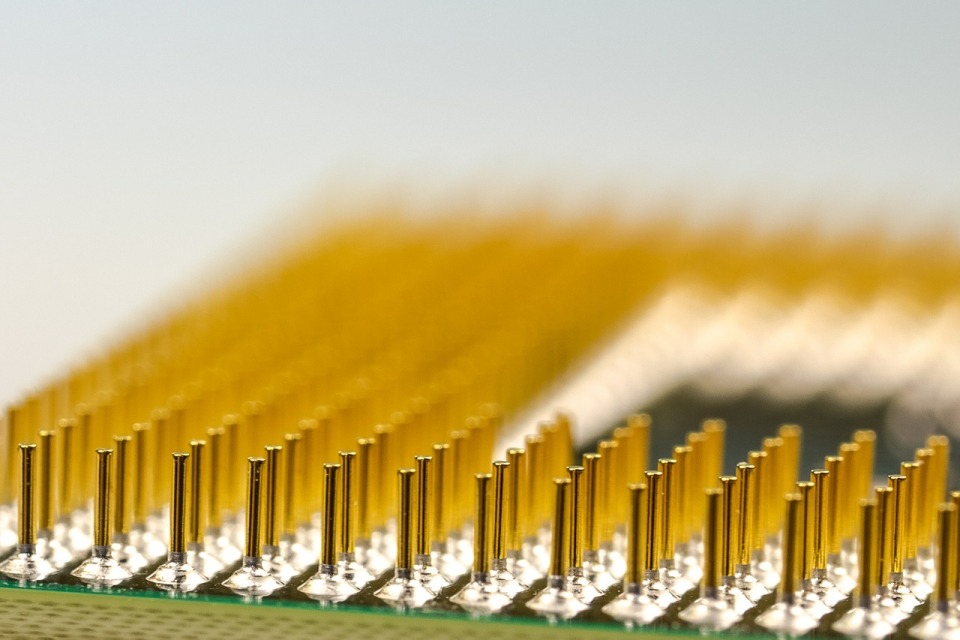

Atak nazwany NetCAT wykorzystuje lukę istniejącą we wszystkich serwerowych procesorach firmy Intel posiadających wsparcie dla funkcji Data-Direct I/O Technology (Intel DDIO) oraz Remote Direct Memory Access (RDMA).

Naukowcy z holenderskiego Vrije University in Amsterdam zaprezentowali nową metodę atakowania procesorów firmy Intel. Zaprezentowany przez specjalistów nowy sposób atakowania układów Intela bazuje na monitorowaniu czasu, jaki potrzebny jest procesorowi do przetworzenia określonych typów danych – okazuje się, że w oparciu o pozyskane w ten sposób informacje możliwe jest przechwycenie danych aktualnie przetwarzanych przez CPU.

Metoda naukowców z Vrije University bazuje na mechanizmie ataku znanym jako side-channel. O ile jednak do przeprowadzenia typowego ataku side-channel włamywacz musi mieć fizyczny dostęp do komputera i możliwość zainstalowania w nim złośliwego oprogramowania, to w tym przypadku możliwe jest przeprowadzenie całej operacji zdalnie. Eksperci z działającego w ramach uczelni zespołu Systems and Network Security Group (VUSec) pokazali, że możliwe jest skuteczne zaatakowanie komputera poprzez wysłanie do niego (a dokładniej: do jego karty sieciowej) odpowiednio spreparowanych pakietów danych.

Jest to możliwe dzięki podatności wykrytej w mechanizmie Intel Data-Direct I/O Technology, czyli funkcji optymalizującej pracę procesora i systemu poprzez umożliwienie urządzeniom peryferyjnym (np. kartom sieciowym) bezpośredniego dostępu do danych zapisywanych w pamięci podręcznej procesora – a nie tylko w pamięci operacyjnej RAM. W założeniach funkcja ta ma pozwalać na przyspieszenie przetwarzania danych w centrach danych wyposażonych w superszybkie połączenia sieciowe, gdzie pamięć RAM może stać się wąskim gardłem. Specjaliści z Vrije University podkreślają jednak, że może ona być wykorzysta także do przeprowadzenia ataku. Dodajmy, że funkcja Intel DDIO jest domyślnie aktywna w większości serwerowych procesorów Intela, które trafiły na rynek po 2012 roku, w tym m.in. w układach z serii Intel Xeon E5, E7 oraz SP.

Na razie szczegółowe informacje nt. ataku znają jedynie jego odkrywcy oraz firma Intel. Wiadomo jednak, ze NetCAT na szczęście nie może posłużyć do wykradania z procesora dowolnych danych – a jedynie tych, które są do niego przekazywane w postaci pakietowych sieciowych i przechowywane w pamięci cache funkcji DDIO. Niestety zagrożenie i tak jest realne – ponieważ przetwarzanymi z wykorzystaniem tej funkcji danymi mogą być m.in. hasła użytkowników czy klucze sesji SSH.

Intel potwierdził już istnienie problemu. Przedstawiciele koncernu uspokajają jednocześnie, że z uwagi na złożoność ryzyko ataku jest znikome. Użytkownikom, którzy chcą ograniczyć ryzyko przeprowadzenia ataku NetCAT rekomendowane jest m.in. zablokowanie dostępu do sieci z zewnętrznych niezaufanych urządzeń lub wyłączenie funkcji Intel DDIO oraz RDMA, która co prawda nie musi być aktywna, żeby atak był możliwy – jednak znacznie ułatwia jego przeprowadzenie.

Zdaniem specjalistów z VUSec, rozwiązanie rekomendowane przez Intela nie jest jednak optymalne – choćby dlatego, że wyłączenie owych funkcji może spowodować wyraźne obniżenie wydajności systemu. Więcej informacji znaleźć można w raporcie dostępnym na stronie VUSec.