CXO HUBCyberbezpieczeństwoRynekPolecane tematy

Ewolucja CyberSec: budowa platform i możliwości rozwiązań cyberbezpieczeństwa

Spotkanie CXO HUB CyberSec Chapter zorganizowane we współpracy z firmą Averbit przyniosło interesującą dyskusję o wyzwaniach CyberSec. Punktem odniesienia były wyniki sondażu CXO Insight. Rozmawialiśmy o wyzwaniach organizacyjnych, prawnych i ewolucji rozwiązań klasy SIEM i SOAR w stronę „rozszerzonych” platform centralizujących i automatyzujących działania.

Dyskusji, do której aktywnie włączali się wszyscy uczestnicy spotkania, przewodzili:

• Karolina Kulikowska-Gruszecka, Senior Associate, DZP Domański Zakrzewski Palinka

• Mateusz Ograbek, Head of ING SOC, ING Hubs

• Bogusław Święcicki, CIO/CSO, Bakels

• Piotr Uzar, IT Systems Department Manager, Averbit

Czy rok 2023 wzmocnił organizacje cyberbezpieczeństwa?

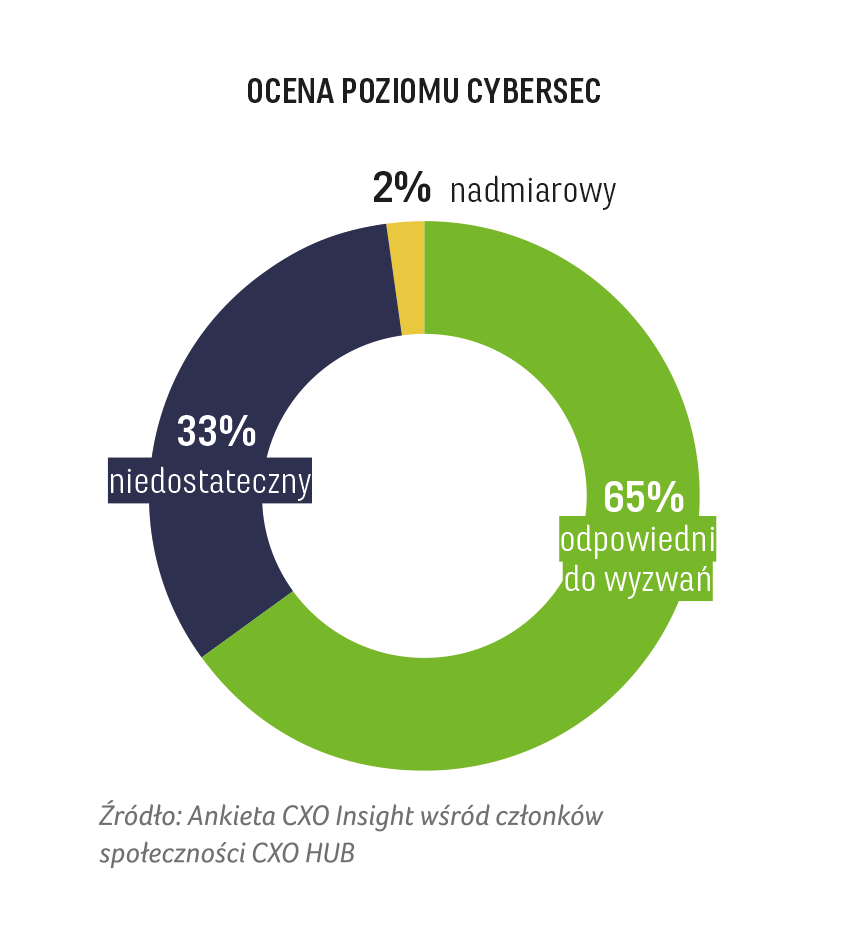

Punktem wyjścia do dyskusji była kwestia efektywności firmowego CyberSec. W ankiecie CXO Insight, w której udział wzięło blisko 50 CxO, CIO/CTO oraz CSO i CISO, dwie trzecie uznało aktualny poziom cyberbezpieczeństwa w firmie jako odpowiedni do wyzwań. Jedna trzecia – za niedostateczny.

Komentujący wyniki wskazywali na obiektywne i subiektywne źródła poczucia „mocy” organizacji bezpieczeństwa. Karolina Kulikowska-Gruszecka (DZP) zwróciła uwagę, że fundamentalne znaczenie ma zapewnienie przez zarząd możliwości działania. „Wyzwaniem dla większości organizacji w zakresie bezpieczeństwa pozostaje zapewnienie zasobów ludzkich, aby wdrażać wynikające z obowiązków i regulacji rozwiązania. Potrzeba zespołu o odpowiednich kompetencjach, ale także relacji takiego zespołu z kadrą kierowniczą” – mówiła Karolina Kulikowska-Gruszecka. Jak zauważa, w wielu wypadkach brak wsparcia i relacji uniemożliwia wdrażania regulacji, które stanowią jedną z najistotniejszych przesłanek wzmocnienia cyberbezpieczeństwa firm.

Obok fundamentów potrzebne są obiektywne miary, które pozwalają monitorować jakość i efektywność pracy CyberSec. Mateusz Ograbek (ING Hubs) wskazywał, żeby obok typowo operacyjnych metryk np. Time-to Response szukać szerszego odniesienia, w postaci powszechnie wykorzystywanych przez dostawców i specjalistów frameworków jak MITRE ATT&CK. „Dane własne z testów penetracyjnych, raporty Red Team, nasze detekcje oraz miary kontrolne bezpieczeństwa a także zewnętrzne codzienne raporty dotyczące wektorów ataku na sektor finansowy możemy odnosić do frameworku i wychwytywać braki w detekcji. Doświadczenie w reagowaniu na incydenty budować poprzez symulacje, które są bardziej efektywne; odnosząc się do sportów walki: to nie treningi są najważniejsze, ale sparingi” – mówił Mateusz Ograbek.

Bogusław Święcicki (Bakels) zwrócił uwagę, że efektywność CyberSec ma charakter bardzo dynamiczny. Dlatego pomiar ma znaczenie przy planowaniu rozwoju, nie może natomiast funkcjonować jako bieżący punt odniesienia. „Wszelkie wskaźniki dla Cyber nie mają znaczenia dłużej niż w chwili pomiaru – ani wczorajsze miary ani predykcje nie powinny nas wiązać bardziej, niż „dzisiaj” – aktualne działania” – mówił Bogusław Święcicki.

Podkreślił też, że prawne zobowiązania wcale nie są większym gwarantem bezpieczeństwa niż świadomość i dojrzałość. „Większy komfort miałem kształtując cyberbezpieczeństwo adekwatnie do potrzeb w firmach nie podlegających regulacjom a np. standardom typu ISO 9000 czy ISO 27001; drobiazgowe i niejednokrotnie trudne w interpretacji przepisy mogą zniechęcać do dojrzałej refleksji i szukać dróg na skróty, dróg do wypełnienia regulacji a nie do zabezpieczenia firmy. Nie negując wartości jakie wnoszą na przykład porządkujące te sprawy regulacje NIS2 –to nie regulacje przesądzają o zapewnieniu bezpieczeństwa. Nie ma bowiem całkowicie uszczelniających regulacji. Poziom cyberbezpieczeństwa nigdy nie osiągnie 100%” – powiedział Bogusław Święcicki. Jego zdaniem, z punktu widzenia firmy najbardziej istotne jest posiadanie planu działania w sytuacji, gdy atak jest skuteczny – w jaki sposób zapewnić ciągłość działania w przypadku np. utraty danych. „NIS2 wprowadza analizę ryzyka – i to jest z punkt widzenia bezpieczeństwa najważniejsze. Bezpieczeństwo ma zapewnić ciągłość działania w oparciu o niezbędne dane a cyberbezpieczeństwa jest jednym z narzędzi. Dlatego nie da się wyjmować go z kontekstu całej organizacji – jest elementem biznesu. Staramy się niwelować ryzyko i zapewnić plan B w sytuacji udanego ataku” – podsumował.

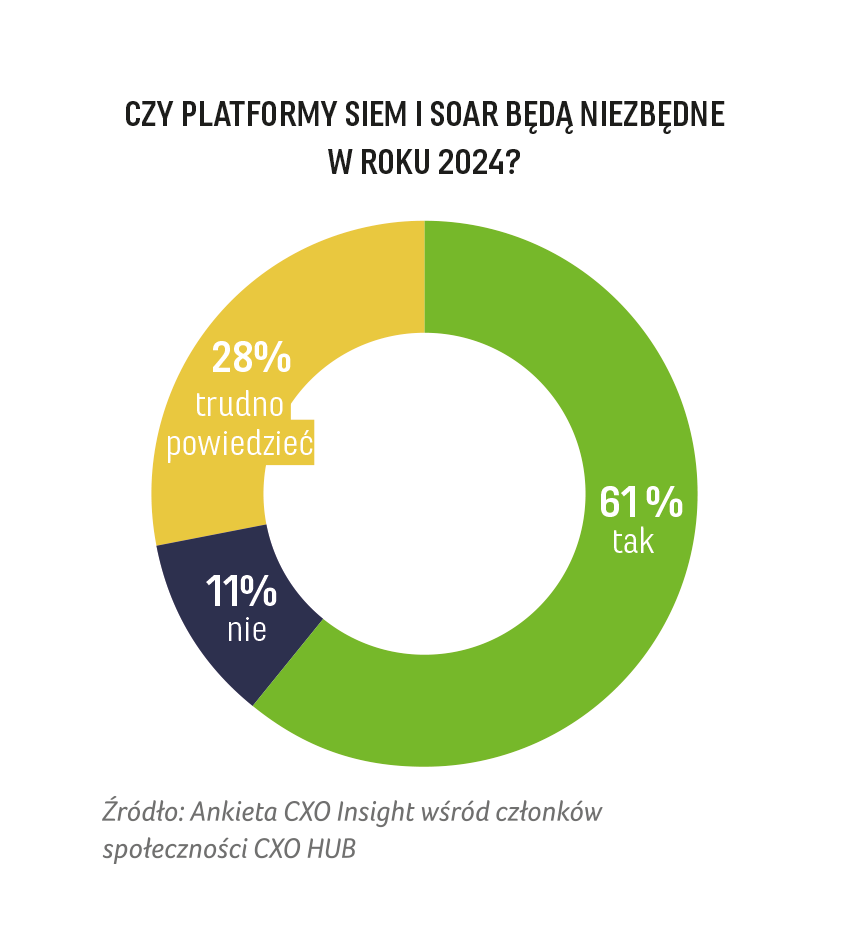

Piotr Uzar (Averbit) zwrócił uwagę, że miara efektywności cyberbezpieczeństwa jest zależna w pewnym sensie od wielkości danej firmy. „Dla większości firm pewne rozwiązania technologiczne (SIEM, SOAR) i organizacyjne (SOC, NOC) będą nadmiarowe. Staja się one natomiast nieodzowne wraz ze wzrostem złożoności. Niezbędna jest także praca nad świadomością zagrożeń, praktyk, kompetencjami – i w Cyber, i w całej firmie” – powiedział Piotr Uzar.

Koszt czy inwestycja w cyberbezpieczeństwo

Jak wiadomo, nie ma limitu środków, jakie można przeznaczyć na technologię – cyberbezpieczeństwa nie jest wyjątkiem. Wydatek dowolnej kwoty można skutecznie argumentować.

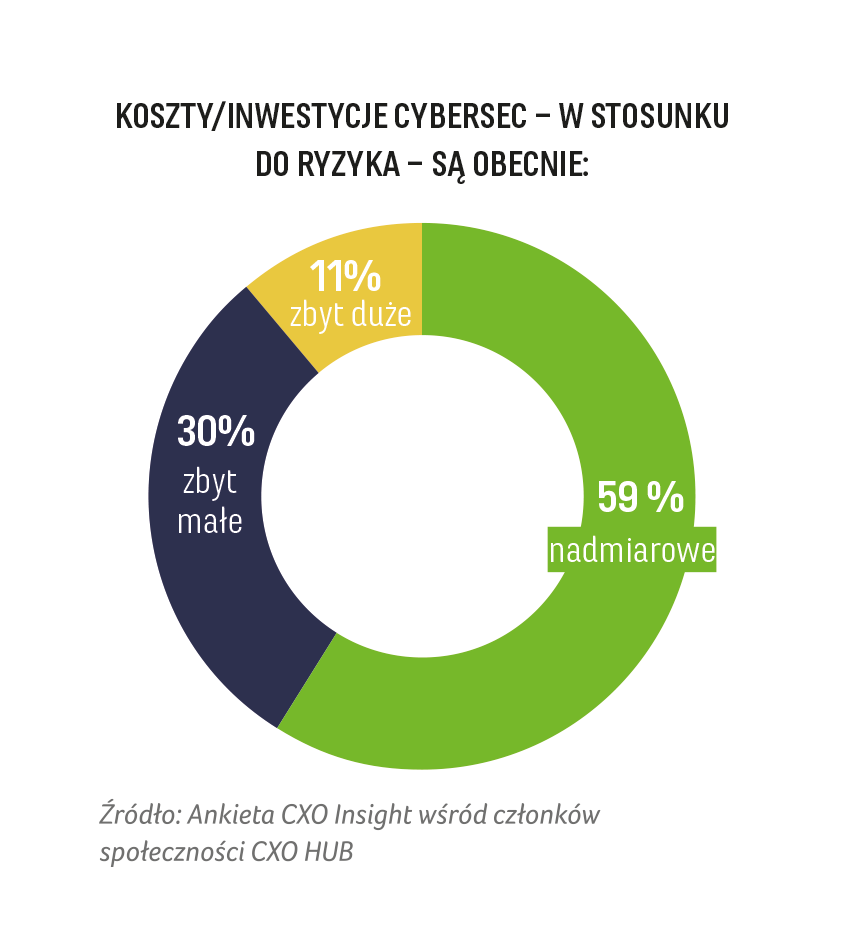

W sondażu CXO Insight blisko 60% CxO stwierdziło jednak, że wydatki na cyberbezpieczeństwo są adekwatne do potrzeb. Dla 30% osób są zbyt małe – ale według 11% – są przeszacowane. W ankiecie CXO Insight sprzed dwóch lat mieliśmy podobne wyniki.

„Mam poczucie, że odpowiednio do wyzwań rośnie świadomość potrzeb i możliwości. Jeszcze przed kilku laty dominowało przekonanie, że cyberbezpieczeństwo zapewnią rozwiązania na poziomie antywirusa. Dziś świadomość w Cyber, w IT, w zarządach, jest inna. Zmienia się także nastawienie użytkowników – co będzie długotrwałym procesem, ale o zasadniczym znaczeniu. Dlatego dzisiejsze deklaracje dotyczące budżetu cyber w stosunku do potrzeb mówią nam co innego niż odpowiedzi na podobne pytanie jeszcze kilka lat temu” – zauważył Bogusław Święcicki. Powszechność cyberataków powoduje, że zarządy postrzegają wydatki na CyberSec coraz częściej jako inwestycje w odporność niż koszty. „Zmiana dokonuje się pod wpływem otoczenia – dziś już lepiej wiadomo, jakie straty w organizacji przynosi cyberatak” – dodał uczestniczący w dyskusji Andrzej Gładysz, odpowiadający m.in. za transformację cyfrową w Averbit. „Dlatego dzisiejsze przekonanie o dostosowaniu poziomu Cyber do potrzeb w skali rynku więcej jest warte niż 5 lat temu czy nawet rok temu” – zauważył.

Z drugiej strony, Mateusz Ograbek podkreślił, że świadoma organizacja cyberbezpieczeństwa nigdy nie powinna odpowiedzieć na podobnie sformułowane pytanie inaczej, niż „niedostateczny”. „W innym wypadku powinienem spakować się i podziękować pracodawcy. Odpowiadając szczerze, w oparciu o wiedzę na temat zagrożeń, muszę uznać, że nakłady na cyberbezpieczeństwo są ciągle zbyt małe w stosunku do potrzeb. To nastawienie powinno być z kolei punktem wyjścia do negocjacji w ramach organizacji, w oparciu o analizę ryzyka. Z negocjacji dopiero powstaje odpowiedź na pytanie, co w sytuacji deficytu chronimy najmocniej, co siłą rzeczy – słabiej i na jakie godzimy się ryzyko – świadomi konsekwencji” – mówił Mateusz Ograbek.

Nastawienie różni się w zależności od wyzwań i dojrzałości. „Mogę potwierdzić z obserwacji klientów, że przekonanie o nadmiarowym lub co najmniej odpowiednim poziomie cechuje często mniej złożone organizacje, niekiedy wręcz na poziomie podstawowym. Oczywiście do czasu pierwszego poważnego incydentu” – dodaje Karolina Kulikowska-Gruszecka.

Fasadowe zabezpieczenie – dokumenty i rozwiązania pisane i wdrażane na półkę, weryfikuje pierwsza strata finansowa z incydentu, pierwszy poważny audyt albo próba wykupienia w oparciu o posiadane zasoby ubezpieczenia cyberbezpieczeństwa dla firmy. Wówczas nastawienie zmienia się o 180 stopni.

Fasadowość może być nawet wsparta stosownym audytem. Część firm posuwa się do tego, żeby kupować rozwiązania, ale niekoniecznie wdrażać. To wystarcza do przejścia odpowiednich audytów. „Wprowadzenie rzeczywistych audytów cyberbezpieczeństwa będzie na rynku bardzo poważnym wyzwaniem. Z własnego doświadczenia szeregu audytów zewnętrznych i wewnętrznych widzę, że zdecydowanie wyżej poprzeczkę ustawiali audytorzy z naszej firmy. Różnica wobec audytorów zewnętrznych nie polegała na tym, że posiadali wszechstronną wiedzę z cyberbezpieczeństwa czy danego rozwiązania. Ale potrafili zadawać odpowiednie pytania. Dopóki nie nauczą się tego firmy i instytucje audytujące i certyfikujące – ich badania będą miały charakter pozorny” – powiedział Mateusz Ograbek.

Adam Kasperowicz, CIO Grupy VAN, zwrócił jednak uwagę na to, że w cyberbezpieczeństwie powinno poszukiwać się optimum – odpowiedniego, adekwatnego do wyzwań poziomu nakładów. „Takie podejście zapowiada dyrektywa NIS2, która podąża za sposobem myślenia o bezpieczeństwie zapoczątkowany w RODO – a więc w kategoriach pomiaru i analizy ryzyka. Jeśli we wspomnianym badaniu sprzed dwóch lat RODO wskazywano jako jedną z najistotniejszych dla cyberbezpieczeństwa regulacji, to być może mamy tego owoce. Dwie trzecie ankietowanych, którzy oceniają poziom jako odpowiedni do potrzeb dzisiaj być może świadomie oparło odpowiedzi na realizowanej w firmie nieustannej analizie ryzyka tego obszaru. Jego celem jest przecież zapewnienie adekwatnych środków niwelowania ryzyka – odpowiadają zatem spójnie” – powiedział Adam Kasperowicz.

Zdaniem Mateusza Ograbka, oznaczałoby to jednak abstrahowanie od faktycznego poziomu wyzwań cyberbezpieczeństwa – a odnoszenie się do wyzwań regulacyjnych.

Marek Łada, członek Rady Programowej CXO HUB, wskazał jeszcze dwa możliwe powody negatywnej samooceny sytuacji cyberbezpieczeństwa wśród ankietowanych. Oba związane są z szerszymi trendami, których firmy nie mogą pomijać w swoich kalkulacjach. „Źródłem uzasadnionego sceptycyzmu może być wyzwanie obsługi pracy zdalnej. Zbudowanie całego schematu zdalnego dostępu spoza firmy do różnych jej zasobów w celu wykonywania pełnego spektrum zadań okazuje się rosnącym obciążeniem dla cyber. Jest to ogromne wyzwanie, pozornie tylko zaspokojone. Drugim źródłem powinien być trend IoT, który powoduje, że w domenie cyberbezpieczeństwa muszą znaleźć się nowe urządzenia i czujniki masowo umieszczane w coraz większej liczbie urządzeń. To intensywne źródło nowych zagrożeń” – powiedział Marek Łada.

Czy regulacje w 2023 były sprzymierzeńcem Cyber i CSO/CISO?

Rok 2023 był bardzo intensywny i ważny dla cyberbezpieczeństwa przede wszystkim ze względu na wejście w życie dyrektywy NIS2 i DORA. Te akty prawne obejmują nowy krąg podmiotów, który znacznie rozszerza się w stosunku do dotychczasowego. NIS2 ma być zaimplementowany do października 2024 r., DORA do stycznia 2025 r. „Zmiana jaką wprowadza NIS 2 nie będzie oznaczała rewolucji dla podmiotów dotychczas objętych NIS, ale z pewnością będzie nią dla debiutantów. Wśród podmiotów z sektorów ważnych, które adresuje NIS2, wielu jest nieświadomych, co je czeka” – powiedziała Karolina Kulikowska-Gruszecka.

Wspólne dla obu regulacji są obowiązki, jakie nakładają na kadrę kierowniczą i zarządy. „Członkowie zarządów jako osoby fizyczne, przyjmują odpowiedzialność za określenie i wdrożenie regulacji. Mają nadzorować i ponosić odpowiedzialność za wdrażanie zasobów i środków spełnienia regulacji. Ponadto DORA, to pierwsza regulacja nakładająca obowiązek zapewnienia budżetu na jej wdrożenie. To zdecydowanie ułatwi pracę CISO, którzy będą je realizować” – dodała Karolina Kulikowska-Gruszecka.

Oprócz regulacji, które wchodzą w życie, swoje znaczenie mają także te, których nadal brakuje. Najważniejszą z nich jest niedoszła nowelizacja ustawy o KSC. Przede wszystkim, jak podkreśliła Karolina Kulikowska-Gruszecka, nowelizacja miała stanowić dostosowanie prawa do wymogów określonych w akcie o cyberbezpieczeństwie, czyli krajowych ram certyfikacji cyberbezpieczeństwa. „Brak tej regulacji, wobec 2,5 roku opóźnienia, jest bardzo odczuwalny. Potrzeba pilnego ich wdrożenia, ponieważ projektowany system certyfikacji cyberbezpieczeństwa oparty na wspólnych kryteriach (EUCC), będzie funkcjonować w Unii Europejskiej być może jeszcze w 2024 r. Mam nadzieję, że kolejny, nowy projekt nowelizacji, który się pojawi, będzie obejmował już wszystkie elementy, tj. certyfikację, określenie dostawców wysokiego ryzyka i właśnie formalną implementację NIS2” – powiedziała Karolina Kulikowska-Gruszecka.

Prawdopodobnie, patrząc na uwarunkowania dotychczasowych prób nowelizacji (nasza rozmowa z Ł. Wojewodą z KPRM z marca 2023: https://itwiz.pl/kprm-o-nis-2-bedziemy-aktywnie-koordynowac-i-wspierac-wdrazanie-dyrektywy/ ), jej historia jeszcze trochę potrwa.

Pościg prawa za technologią – anulowany?

Czy wobec dynamiki po „twardej”, technologicznej stronie, „miękka”, strona prawna ma szansę za sytuacją? Jak wygląda ten pościg?

”Z definicji regulacje dotyczące cyberbezpieczeństwa są neutralne technologicznie, nie określają jakie środki techniczne trzeba wdrożyć aby zrealizować prawne wymogi. Gdyby było inaczej szybko pozostawalibyśmy w sferze ułudy i absurdu; przecież NIS w pierwszej wersji powstał w 2013, wszedł w życie w 2016, w 2018 implementacja – w cybersec to lata świetlne. Wraz z RODO pojawiło się podejście oparte na analizie ryzyka i obowiązek wdrażania środków odpowiednich do jego wyników, obligujące zarazem do wykazania, że wybrane środki są odpowiednie. Od tego czasu regulacje zawierają tzw. klauzule kauczukowe, a więc dopuszczające wybór, ale w ramach spełnienia potrzeb adekwatnie do wyników analizy, do aktualnego stany wiedzy” – mówiła Karolina Kulikowska-Gruszecka. Jak zauważyła, to także furtka do stosowania standardów branżowych i norm, na których opierają się de facto NIS2 i DORA. Prawo nie nadąży za technologiami, ale nie musi, bo podejście oparte na ryzyku zapewnia elastyczność – nie trzeba aktualizować często prawa. Stosuje się także, jak w przypadku DORA, wyłączenie standardów technicznych poza nawias regulacji – do domeny zmiennych opracowań, np. autorstwa ENISA.

Obok aktów jednoznacznie odnoszących się do cyberbezpieczeństwa wpływ na będą miały inne akty, które dotyczą cyfryzującej się gospodarki. Zdaniem Karoliny Kulikowskiej-Gruszeckiej, mamy już do czynienia z odwróceniem sytuacji. „Dziś nie tyle nowe akty prawne z innych obszarów mają wpływ na cyber, ile cyberbezpieczeństwa wpływa na owo prawo. Tak jest w przypadku AI Act, który nakłada określone wymogi w zakresie cyber na dostawców wysokiego ryzyka, stosuje klauzulę kauczukową w oparciu o nieustanną analizę ryzyka, nakłada obowiązek transparentnej dokumentacji, itd.” – dodaje Karolina Kulikowska-Gruszecka. Takim przykładem jest także CRA, Cyber Resilience Act czy rewizja rozporządzenia EIDAS. Jeśli EIDAS2 ma na celu wprowadzenie nowych usług zaufania, w których aspekt cyber będzie kluczowy, ich dostawcy na gruncie NIS 2 są uznani za podmioty kluczowe ze wszelkimi konsekwencjami. „Cyber ma dziś bardzo silny wpływ na wszystko” – dodaje Karolina Kulikowska-Gruszecka.

Wyzwanie cyberbezpieczeństwa 2024: wybór platformy

Obok kwestii prawnych, cyberbezpieczeństwo staje w 2024 r. wobec wielu innych wyzwań. Dotyczą one także wyboru właściwej platformy do wsparcia i obsługi zadań CyberSec. Technologii i architektury umożliwiającej możliwie szeroki, a zarazem zautomatyzowany sposób przewidywania i zapobiegania oraz reagowania na incydenty. Na jakim fundamencie oprzeć rozwój cyberbezpieczeństwa? „Naszym pierwszym wyzwaniem jest wyskalowanie systemów XDR/EDR. Są nieodzowne wobec wzrostu liczby incydentów, które trzeba obsłużyć, i to obsłużyć efektywnie. O tym, że to potrzebne, przekonaliśmy się rozmawiając z partnerami i dostawcami – kiedy coraz częściej padały pytania, czy i jak szeroko mamy wdrożonego EDR-a. To wspólna inicjatywa IT i CISO, co pozwoli pracę dobrze zaplanować” – powiedział Mateusz Ograbek.

„Jedna z moich poprzednich firm była certyfikowana do ISO 27001. Jednym z wymogów certyfikacji było wdrożenie SIEM. Ale nie zaryzykowałbym twierdzenia, że ono zwiększało bezpieczeństwo firmy. Natomiast wprowadzenie XDR zmieniło całkowicie postrzeganie przez zarząd skuteczności i sprawczości CyberSec oraz IT. O ile wcześniej SIEM bez SOAR był bezużyteczny, funkcjonował jako dopełnienie wymogu do certyfikacji ISO 27001, o tyle XDR uwzględniające nie tylko sygnatury, ale i zachowanie użytkowników przyniósł rzeczywistą poprawę. Spodziewam się, że na rynku XDR zastąpi SIEM, albo nawet parę SIEM – SOAR w grupie firm, dla których SIEM/SOAR jest nadmiarowy pod każdym względem: kosztów, liczby incydentów do obsłużenia, poziomu złożoności” – dodał Bogusław Święcicki.

”Bez wątpienia SIEM w pojedynkę to niewiele więcej niż log manager, o ile oczywiście posiada dobrze zbudowane reguły i integruje się kilkoma wspierającymi go aplikacjami. Ale bez SOAR to tylko zobrazowanie, że coś się dzieje, bez rzeczywistej reakcji, na którą może pozwolić SOAR. Jednak prawda jest taka, że w Polsce niewiele firm posiada SOAR, zaś takie, które używają go na miarę potencjału i świadomie, można policzyć na palcach jednej ręki” – powiedział Piotr Uzar. Jak podkreślił, oprócz dobrze wdrożonego SIEM, wszystkie systemy w firmie muszą być zintegrowane z SOAR. „Niewątpliwie jest to inwestycja, która zwraca się przy tak fundamentalnych założeniach . SOAR bez trudu przejmie obsługę większości codziennych incydentów, jeśli tylko będą dobrze określone w scenariuszach” – zauważył Piotr Uzar.

Automatyzacja jest odpowiedzią na zalew zdarzeń i bodźców docierających do systemów i specjalistów cyber, ale nie jest to sama w sobie odpowiedź – nomen omen – automatyczna. Wymaga ułożenia i uzgodnienia podziału kompetencji i odpowiedzialności, szczególnie uwzględniając potrzeby dostępności, strategicznego znaczenia rozwiązań dla biznesu i ciągłości działania.

„W istocie różnice pomiędzy klasami rozwiązań rozmywają się, dochodzi do fuzji i łączenia platform. Jest wiele problemów z definicją, jeśli np. globalny dostawca cyber włącza swoje czołowe rozwiązanie SIEM do XDR-a – migrując jedną konsolę do drugiej, a nie odwrotnie… Warto natomiast zwrócić uwagę, że w toku budowania zautomatyzowanych rozwiązań cyberbezpieczeństwa problemem może się stać tendencja do pochopnego przenoszenia decyzyjności na maszynę. Bez wątpienia na końcu łańcucha decyzyjnego musi pozostać człowiek. Doskonale wiem, że koledzy z IT nie byliby szczęśliwi, gdyby SOAR lub XDR samodzielnie decydował o blokadzie serwera, na którym działa core’owa aplikacja bankowa. Oczekują, że to człowiek będzie ostatnią instancją” – powiedział Mateusz Ograbek.

Rozwiązaniem jest ewolucyjny, stopniowy a zarazem systemowy sposób budowy firmowej „platformy” cyberbezpieczeństwa. „W docelowym układzie, SOAR pobiera informacje z wielu miejsc, kumuluje dodatkową wiedzę niezbędną do podjęcia decyzji z wielu systemów, uzupełnia „suchy” komunikat o incydencie z SIEM. Do takiej konfiguracji trzeba jednak dojść etapowo, kaskadowo. Jednoczesne wdrażanie SIEM i SOAR jest mało skutecznie, ponieważ analiza otoczenia cyber, infrastruktury, zbadanie korelacji, wytworzenie reguł wymaga czasu” – podsumował Piotr Uzar.