CyberbezpieczeństwoPolecane tematy

Współdziałanie wszystkich systemów zabezpieczeń umożliwia realną ochronę przed cyberzagrożeniami

Executive ViewPoint

O wyzwaniach biznesowych w obszarze cyberbezpieczeństwa; skuteczności ochrony sieci; ewolucji systemów bezpieczeństwa; sposobach budowania zabezpieczeń odpowiadających dzisiejszym realiom biznesu, a także istocie działania rozwiązania Sophos Synchronized Security mówi Mariusz Rzepka, Territory Manager na region Europy Wschodniej w Sophos.

Pełna integracja wszystkich warstw bezpieczeństwa IT przekłada się na znaczącą poprawę efektywności działania tego środowiska. I tak, prawdziwa tożsamość aplikacji jest zawsze widoczna na poziomie urządzenia końcowego. Nawet jeśli próbuje ona ukryć się przed działaniem zapory firewall. Łącząc informacje na temat tożsamości aplikacji z poziomu urządzenia końcowego i zapory firewall, możliwe staje się skuteczne identyfikowanie całego ruchu sieciowego. Dzięki takiej wiedzy zespół IT może zwiększyć bezpieczeństwo i skutecznie blokować złośliwe aplikacje – przy jednoczesnym zwiększeniu efektywności działania potrzebnych aplikacji – za sprawą odpowiedniej priorytetyzacji ruchu. Sophos Synchronized Security pozwala na zapewnienie takiej ochrony.

W jaki sposób możliwości komunikacji i wymiany informacji wpływają na biznes?

Zapewnienie wygodnej, kontekstowej, łatwo dostępnej i nieprzerwanej komunikacji to jedna z cech charakterystycznych dla XXI wieku. Nowoczesne procesy komunikacyjne przenikają wszystkie aspekty naszego życia, począwszy od tego, w jaki sposób słuchamy muzyki za pomocą internetowych platform i bezprzewodowych głośników sterowanych z poziomu smartfona; aż po sposób, w jaki nawiązujemy i utrzymujemy relacje międzyludzkie, komunikując się z przyjaciółmi i rodziną za pośrednictwem platform społecznościowych.

W dzisiejszych czasach zapewnienie nieprzerwanego dostępu do informacji jest też fundamentalnym zadaniem stawianym przed firmową infrastrukturą IT. W miarę jak środowiska informatyczne otwierają się na nowe kategorie urządzeń mobilnych, sens tracą również stwierdzenia w rodzaju „mam ograniczony dostęp do poczty elektronicznej”, nawet jeśli faktycznie jesteśmy poza biurem. Wraz z postępem technologicznym rośnie nasza zależność od sprawnie działających sieci. Jednocześnie, firmowe sieci IT stają się coraz bardziej złożone, rozległe, a zarazem otwarte na infrastrukturę globalną. Oznacza to także nowe wyzwania w obszarze bezpieczeństwa IT.

Jakiego rodzaju nowe wyzwania się pojawiają?

Przede wszystkim następuje istotne rozszerzenie potencjalnej powierzchni ataku na firmową infrastrukturę lub dane. Cyberprzestępcy coraz częściej wykorzystują wiele wzajemnie zależnych technik. W efekcie, przejęcie kontroli nad pojedynczym urządzeniem w sieci może oznaczać poważne ryzyko dla bezpieczeństwa całej firmowej infrastruktury.

Co warto więc powiedzieć o rozwoju rozwiązań wspierających bezpieczeństwo IT?

Jest on bardzo dynamiczny. Mam jednak wrażenie, że większość dostawców tego rodzaju narzędzi skupia się na tworzeniu produktów koncentrujących się na poszczególnych częściach składowych problemów w zakresie cyberbezpieczeństwa. Brakuje natomiast spojrzenia całościowego, które stanowiłoby odpowiedź na wszystkie potencjalne zagrożenia jednocześnie. Przykładowo, o ile rozwiązania wspierające bezpieczeństwo urządzeń końcowych wykorzystują złożone mechanizmy uwierzytelniania, a zapory firewall – w celu zatrzymania złośliwego ruchu – opierają się na coraz bardziej złożonych mechanizmach uczenia maszynowego – to oba te rozwiązania, choć stanowią filar bezpieczeństwa IT, najczęściej w organizacji działają niezależnie od siebie.

Tymczasem, zarówno technologia, jak i zagrożenia w obszarze IT stają się wielowymiarowe. Sprawia to, że niezbędna jest zmiana podejścia do ochrony środowisk IT i wdrożenie kompleksowych, zintegrowanych rozwiązań. Bez tego, zamiast upraszczać działania w obszarze bezpieczeństwa IT i robić postępy w walce z cyberatakami, ciągle stawiamy czoła tym samym, podstawowym wyzwaniom, które obserwowaliśmy 10 czy 20 lat temu. W efekcie, aż 83% menedżerów IT deklaruje, że w ciągu ostatniego roku zagrożenia wykrywane w ich organizacjach stały się trudniejsze do powstrzymania niż w przeszłości.

To z kolei wpływa na funkcjonowanie całego zespołu IT. Konieczność ręcznego analizowania danych z różnych obszarów bezpieczeństwa IT i manualnego wdrażania odpowiednich działań zaradczych jest czasochłonne. Duże obciążenie pracą sprawia, że administratorzy w oczywisty sposób zaczynają działać mechanicznie i upraszczać pewne operacje. Prowadzi to do przeoczeń, które mogą narazić na szwank bezpieczeństwo całej firmy.

Co wyróżnia podejście firmy Sophos do bezpieczeństwa IT?

Wychodzimy z założenia, że inwestowanie dodatkowych środków w punktowe rozwiązania bezpieczeństwa po prostu się nie sprawdza w ujęciu długoterminowym. Owszem, punktowe rozwiązania cyberbezpieczeństwa mogą adresować konkretne wektory ataku, ale niewystarczający stopień powiązania pomiędzy poszczególnymi systemami ochrony stwarza większe lub mniejsze luki, które mogą być wykorzystane przez cyberprzestępców.

Dziś potrzebne jest wielowarstwowe podejście do bezpieczeństwa, które zagwarantuje spójność ochrony i sprawną wymianę informacji pomiędzy poszczególnymi narzędziami. Dlatego właśnie Sophos wprowadza innowacje w zakresie synchronizacji zabezpieczeń. Innowacje, które są niezbędne w dzisiejszym, mocno połączonym świecie.

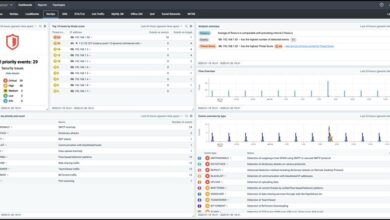

Sophos Synchronized Security zapewnia systemowe podejście do cyberbezpieczeństwa. Jego poszczególne moduły, gwarantujące ochronę przed różnymi wektorami ataku, wymieniają informacje w czasie rzeczywistym za pośrednictwem technologii Sophos Heartbeat. Dzięki temu mogą efektywnie – i w sposób automatyczny – współdziałać tak, aby najlepiej przeciwdziałać zagrożeniom wykrywanym w danym momencie. Automatyzacja oznacza możliwość błyskawicznego i właściwego reagowania na zagrożenia, co zdecydowanie usprawnia działanie organizacji w obszarze cyberbezpieczeństwa, a zarazem pozwala ograniczyć ryzyko biznesowe przy zmniejszeniu pracochłonności oraz kosztów w obszarze IT. Proponujemy podejście, które wspiera realizację długoterminowej strategii bezpieczeństwa. Fundamentami rozwiązania Sophos Synchronized Security są mechanizmy pozwalające na wykrywanie, analizowanie i neutralizowanie zagrożeń. Współdziałanie tych mechanizmów we wszystkich warstwach ochrony prowadzi do synergii, które dają możliwość zapewnienia realnego bezpieczeństwa IT w firmie.

Jakie są zalety takiego, mocno zintegrowanego podejścia do bezpieczeństwa IT?

Im więcej rozwiązań bezpieczeństwa współdzieli informacje i współpracuje ze sobą w ramach zintegrowanego środowiska, tym większe korzyści wynikają z takiego podejścia. W praktyce Sophos Synchronized Security pozwala wzmocnić ochronę, a jednocześnie ułatwić zarządzanie bezpieczeństwem IT w organizacji. Korzyści są bardzo wymierne. Weźmy np. pod uwagę to, jak bardzo pracochłonne jest ręczne poszukiwanie, identyfikacja oraz usunięcie złośliwego oprogramowania na poszczególnych, zainfekowanych komputerach. Zajmuje to średnio 3,3 godziny na jedną maszynę. Nasze rozwiązanie pozwala skrócić ten czas do zaledwie 8 sekund. Ponadto, Sophos Synchronized Security automatycznie reaguje na zagrożenia i zapewnia szczegółową analizę zdarzeń zachodzących w całej infrastrukturze. Jest to wiedza kluczowa, jeśli chodzi o zapobieganie kolejnym incydentom.

Co można powiedzieć o dzisiejszej skuteczności ochrony infrastruktury sieciowej?

Niestety jest ona stosunkowo niska. Z przeprowadzonych niedawno badań wynika, że menedżerowie IT nie są w stanie zidentyfikować 45% ruchu przechodzącego przez sieci, za które są odpowiedzialni. W rezultacie, nie mogą oni blokować ryzykownego lub złośliwego ruchu, który w sposób praktycznie niekontrolowany dociera do ich organizacji. Tymczasem, gdybyśmy zamiast sieci mówili o ruchu lotniczym, to z pewnością pojawiłoby się publiczne oburzenie. Co by się stało, gdyby jedno z lotnisk ogłosiło, że może bezpiecznie odprawić tylko 50% pasażerów, a tym samym pozwala drugiej połowie bez żadnej kontroli wejść na pokład samolotu? Proponowane przez nas podejście stanowi proste i skuteczne rozwiązanie dla tego typu problemów.

Jak działa platforma Sophos Synchronized Security?

Pełna integracja wszystkich warstw bezpieczeństwa IT przekłada się na znaczącą poprawę efektywności działania tego środowiska. I tak, prawdziwa tożsamość aplikacji jest zawsze widoczna na poziomie urządzenia końcowego. Nawet jeśli próbuje ona ukryć się przed działaniem zapory firewall. Łącząc informacje na temat tożsamości aplikacji z poziomu urządzenia końcowego i zapory firewall, możliwe staje się skuteczne identyfikowanie całego ruchu sieciowego. Dzięki takiej wiedzy zespół IT może zwiększyć bezpieczeństwo i skutecznie blokować złośliwe aplikacje – przy jednoczesnym zwiększeniu efektywności działania potrzebnych aplikacji – za sprawą odpowiedniej priorytetyzacji ruchu. Warto jednak pamiętać, że dziś w podobny sposób co klasyczne urządzenia końcowe – komputery przenośne i PC – musimy chronić także urządzenia mobilne, takie jak smartfony i tablety. Sophos Synchronized Security umożliwia zapewnienie takiej ochrony.

Jakie działania należy podjąć, aby poprawić poziom cyberbezpieczeństwa w ujęciu długoterminowym?

Biorąc pod uwagę skalę i znaczenie dzisiejszych zagrożeń – zarówno w życiu prywatnym, jak i zawodowym – należy jednoznacznie podkreślić, że najwyższy czas, aby wdrożyć systemowe i kompleksowe podejście do cyberbezpieczeństwa. Dzięki integracji rozwiązań chroniących przed różnymi wektorami ataku realne staje się zautomatyzowanie procesów związanych z wykrywaniem, identyfikowaniem, a na koniec przeciwdziałaniem

coraz bardziej złożonym atakom. W realiach firmowych zmiana ta oznacza również, że obszar bezpieczeństwa IT z centrum kosztowego ma szansę stać się źródłem realnych korzyści biznesowych.