CyberbezpieczeństwoPREZENTACJA PARTNERA

Wdrożenie Zero Trust wymaga współpracy w każdym obszarze i elemencie całego procesu implementacji

Executive ViewPoint

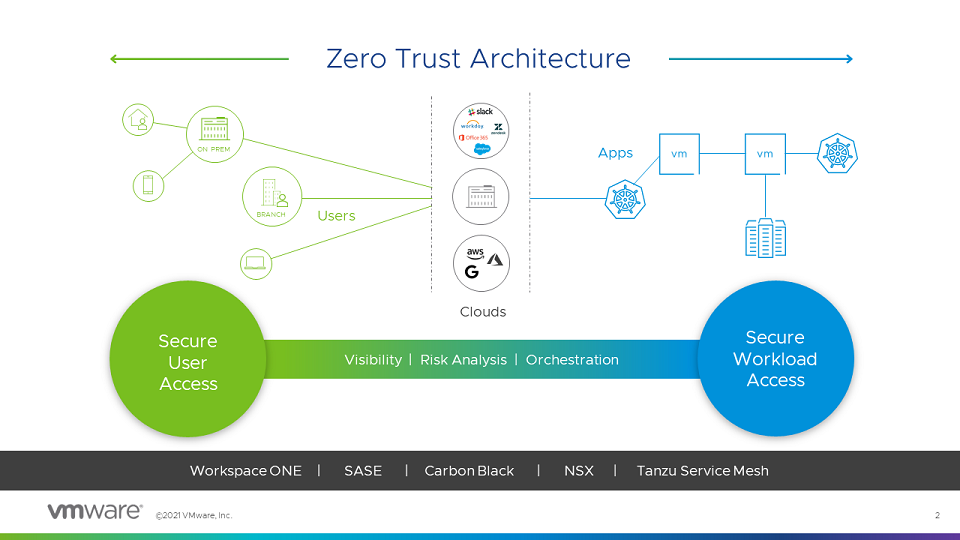

Z Piotrem Krasiem, menedżerem zespołu architektów w VMware na Europę Środkowo-Wschodnią oraz Andrzejem Szymczakiem, architektem wiodącym rozwiązań chmurowych w VMware Polska, rozmawiamy o wymuszonych przez pandemię zmianach w podejściu do ochrony danych i użytkowników; specyfice koncepcji Zero Trust; przygotowaniach do jej wdrożenia; o tym, czy rozwiązania oparte na zerowym zaufaniu mogą funkcjonować samodzielnie; a także funkcjonalnościach konkretnych rozwiązań Zero Trust z portfolio firmy VMware, takich jak: Workspace ONE, SASE, Carbon Black, NSX czy Tanzu.

Jakich zmian w podejściu do ochrony danych i użytkowników wymagają obecne, postpandemiczne realia?

Piotr Kraś (P.K.): Głównym czynnikiem, który wymusza zmianę w podejściu do ochrony danych i użytkowników jest fakt, że obecnie wiele osób pracuje zdalnie lub hybrydowo. Przedsiębiorstwa muszą więc inwestować w narzędzia, które zabezpieczą przed pojawiającymi się zagrożeniami wynikającymi z faktu, iż komputery, tablety i smartfony ich pracowników – mające dostęp do ważnych danych firmowych – nie znajdują się już w bezpiecznej sieci firmowej. Są rozsiane po całym „internecie”.

Andrzej Szymczak (A.S.): Dodałbym do tego jeszcze czynnik stricte ludzki. Przez charakter obecnej pracy, wielu pracowników tej samej organizacji nie zna się zbyt dobrze. To – przy odpowiednim wykorzystaniu socjotechniki przez cyberprzestępców – może ułatwić przeniknięcie do firmy, stosowanie wymuszeń i pozyskiwanie poufnych informacji.

Kolejny aspekt to fakt, że przedsiębiorstwa coraz powszechniej korzystają z usług w chmurach publicznych. Deweloperzy czy operatorzy chmury mogą jednak łatwo popełnić błąd, udostępnić szereg informacji lub w nieodpowiedni sposób je zabezpieczyć. Do tego dochodzi świat mikrousług działających w większości wypadków w oparciu o Kubernetes. Wiele firm na rynku nie zna się jeszcze zbyt dobrze na tym rozwiązaniu i nie wie, jak je zabezpieczać.

Uważa się, że najlepszą odpowiedzią na te realia i związane z nimi zagrożenia jest koncepcja bezpieczeństwa opartego na zerowym zaufaniu, dlaczego?

A.S.: Przede wszystkim dlatego, że – stosując metodykę Zero Trust – nie patrzymy na bezpieczeństwo wyrywkowo. Zakładamy, że w każdym obszarze może dojść do włamania. Dlatego podajemy w wątpliwość absolutnie każdy element dostępowy do naszych danych. Nie ufamy więc ani pracownikom, którym można np. wykraść hasło, ani urządzeniom, na których pracownik może zainstalować podczas pracy zdalnej różne aplikacje i gry, mogące być źródłem potencjalnych ataków. Nie ufamy również sieci, za pomocą której użytkownik dostaje się do firmy.

Stosując metodykę Zero Trust, nie patrzymy na bezpieczeństwo wyrywkowo. Zakładamy, że w każdym obszarze może dojść do włamania. Nie ufamy więc ani pracownikom, którym można np. wykraść hasło, ani urządzeniom, na których pracownik może zainstalować aplikacje i gry mogące być źródłem potencjalnych ataków, ani sieci, za pomocą której użytkownik dostaje się do firmy.

Andrzej Szymczak, architekt wiodący rozwiązań chmurowych w VMware Polska

Jak więc przygotować się do wdrożenia Zero Trust, aby np. nie pominąć żadnego ważnego dla danej organizacji obszaru?

P.K.: Proces ten jest skomplikowany. Wymaga przemyślenia i odpowiedniego projektu. Kluczowe jest zrozumienie tego, co dzieje się w firmie. Jakie dane są w niej najcenniejsze. Którzy użytkownicy muszą mieć do nich dostęp. Między jakimi systemami i gdzie przesyłane są dane wewnątrz organizacji. Trudno jest zabezpieczać coś, czego działania nie rozumiemy. Następnie należy zaprojektować cały łańcuch szczegółowych działań. Ten początkowy wysiłek jest więc działaniem bardziej organizacyjnym niż ściśle związanym z IT.

A.S.: Dobrze jest mieć również narzędzia wspomagające pracę osób zajmujących się bezpieczeństwem i inspektorów danych osobowych, aby można było zwizualizować wszelkie elementy IT i zobaczyć, które z nich są niezabezpieczone. Często jest tak, że firmy mające kilka systemów bezpieczeństwa nie dysponują całościowym podejściem do zabezpieczeń. Powoduje to pojawianie się luk ułatwiających cyberprzestępcom dostęp do danych.

Ważne jest też zgromadzenie informacji o podatnościach występujących w poszczególnych elementach komunikacji między użytkownikiem a danymi. Dzięki temu szybciej niweluje się je za pomocą odpowiednich automatycznych narzędzi, które standaryzują pracę.

Jakie rozwiązania z obszaru Zero Trust Security oferuje firma VMware?

A.S.: Jednym z produktów jest VMware WorkspaceONE, który dba o to, aby urządzenia końcowe i korzystający z nich użytkownicy byli odpowiednio zabezpieczeni. Platforma ta m.in. wykrywa to, że łączymy się z domu do krytycznych danych i – w celu weryfikacji – wymusza logowanie nie tylko przy pomocy użytkownika i hasła, ale także za pomocą tokenu.

P.K.: Z kolei do zabezpieczania dostępu do firmowych zasobów wykorzystujemy unikalne rozwiązanie Secure Access Service Edge (SASE). Jest to rozproszony, wirtualny firewall, VPN i narzędzie do kontroli kodu w jednym. Rozwiązanie to tworzą zbudowane w internecie punkty dostępowe SASE. Użytkownicy – nie mając tego świadomości – łączą się przez nie z firmą. W tych punktach cała transmisja jest filtrowana i wielopoziomowo sprawdzana. Dopiero gdy weryfikacja jest pomyślna, użytkownicy de facto dostają się do firmy. Strony internetowe przeglądane przez użytkowników są np. wgrywane bezpośrednio w punktach SASE i jeśli któraś z nich zawiera złośliwe oprogramowanie, to tam dochodzi do wykrycia i zneutralizowania zagrożenia, a użytkownik pozostaje bezpieczny.

Natomiast jeśli pracownik potrzebuje połączenia np. z serwisem Office 365, to w ogóle nie trafia do firmy, tylko łączy się bezpośrednio z usługami internetowymi Microsoft. Podobnie jest w wypadku innych usług chmurowych. To przełomowa technologia, oznaczająca dużą zmianę na całym rynku cyberbezpieczeństwa.

Proces wdrażania koncepcji Zero Trust wymaga przemyślenia i odpowiedniego projektu. Kluczowe jest zrozumienie tego, co dzieje się w organizacji – jakie dane są w niej najcenniejsze, którzy użytkownicy muszą mieć do nich dostęp, czy między jakimi systemami i gdzie przesyłane są dane firmy. Trudno jest bowiem zabezpieczać coś, czego działania nie rozumiemy. Następnie należy zaprojektować cały łańcuch szczegółowych działań.

Piotr Kraś, menedżer zespołu architektów na Europę Środkowo-Wschodnią w VMware Polska

A co z narzędziami klasy EDR?

A.S.: Takim narzędziem jest Carbon Black – nowoczesny antywirus, który nie tylko działa na sygnaturach. „Widzi” on wszelkie anomalie – np. ataki phishingowe – a następnie je likwiduje. Poza tym wykrywa wspomniane wcześniej podatności. Korzystający z niego administrator wie zaś, które z nich występują na stacjach roboczych, a które na serwerach i nie tylko tych we własnym data center, ale także na tych u operatorów chmur publicznych.

Warto też wspomnieć o funkcji, która jest rodzajem analityki behawioralnej. Narzędzie to nie tylko kontroluje, jak dana aplikacja się zachowuje, ale potrafi też np. „wyłapać”, że na danej stacji, na której przez długi czas praca wyglądała w określony sposób, procesor nagle działa na 100%, a użytkownik wykonuje jakieś podejrzane działania.

Ciekawą funkcją jest także możliwość automatycznego przyznawania pracownikom dostępu do pewnych systemów czy danych, w zależności od ustalonego ich „ratingu” dotyczącego reakcji na cyberzagrożenia.

Wspominaliście o mikrosegmentacji sieci. Nie jest to chyba, przynajmniej na razie, popularne rozwiązanie w Polsce? Czy VMware ma w swoim portfolio jakiś produkt zajmujący się ochroną sieci?

A.S.: Mamy rozwiązanie NSX klasy SDN (Software-Defined Networking), którego pierwszym elementem bezpieczeństwa jest właśnie mikrosegmentacja. W Polsce wdrożona jest ona, jak dotąd, w niewielu firmach. Powoduje to, że ataki malware czy ransomware są tak skuteczne. Mikrosegmentacja to nowoczesne rozwiązanie, umożliwiające odizolowanie dowolnej maszyny wirtualnej od innych maszyn i uniemożliwiające zaatakowanie ich przez to jedno urządzenie. Jej wdrożenie jest jednym z kluczowych elementów, jeśli chodzi o zapewnienie bezpieczeństwa w organizacji.

W skład NSX wchodzi też m.in. kompleksowy zestaw funkcji wykrywania i zapobiegania cyberatakom, w tym Intrusion Prevention System. Automatycznie je on eliminuje, ale potrafi też odizolować z sieci podejrzane czy zainfekowane maszyny.

P.K.: Chciałbym jeszcze wspomnieć o rozwiązaniu Tanzu. We współpracy ze społecznością open source zbudowaliśmy mechanizmy, które automatycznie skanują i zabezpieczają wszystkie kontenery zarządzane za pomocą Kubernetesa. W efekcie uruchamiane są tylko bezpieczne i podpisane elektronicznie wersje kodu, w dodatku w dowolnej chmurze – publicznej lub prywatnej. Zabezpieczamy więc nie tylko to, co już istnieje, lecz także to, co dopiero powstaje.

Ile średnio trwa wdrożenie wymienionych rozwiązań?

A.S.: Nie jest łatwo odpowiedzieć na to pytanie. Wszystko zależy bowiem od wielkości organizacji i rodzaju rozwiązania. Sądzę jednak, że Workspace ONE można wdrożyć w 2–3 miesiące. SASE – którego implementacja odbywa się poza siedzibą firmy – w miesiąc. Jeden z naszych klientów wdrożył z kolei niedawno Carbon Black na 37 tys. urządzeń końcowych – wraz z wirtualnymi i fizycznymi serwerami – w kilka dni. Miał już jednak przygotowanego i zainstalowanego agenta. Co do NSX, to w grę wchodzi dłuższy scenariusz. Przynajmniej przez kwartał zbieramy informacje na temat samej komunikacji w firmie.

P.K.: Zasadniczo wszędzie tam, gdzie już istnieje infrastruktura wirtualizacyjna VMware, wdrożenie rozwiązań Zero Trust jest znacznie prostsze i mniej kosztowne, niż w firmach, w których jest wiele rozwiązań od różnych producentów.

Warto jeszcze podkreślić, że zarówno na etapie implementacji, jak i utrzymania rozwiązanie Zero Trust wymaga pełnej współpracy pomiędzy zespołami. Bardzo ważną rolą zarządzających jest zapewnienie współpracy i rozbicie silosów organizacyjnych. Zespoły odpowiadające np. za aplikacje, za sieć, za bezpieczeństwo, za dane itd. są w równym stopniu odpowiedzialne za spójność i efektywne działanie całego rozwiązania. Bez współpracy wdrożenie Zero Trust się nie uda.