BiznesBusiness Continuity PlanInfrastrukturaCyberbezpieczeństwoCIOPolecane tematy

Cyfrowe bliźniaki nowym orężem w walce o ciągłość działania, bezpieczeństwo i efektywność biznesu

Zbudowane na kopii ruchu sieciowego środowiska digital twin stanowią wstęp do poprawy efektywności działania sieci i aplikacji. Co jednak nie mniej istotne, cyfrowe bliźniaki mogą wspierać także zagadnienia z zakresu ciągłości działania, cyberbezpieczeństwa, wydajności procesów, a nawet relacji z dostawcami.

Trudno udawać, że transformacja cyfrowa i droga ku chmurze nic nie zmieniły w wyzwaniach utrzymania ciągłości działania organizacji. Brzeg sieci wielu organizacji wygląda obecnie zupełnie inaczej niż kiedyś. Budujemy środowiska hybrydowe oraz zjawiska związane z odczytywaniem baz danych hostowanych przez naszych partnerów. W efekcie firmowe mechanizmy integracyjne, szyny danych oraz API obsługują dziś znacznie większą i zmienną liczbę źródeł informacji niż jeszcze kilka lat temu. W związku z tym jest nam potrzebne nowe podejście do zagadnień związanych z utrzymaniem ciągłości biznesu.

Między cyfrowym bunkrem a cyfrowym bliźniakiem

Możliwości i potrzebę zmiany podejścia dobrze zilustruje porównanie dwóch bytów znajdujących zastosowanie w strategiach ciągłości działania: cyfrowego bunkra i cyfrowego bliźniaka:

- Cyfrowy bunkier, jako strefa zdemilitaryzowana, to koncepcja związana z działem utrzymania infrastruktury, wydajnością, siecią i bezpieczeństwem.

- Cyfrowy bliźniak jest natomiast szerszym pojęciem zrozumiałym dla wszystkich grup interesariuszy – od prezesa, przez dyrektora IT, księgową, dział zakupów, po inżynierów.

Są to komplementarne zagadnienia. Cyfrowy bunkier definiuje ramy naszego systemu, a cyfrowy bliźniak – sposób, w jaki prowadzimy transformacje cyfrowe, planujemy zakupy, porównujemy dostawców, itd. Cyfrowy bliźniak dostarcza też mapy do odtworzenia środowisk po incydencie w najbliższej rzeczywistości formie i wpływa na efektywność utrzymania ciągłości.

Koncepcja bunkra i rozwiązania, które ją realizują w praktyce, mówią nam o ramach systemu i bezpieczeństwie łańcucha dostaw. Natomiast istotą zastosowania bliźniaka cyfrowego jest umożliwienie lepszej kontroli nad możliwościami wprowadzania zmian. Dzięki stworzeniu i udostępnieniu pełnej kopii naszej organizacji mamy możliwość przetestowania rożnych scenariuszy. Dostawcom możemy dostarczyć kopię segmentu sieci i poprosić, przykładowo, o zaproponowanie rozwiązań poprawiających wydajność albo czas odpowiedzi aplikacji. Możemy zatem zmienić podejście do zakupów, pozwalając dostawcom odnosić się do rzeczywistych danych i informacji o naszych potrzebach, zamiast operowania schematami z ulotek sprzedażowych.

Innymi słowy, cyfrowy bunkier to ramy systemu, a cyfrowy bliźniak to architektoniczna rewolucja, która pozwala na bardziej przemyślane i oparte na danych decyzje.

Co jest największym wyzwaniem dla ciągłości działania?

Na nowe warunki i wyzwania dla firmowych strategii ciągłości działania wpływa m.in. zmiana architektury środowisk IT na rzecz wykorzystania koncepcji hybrydowych , a także niezbędna integracja nowoczesnych rozwiązań z istniejącymi w firmach systemami legacy. Na to nakłada się też postępująca – i wręcz dosłowna – cyfryzacja planów ciągłości działania.

W kontekście tych wyzwań niezbędne staje się skoncentrowanie uwagi na danych obejmujących dotychczasowe doświadczenia organizacji w zakresie ciągłości działania. Mogą one stanowić konkretne argumenty za wykorzystaniem określonych rozwiązań w zakresie business continuity.

Można wyobrazić sobie, że analiza wsteczna przeprowadzona w firmie ujawni dwa istotne przypadku nieudanego przywrócenia lokalnych kopii zapasowych w ciągu ostatnich trzech lat. Tymczasem, gdyby zastosować backup hostowany u chmurowego dostawcy disaster recovery, tego ryzyka by nie było, a czas odtworzenia skróciłby się z 8 godzin do 30 minut. Dane stają się podstawą i rozstrzygającym punktem odniesienia wszystkich tego typu dyskusji.

W organizacjach o dużym wolumenie ruchu, jak na przykład Empik, Żabka czy Dino trudność nie wynika z samego stosu technologicznego, ale z ogromnego wolumenu danych, które muszą być przetwarzane.

W efekcie, na etapie projektowania rozwiązań wspierających przywracanie ciągłości działania trzeba dokładnie liczyć zasoby, lambdy światłowodów i wartości pamięci cache. Wymaga to specyficznego podejścia i pewnej dozy szaleństwa. W przypadku tak newralgicznej tematyki warto bowiem ważyć nawet najbardziej nieprawdopodobne scenariusze. Co się stanie, jeśli baza danych zostanie skopiowana niepoprawnie? W takim przypadku organizacja powinna dysponować dwukrotnie większą pojemnością macierzy, a przecież ilość sprzętu i tak jest ogromna. Podobnie, każdy błąd w konfiguracji może prowadzić do poważnych problemów. Jakie kroki warto zatem podejmować? Nie musimy wymyślać koła, ważne, żebyśmy szybko implementowali najlepsze praktyki i rozwiązania – jak wspomniane już cyfrowe bliźniaki.

Wsłuchać się w szum sieci

Cyfrowy bliźniak to wytworzenie kopii ruchu i zarazem praca na stole kreślarskim do planowania strategicznego. Korzystając z tego modelu, idziemy po nitce do kłębka. Tym kłębkiem jest przełącznik sieciowy, który pełni rolę serca sieci, a nie firewall na brzegu czy routery.

Stworzenie cyfrowego bliźniaka nie wymaga w takim ujęciu potężnych nakładów, ani, kupowania i instalowania nowych rozwiązań.. To kwestia wykorzystania potencjału działającej infrastruktury sieciowej w szerszym zakresie niż dotąd: przejrzenia i zinterpretowania parametrów oraz cech ruchu sieciowego, wyłonienia schematów, wzorców, a wreszcie – ich kategoryzacji.

Podstawowymi parametrami interesującymi na etapie budowy, a później interpretacji efektów działania cyfrowego bliźniaka w kontekście ciągłości działania są dane o ruchu sieciowym: kierunek, źródło, cel, wolumen. Na ich podstawie powstaje mapa połączeń, która opisuje relacje i role w tych relacjach. Ich waga uwidacznia się poprzez narysowanie mapy połączeń w postaci wielkiego, logicznego grafu.

Ta wiedza pozwala obrać właściwą perspektywę na to, czego naprawdę potrzebujemy. Czy potrzebujemy transformacji? Dlaczego mamy nadmiarowość na brzegu sieci, ale nie korzystamy z rozwiązań Content Delivery Network (CDN), aby szybciej dostarczać zawartość klientom i użytkownikom? Można długo wymieniać firmy i instytucje, które borykają się z problemami wynikającymi z nieprzepracowania takich podstawowych problemów. Do szerokiej grupy odbiorców docierają one w postaci zdarzeń takich, jak zawieszenie się systemu sprzedaży biletów na mecz reprezentacji albo blokada systemu przyjmowania zeznań podatkowych w okresie poprzedzającym ostateczny termin.

Budowę cyfrowego bliźniaka możemy więc zacząć od wykorzystania funkcjonalności urządzeń, które są w naszej sieci – i to bez dodatkowych kosztów, wykorzystując dedykowane protokoły, takie jak sFlow czy jFlow. Najlepszym podejściem jest budowanie pełnej kopii ruchu sieciowego (port mirroring).

W praktyce jednak wielu administratorów nie zgłębiło tematu i nie zainteresowało się, ile i jakie dane zbierają ich urządzenia sieciowe. Usprawiedliwieniem może być fakt, że informacje te często nie są nawet opisane w dokumentacji. Producenci sprzętu sieciowego stosują jednak podobne mechanizmy zbierania i przesyłania danych telemetrycznych.

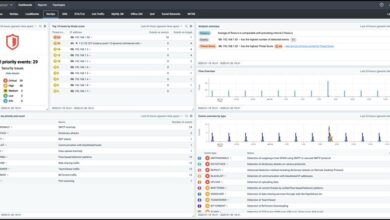

Dane są więc dostępne na bieżąco, od zaraz i za darmo. A rozwiązania do ich monitorowania? Tutaj także nie rozpoczniemy pracy od zakupów. Istnieje szereg rozwiązań typu open source służących do monitorowania ruchu sieciowego, przystępnych, rozwijanych, stosowanych przez komercyjnych gigantów, w tym: Zabbix, Nagios, Checkmk, Cacti, Prometheus, Icinga, czy OpenNMS..

Szczególnie Zabbix to świetny stos open source, który jest doskonałym narzędziem dla administratora, który chce zacząć przygodę z monitorowaniem ruchu sieciowego. Jego możliwości zaspokoją większość potrzeb i problemów. Dopiero gdy zabraknie nam narzędzi do odszyfrowania krzywych eliptycznych czy modelu behawioralnego użytkownika, powinniśmy zacząć rozglądać się za rozwiązaniami komercyjnymi.

Minimum niezbędne do implementacji koncepcji cyfrowego bliźniaka na poziomie sieci spełnia zatem większość firm dojrzałych pod względem architektury, infrastruktury i systemów sieciowych. Pod względem kompetencji także nie jest to skok na głęboką wodę.

Tropiciele wolą pozostać w ukryciu

Pomówmy o integracji funkcjonalnej. Czy działający w firmie zestaw technologii bezpieczeństwa może wesprzeć budowę cyfrowego bliźniaka? Na ile są to rzeczy komplementarne? Czy tędy prowadzi droga do wspólnej platformy dla bezpieczeństwa i utrzymania działania?

Producenci rozwiązań z zakresu tworzenia kopii bezpieczeństwa bazują na małym wycinku danych sieciowych. Kopie zapasowe i oparte na nich polityki Disaster Recovery zahaczają jedynie o zagadnienie, które odkrywamy dzięki cyfrowemu bliźniakowi. Tymczasem wędrówka od poszczególnych hostów do mniejszych i większych węzłów sieci pozwala uzyskać wgląd we wszystko, co się dzieje w środowisku IT. Możemy monitorować kopię ruchu i tworzyć mapę logiczną połączeń, ale też sprawdzić, czy wolumen ruchu rośnie, czy użytkownicy nie robią czegoś podejrzanego. Istnieją nawet przypadki odkrycia kopalni kryptowalut w szacownych instytucjach.

Korzyści, które niewielkim nakładem sił i środków organizacja zyskuje za sprawą cyfrowego odwzorowania środowiska sieciowego, są olbrzymie. Pracujemy przecież w trybie stealth. Dopóki nie ujawnimy informacji, że zbieramy dane, hakerzy nie mają pojęcia, że ich obserwujemy. Idźmy więc tą drogą. W pewnej organizacji pozwoliło to na wykrycie obecności rosyjskiego wywiadu ulokowanego na rejestratorach kamer i serwerze druku podążającego. Mówiąc kolokwialnie, siedzieli tam kilkanaście lat, ale po wykryciu nakarmiliśmy ich starannie i systematycznie fałszywymi danymi, które zburzyły całą gromadzoną przez intruza latami wiedzę.

Mądre grupy APT, które penetrują systemy starają się jak najdłużej pozostać niezauważone. To podejście powinno także przyświecać oficerom bezpieczeństwa. Jesteśmy w stanie wykryć działalność cyberprzestępców monitorując wydajność sieci. Dowiemy się, że urządzenie przycina komunikację, brakuje miejsca na macierzy, zasilacz niedomaga. Doprecyzujemy i uzupełnimy w oparciu o informacje o użytkownikach, którzy pracują w określonych godzinach i wysyłają wówczas dane. Jeśli ktoś łączy się o drugiej w nocy, porusza się po dwóch kontynentach, rozrzuca dane między chmurami, łączy się do Telegrama i wysyła małe pakiety danych, to oczywiście jest podejrzany. Szyfrowanie jest często tylko ostatnim elementem zacierania śladów obecności obcego w naszej sieci. Mówimy, że firma czy instytucja padła ofiarą ataku ransomware, ale rzadko przy takich okazjach mówi się, że hakerzy ulokowali się w niej już dwa lata wcześniej. Takiej wiedzy nierzadko po prostu brakuje.

Oczywiście żaden informatyk nie chce przyznać, że przez dwa lata kupował nowy sprzęt za miliony, a tak naprawdę zorganizował igrzyska śmierci. Byłem świadkiem, kiedy w sieciowym laboratorium zaobserwowaliśmy dwie ekipy RaaS, które się spotkały, „przybiły piątkę” i poszły dalej. Mogliśmy to zdarzenie wykryć i odtworzyć tylko dlatego, że nagrywaliśmy cały ruch sieciowy. Dotykamy tu istoty problemu.

Przeciętny sieciowiec korzysta tylko z protokołów diagnostycznych jak NetFlow, ale przecież to zaledwie próbka ruchu.

Mechanizm port mirroring w porównaniu do protokołów diagnostycznych jest jak metody spektrometryczne wobec metod scyntylacyjnych w pomiarach promieniotwórczości. Badamy całość, a nie próbkujemy i na tej podstawie propagujemy wynik. Port mirroring posiada protokoły, które pozwalają wytworzyć pełną kopię ruchu. Można skierować z wielu urządzeń kopię ruchu, wytworzyć cyfrowego bliźniaka.

Czym jest taki cyfrowy bliźniak?

Obraz uchwycony – czy w zasadzie ruchomy obraz, nieustannie chwytany w sieć cyfrowego bliźniaka – pozwoli na weryfikację nawet śmiałych tez, w tym symulowania sytuacji konsekwencji zdarzeń czy działania określonych rozwiązań.

Pracując na prawdziwej kopii ruchu sieciowego nie udajemy, że w naszym środowisku nie istnieją pewne elementy. Widzimy cały obraz działania wszystkich hostów w całej infrastrukturze, dodatkowo wzbogacony o kontekst pracy konkretnych użytkowników oraz ich codzienne nawyki. Jeśli wiemy, że Kowalski w trakcie pracy używa Twittera i Twitcha, ale też korzysta z konkretnych aplikacji chmurowych, możemy zbudować model behawioralny, który z kolei pozwoli stworzyć białe listy dozwolonego oprogramowania i usług. Możliwości naszego cyfrowego bliźniaka można też łatwo uzupełnić o kontekst związany z bezpieczeństwem i wykrywaniem sygnatur znanych zagrożeń z Virus Total.

Tym samym cyfrowy bliźniak staje się poligonem do optymalizacji środowiska IT. Można w ramach gier sztabowych zorganizować hackathon dla studentów informatyki: wystawić fragment tej kopii i za cenę 3 hulajnóg elektrycznych dla zwycięzców uzyskać sugestie dotyczące optymalizacji. Na tej samej zasadzie można przeprowadzić test penetracyjny.

Monitorując ruch sieciowy, możemy znacząco poprawić performance sieci i kontakt użytkownika z technologią. Określić, co jest dozwolone, a co zabronione. Dynamicznie monitorować konfiguracje i weryfikować, czy nie wracają stare problemy. Egzekwować SLA. Mamy bowiem narzędzie tworzące dynamiczny obraz konfiguracji i funkcjonowania wszystkich elementów środowiska.

Możemy zatem organizować „konkursy piękności” dla dostawców, tak aby pracowali z nami na gruncie naszych danych, rozmawiali językiem naszej organizacji.

Idąc dalej, dzięki kompleksowej analizie ruchu sieciowego możemy wiele dowiedzieć się też o naszych partnerach. Wszystko to napędza konkretne zmiany organizacyjne i biznesowe. Największe moje osiągnięcie w tej kategorii to sytuacja, kiedy prezes dużej firmy rozmawia z ludźmi od technologii i pyta, czy nie chcieliby algorytmu wyszukującego anomalie w ruchu między utraconym koszykiem w ich e-commerce, a platformami do porównywania cen. Byłem świadkiem takiej rozmowy. Firma odkryła, że ktoś kopiuje ich ceny i publikuje w jednej z platform sprzedażowych z niższą ceną. Nakarmili więc mechanizm scrapingu fałszywymi cenami i konkurenci wystawiali oferty po kabaretowo zawyżonych cenach. To są wspaniałe przygody i prawdziwe rozmowy o bezpieczeństwie, także na poziomie sprzedaży czy łańcucha dostaw.

Nowy poziom widoczności

Sądzę, że dla administratorów sieci nie będzie problemem zorganizowanie i uzasadnienie potrzeby tej rewolucji. Można to ograć jednym oświadczeniem – wyjaśnieniem dla zarządu:

„Pracowałem w przeświadczeniu, że NetFlow daje mi widoczność. Właśnie się dowiedziałem, że pracuję na próbce ruchu i analizowane są tylko pełne pakiety. Mam ubytek na poziomie 40% widoczności, bo producent nie pozwala mi widzieć całej komunikacji. Wykorzystałem stos Open Source i zdobyłem wiedzę, która jest warta miliony a kosztowała nas trzy dni mojej pracy i 10 dolarów z karty firmowej za integrację z Virus Total”

W kolejnym kroku zebranych decydentów można / warto zaprosić do obserwacji na żywo działania firmy – niczym do stołu kreślarskiego. W oparciu o dane sieciowe będą oni mogli samodzielnie modelować i symulować rozmaite działania. Oczywiście to podejście trzeba utwardzić, nie powinno być pozytywnym incydentem raz do roku, tylko procesem. Trzeba traktować cyfrowego bliźniaka jako proces i platformę do rozgałęzienia na wiele dróg, wiele sposobów wykorzystania rzeczywistego obrazu firmy.

Nie powinno być z tym problemów, ponieważ zyskujemy zasadniczy filar widoczności firmy. Monitorując ruch sieciowy, tworzymy mapę połączeń i triadę widoczności.

Otwarcie się na zagadnienia związane z monitorowaniem ruchu sieciowego pozwala osiągnąć znaczące korzyści w krótkim czasie, nawet, jeśli wymaga to zatrudnienia eksperta, żeby wytłumaczył, przeszkolił i pomógł dobrze wykorzystać nowe możliwości.

Źródłem oporu dla tej wizji najczęściej są indywidualne, osobiste ambicje i co tu dużo mówić – interesy. Zdarzają się decydenci IT, którzy nie chcą, żeby skończyło się ich udzielne księstwo, ponieważ dzięki temu mogą raz w roku jeździć do Omanu na polowanie z kolegą z wielkiej korporacji. W firmie nikt nie wie, że ten CxO w zamian za tydzień wakacji w Afryce obiecuje złożenie zamówienia na minimum sześciocyfrową kwotę. Po wdrożeniu cyfrowego bliźniaka także tego typu problemy nie będą nas dotyczyć.

Mateusz Kopacz, CISO, Alma SA

Współpraca redakcyjna: Szymon Augustyniak