Wiele już napisano na temat RODO, odbyło się mnóstwo konferencji, rozmów, jednak nie da się powiedzieć, abyśmy byli dobrze przygotowani do realizacji wymogów stawianych przez regulatorów. Przegląd sytuacji na rynku pozwala sądzić, że tyle ile organizacji IT, tyle pomysłów na implementację rozwiązań zapewniających zgodność z dyrektywą. Tymczasem należy pamiętać, że natura bezpieczeństwa danych ma charakter procesowy.

Temat ten wywołuje emocje, gdyż jest trudny, a także związany z indywidualną odpowiedzialnością. Źle zrealizowany może doprowadzić do poniesienia przez organizację dużych kar finansowych, może również stać się kulą u nogi dla przedsiębiorstw. Duże działy IT już teraz walczą ze złożonością materii, a pojawienie się nowych, dodatkowych procesów czy procedur realizujących cele RODO niewątpliwie nie przyspieszy ich efektywności i zwinności. Ponadto dla osób odpowiedzialnych za tzw. wdrożenie RODO nieudany projekt może być dużym ryzykiem osobistym – dopiero przyszłość pokaże, czy będzie to katapulta w ich karierze.

Trudność tematu i krótki termin realizacji powoduje, że głównym celem dla wielu organizacji jest spełnienie dziś takiego zestawu wymogów, który uznają za inicjalnie wystarczający. Zakres ten definiowany jest w oparciu o najlepsze rozumienie tego, jak RODO będzie interpretowane przez regulatora. Trzeba jednak przyznać, że jest to zgadywanka. Z tego powodu realizowane dziś projekty najczęściej skupiają się na tym zakresie, który być może wystarczy w pierwszym okresie obowiązywania dyrektywy, ale najprawdopodobniej nie zapewni bezpieczeństwa przedsiębiorstwu w sposób pełny. Prócz zakresu częstym ryzykiem w tych projektach jest ich jednorazowość – to jest założenie, że ryzyka wskazywane przez dyrektywę da się zaadresować raz, a dobrze. To błąd – temat RODO nie przypomina w niczym tematu roku 2000, który trzeba było zabezpieczyć i przeżyć. Niestety, tutaj sytuacja jest inna. Kluczem jest podejście procesowe, powtarzalne, a jednocześnie adaptowalne do zmieniającej się rzeczywistości i otoczenia biznesowego. Wdrożone docelowo rozwiązanie musi w sposób przewidywalny zarządzać bezpieczeństwem dynamicznie zmieniających się danych bez usztywniania organizacji, co może skutkować dużymi problemami biznesowymi.

Trzy krytyczne pytania

Aby organizacja umiała procesowo podejść do kwestii bezpieczeństwa danych, jakie nakłada RODO, musi umieć odpowiedzieć na trzy krytyczne pytania:

• Gdzie znajdują się dane podlegające regulacji?

• Kto odpowiada za dane?

• Czy umiemy usunąć te dane?

Udzielenie odpowiedzi na już pierwsze z nich jest wbrew pozorom bardzo trudne. Gdy uświadomimy sobie, że nie wystarczy wskazanie tych miejsc, które są oczywiste – jak na przykład bazy danych systemów kluczowych – dociera do nas ogrom danych znajdujących się m.in. w e-mailach, dokumentach w repozytoriach danych czy też znajdujących się na stacjach końcowych (w tym telefonach mobilnych).

Kolejnym utrudnieniem, którego nie można ignorować, jest fakt, że udzielenie odpowiedzi na to pytanie musi być szybkie. Nie wystarczy również jednorazowa bądź okresowa (powiedzmy kwartalna) inwentaryzacja wystąpień obiektów mogących zawierać dane personalne. Odpowiedź musi być precyzyjna i wskazać rzeczywiste miejsca przechowywania danych, a nie te, które były właściwe tydzień czy miesiąc temu.

Tutaj dochodzimy do sedna sprawy – ochrona danych osobowych, w szczególności w ujęciu, jakie pojawiło się w związku z dyrektywą unijną, nie jest działaniem w przeszłości, tylko w teraźniejszości i przyszłości. Jej celem jest proaktywne, wyprzedzające i świadome zarządzanie bezpieczeństwem danych – zarządzanie, w którym niczym w szachach przewiduje się kilka ruchów do przodu.

Nienowatorska natura problemu

Szczęśliwie RODO samo w sobie nie jest odkrywcze. Jest restrykcyjne, czasami w sposób skrajny i dogmatyczny, ale w gruncie wiele wymogów powinno być wypełniane, bo ma to ogromny sens. Potwierdzeniem tego zdania jest oferta firmy NUIX i możliwość zastosowania ich narzędzi z zakresu informatyki śledczej na potrzeby realizacji wymogów dyrektywy. Wspomniane rozwiązanie jest jednym z najbardziej uznanych narzędzi używanych przez działy bezpieczeństwa największych firm światowych oraz najskuteczniejsze i najbardziej znane służby śledcze. Tym, co charakteryzuje to rozwiązanie, jest:

• Zdolność pozyskiwania danych niemalże z każdego źródła czy też urządzenia wykorzystywanego przez przedsiębiorstwa w sposób niewpływający na ich normalne funkcjonowanie.

• Umiejętność przetwarzania i analizy ogromnej ilości danych w krótkim czasie, skutkujące właściwymi, a nieoczywistymi wnioskami i dowodami na działania przestępcze.

• Możliwość automatycznej lub wyzwalanej ręcznie reakcji ochronnej ze strony systemu w przypadku podejrzenia działań przestępczych lub niezgodnych z przyjętymi regulacjami. Działania te mogą obejmować blokowanie urządzenia, dostępu, ewidencjonowania działań na potrzeby postępowania sądowego czy też np. usunięcia danych z niedozwolonej lokalizacji.

Trudno jest jednoznacznie określić czym jest NUIX, gdyż możliwości tego systemu i jego funkcjonalność dalece wykraczają poza typowe zastosowania systemu forensic czy endpoint protection. Rozmawiając z użytkownikami tego rozwiązania, często można usłyszeć, że jest to rozwiązanie typu nóż szwajcarski mające wiele zastosowań.

Ta szczególna cecha systemu, połączona z elementami opisanymi wyżej, skutkuje tym, że jedno z najlepszych rozwiązań na rynku informatyki śledczej (docenione przez bardzo wymagających klientów, w tym takich, którzy odpowiadają za bezpieczeństwo na poziomie państw), bardzo skutecznie adresuje zagadnienia RODO, które opisano w pierwszej części niniejszego materiału. W szczególności pozwala ono na uzyskanie odpowiedzi na krytyczne pytania: gdzie są dane, kto ma do nich dostęp i ich używa oraz umożliwia wykonanie zdalnie operacji na plikach zawierających dane. Wszystko to ponadto osadzone jest w ramach procesowych – powtarzalne i audytowalne. System jest adaptacyjny, co pozwala na jego skuteczne funkcjonowanie w zmieniającym się kontekście biznesowym.

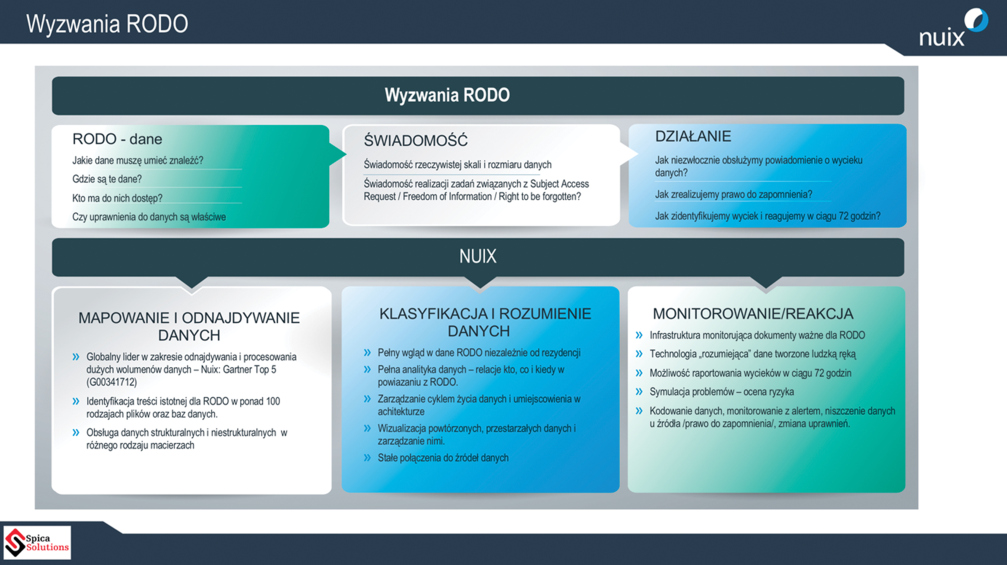

Poniżej zamieszczono rysunek pokazujący wsparcie RODO przez platformę NUIX.

Jak widać platforma NUIX cechuje się szerokim wsparciem wymogów RODO, z drugiej zaś strony pozwala na procesowe podejście do zagadnienia, co, jak wspomniano, jest kluczowe dla sukcesu. Poniżej przedstawiono schematycznie składowe przykładowego procesu. Sześć z siedmiu kroków cyklicznego procesu wykorzystuje komponenty platformy, zaś czwarty z nich jest realizowany przez usługę doradczą wykonywaną przez partnera – Spica Solutions w ramach GDPR Professional Services.

Podsumowanie

Rzeczywiste zapobieganie zagrożeniom wycieku danych osobistych wymaga ciągłego, procesowego podejścia, pozwalającego na identyfikację potencjalnych obszarów ryzyka i proaktywne zarządzanie nimi. RODO, będąc wyzwaniem, jednocześnie jest okazją do rozpoczęcia świadomego zarządzania danymi personalnymi, ale realizacja techniczna procesu winna w sposób jak najgłębszy wykorzystywać rozwiązania z zakresu bezpieczeństwa. Pozwala na uzyskanie maksymalnego zwrotu z inwestycji poprzez szeroki zakres zastosowania. Takim rozwiązaniem jest platforma NUIX, której portfolio rozwiązań skutecznie wspiera implementację wymogów dyrektywy, a jednocześnie jest uznanym rozwiązaniem w zakresie informatyki śledczej czy bezpieczeństwa urządzeń końcowych. Technologia ta, połączona z usługami GDPR Professional Services realizowanymi przez firmę Spica Solutions, umożliwia realne zwiększenie bezpieczeństwa firm i ich klientów.

Daniel Spica,

CEO w Spica Solutions