CyberbezpieczeństwoPolecane tematy

Kryzys sprzyja cyberatakom, jak więc zabezpieczyć się przed hakerami?

Firmy i instytucje musiały w okresie pandemii i wymuszonej izolacji błyskawicznie przestawić się na pracę zdalną. To był często jedyny sposób, aby móc kontynuować świadczenie usług – zarówno tych ustawowych (w przypadku urzędów), jak i biznesowych. Te podmioty, które dokonały odpowiednych inwestycji i przeszły transformację cyfrową wcześniej, dużo łatwiej odnalazły się w nowej rzeczywistości, bo były w stanie prawie z dnia na dzień po prostu poprosić swoich pracowników o pozostanie w domu, a zdigitalizowane procesy mogły niezakłócone iść dalej.

Takie modelowe zmierzenie się z kryzysem na pewno było udziałem niektórych firm, ale dla większości była to pełna stresu walka z czasem, wymyślanie i wyszukiwanie rozwiązań na bieżąco oraz obawa o przyszłość – zarówno po stronie kierownictwa, jak i pracowników. A klienci i petenci skupili się na tym co w danym momencie pozwalało zaspokoić najbardziej podstawowe potrzeby – zdrowie i wyżywienie. Co tym bardziej oczywiście uderzyło w firmy usługowe i produkcyjne, będąc jeszcze zwielokrotnione w związku z taką samą sytuacją na całym świecie.

Masowemu rozprzestrzenianiu ataków sprzyja działanie podziemia przestępczego, gdzie w darknecie są rozdawane hakerom kody rabatowe na złośliwe oprogramowanie i narzędzia wykorzystujące znane exploity oraz fakt, że na przykład ransomware jest oferowane często w ramach programu partnerskiego (czyli albo ktoś sponsoruje daną kampanię płacąc za usługę albo kupuje oprogramowanie za niską cenę, a później dzieli się zyskami).

Cyberbezpieczeństwo na wagę złota

W ostatnich tygodniach obserwujemy coraz więcej ataków hakerskich, szczególnie wykorzystujących fakt podjęcia przez większość pracowników pracy zdalnej. Można śmiało założyć, że w następnych miesiącach, kiedy jeszcze więcej procesów będzie cyfryzowanych, skala cyberataków przybierze jeszcze na sile.

W ostatnim czasie do typowych ataków należały:

- ataki phishingowe – zawierające dokumenty z makrami, które wykorzystują luki lub są zainfekowane ransomware, czasami powiązane to było również z publikacją części danych by zwiększyć presję na zapłacenie okupu,

- złośliwe aplikacje – które zachęcają do ich pobrania w celu śledzenia statusu COVID-19 i badania własnego zdrowia, a faktycznie blokują telefon i żądają okupu,

- kampanie spamowe – które zawierają przekierowania na strony oszustów oferujących poszukiwane przez wszystkich produkty jak maseczki czy rękawiczki ochronne po atrakcyjnych cenach, a kończą się wyłudzeniem danych – w tym finansowych, na spreparowanych stronach operatorów płatności – lub dostarczeniem nieatestowanych lub niskiej jakości produktów,

- telefony do łatwowiernych użytkowników – gdzie przestępcy podszywali się pod urzędników organów ścigania lub organów medycznych w celu uzyskania dostępu do ich systemów lub urządzeń i wyłudzenia danych,

- telefony rzekomych użytkowników lub pracowników do personelu IT – w celu ich zmylenia i uzyskania dostępu do sieci firmowej, aby tam prowadzić dalszy rekonesans i potencjalnie atak.

Masowemu rozprzestrzenianiu ataków sprzyja też działanie podziemia przestępczego, gdzie w darknecie są rozdawane hakerom kody rabatowe na złośliwe oprogramowanie i narzędzia wykorzystujące znane exploity oraz fakt, że na przykład ransomware jest oferowane często w ramach programu partnerskiego (czyli albo ktoś sponsoruje daną kampanię płacąc za usługę albo kupuje oprogramowanie za niską cenę, a później dzieli się zyskami).

Dlaczego firmy nie są odporne na cyberataki

Niemniej wzrostowi ryzyka sprzyja przede wszystkim fakt, że niezależnie od podejmowanych działań, firmy i instytucje obiektywnie stały się bardziej podatne na ataki w czasie pandemii. Są ku temu cztery powody:

- Utrzymanie podstawowej działalności jest priorytetem i na tym skupiają się wysiłki firmy.

- Zwykle mniej osób z IT i bezpieczeństwa jest na dyżurach oraz pracownicy nie mogą korzystać ze wsparcia na miejscu, czyli często muszą radzić sobie sami.

- Ograniczenia technologiczne w zakresie dostępności systemów firmowych bądź możliwości monitorowania urządzeń końcowych, często wynikające z uruchamiania pracy zdalnej w trybie nadzwyczajnym.

- Pracownicy w stresie, a szczególnie na początku nawet w atmosferze paniki, więc reagujący emocjonalnie i bez wyrobionych jeszcze nowych nawyków.

Do tego wszystkiego należy jeszcze dodać fakt, że spora cześć podmiotów uzmysłowiła sobie, że jest częścią większego ekosystemu i że jest uzależniona od dostawców (bezpośrednich i pośrednich). Doświadczyli, że problemy dostawców przekładają się na nich, ale mieli zbyt mało czasu i rzeczywistych alternatyw na systematyczną zmianę sytuacji. Oprócz tego niektóre branże z racji nowych zadań i zwiększonej roli, jak np. służba zdrowia czy usługi finansowe stały się niestety jeszcze bardziej atrakcyjnym celem dla przestępców i grup hakerskich.

Jak przeprowadzić bezpieczną transformację cyfrową

Czy można ograniczyć te podatności, zniwelować ryzyko oraz zmniejszyć uzależnienie od stron trzecich? Czy w tej sytuacji kontynuować transformację cyfrową? Jak ją przeprowadzać bezpiecznie? W pierwszej kolejności trzeba oczywiście zapewnić minimum bezpieczeństwa w nowej rzeczywistości. Te podstawowe działania większość instytucji powinna już mieć za sobą, ale dla porządku warto je wymienić. Bezwzględnie ważne jest uruchomienie bezpiecznej łączności – aby dać pracownikom dostęp do systemów firmowych, możliwości współdzielenia plików i odbywania wirtualnych spotkań, ale też by zapewnić kanały komunikacji z klientem. Po drugie, należy zabezpieczyć urządzenia końcowe, i to zarówno te wydane do pracy zdalnej, jak i te pozostawione nieużywane w biurze. Nie można też zapomnieć o akcji uświadamiającej opisującej zmienione zasady pracy w trybie zdalnym i przedstawiającej zwiększone ryzyka.

Bezwzględnie ważne jest uruchomienie bezpiecznej łączności – aby dać pracownikom dostęp do systemów firmowych, możliwości współdzielenia plików i odbywania wirtualnych spotkań, ale też by zapewnić kanały komunikacji z klientem. Po drugie, należy zabezpieczyć urządzenia końcowe, i to zarówno te wydane do pracy zdalnej, jak i te pozostawione nieużywane w biurze. Nie można też zapomnieć o akcji uświadamiającej opisującej zmienione zasady pracy w trybie zdalnym i przedstawiającej zwiększone ryzyka.

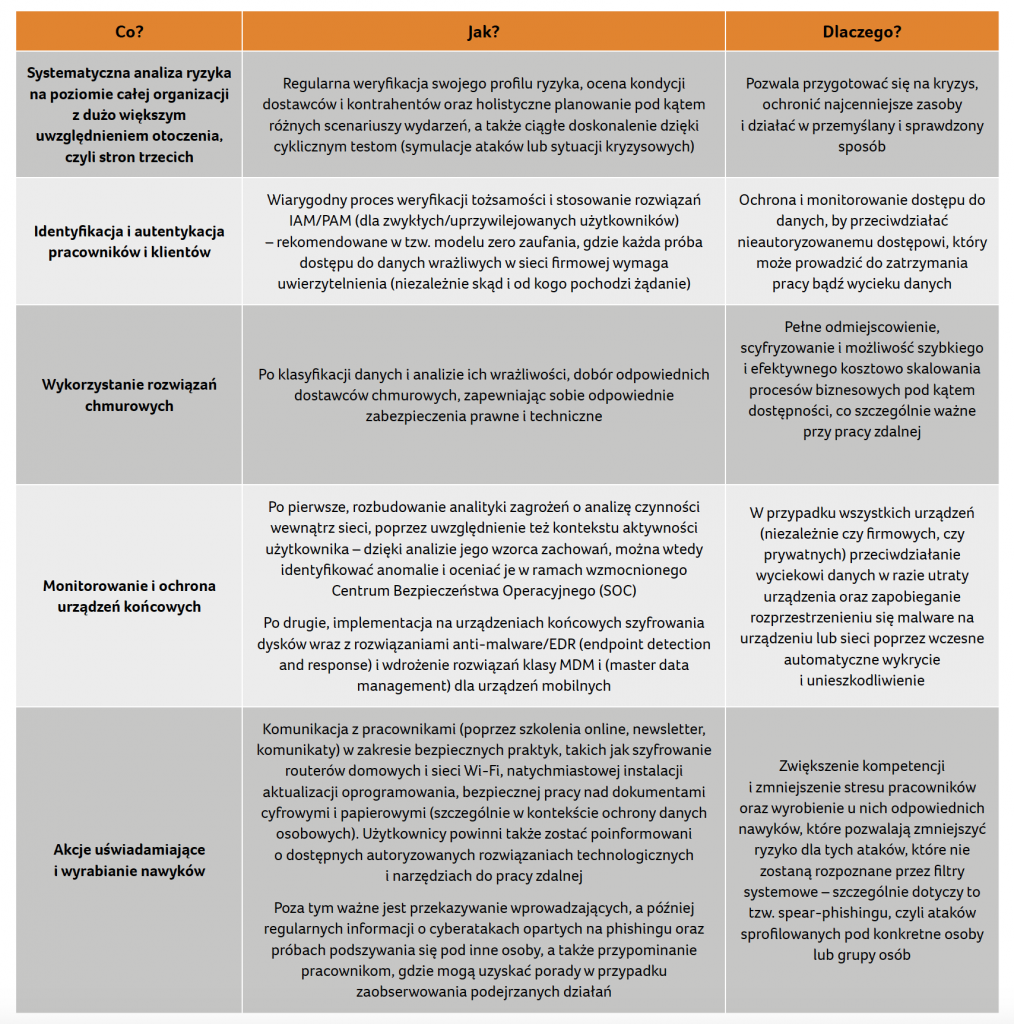

Aby skutecznie i bezpiecznie realizować drogę do cyfryzacji, instytucje i firmy powinny się skupić długofalowo na wymienionych dalej priorytetach. Oczywiście sytuacja każdego podmiotu jest specyficzna, więc przed podjęciem kolejnych działań, konieczne jest w pierwszej kolejności wykonanie analizy ryzyka, która pozwoli ocenić, które działania są niezbędne i racjonalne.

Od transformacji cyfrowej nie ma odwrotu, a więc nie ma pytania „czy”. Oczywiście musi ona także uwzględniać aspekty cyberbezpieczeństwa, ochrony danych osobowych i zarządzania cyber-ryzykami. Nie da się jej wdrożyć z dnia na dzień, ale aby była wdrożona skutecznie i trwale, trzeba ją systematycznie rozplanować i zabudżetować. Następnie zaś ściśle skorelować z adaptacją procesów, organizacji i kultury pracy oraz inwestycją w wiedzę i umiejętności pracowników oraz specjalistów od IT i bezpieczeństwa. Wtedy cyberbezpieczeństwo nie będzie postrzegane jako koszt, ale jako otwieranie nowych możliwości i budowanie przewagi konkurencyjnej (dla firm) oraz trwałego zaufania (dla firm i instytucji).

Ryzyka w zakresie cyberbezpieczeństwa i działania, które należy podjąć, aby je ograniczyć

Karol Okoński jest dyrektorem zarządzającym, liderem usług cyberbezpieczeństwa dla sektora publicznego w Polsce oraz w Europie Centralnej i Wschodniej w PwC.