CyberbezpieczeństwoRynek

Jakie są najważniejsze cyberzagrożenia na polskim rynku?

Na to pytanie odpowiada najnowszy, 10, jubileuszowy Raport CERT Orange Polska za rok 2023. Czytamy w nim m.in., że w badanym okresie CyberTarcza zablokowała 360 tys. domen phishingowych – to niemal trzykrotnie więcej niż rok wcześniej. Z kolei w latach 2014-2023, aż 6-krotnie zwiększyła się siła ataków DDoS. Jest to m.in. efektem znacznie większej przepustowości łącz.

Jak wynika ze wspomnianego raportu, w 2023 roku wśród wszystkich złośliwych domen i adresów IP, które są izolowane przez zespół CERT Orange Polska, bezapelacyjnie dominowała blokada treści phishingowych. W badanym okresie odnotowano kolejny rekord – niemal trzykrotny wzrost zarówno we wpisach pojedynczych, jak i liczby wpisów typu wildcard.

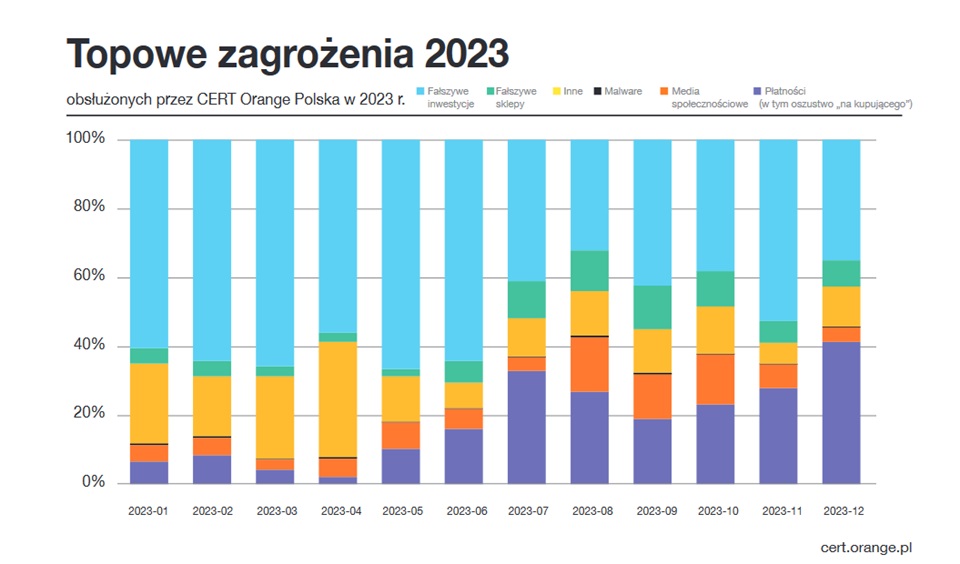

Jeśli chodzi o scenariusze dominujących oszustw to analiza wskazuje na:

- 59,4% – płatności (w tym oszustwo “na kupującego”),

- 28,2% – fałszywe inwestycje,

- 5,1% – media społecznościowe,

- 4,6% – fałszywe sklepy,

- 2,3% – inne,

- 0,4% – malware.

Oszustwo na kupującego to ataki powiązane najczęściej z portalami aukcyjnymi/zakupowymi, gdzie kupującym wysyłane są linki (zazwyczaj poprzez WhatsApp) do rzekomej strony z odbiorem pieniędzy za sprzedawany przedmiot. Połączone je w grupę pod nazwą „Płatności”, w której znalazły się m.in. niedostarczone przesyłki kurierskie, fałszywe ogłoszenia na portalach sprzedażowych czy strony typu „Przedłużenie Netflixa”.

Z kolei fałszywe inwestycje to wszystkie ataki powiązane z oszustwami oferującymi niebotyczne zarobki poprzez wszelkiej maści inwestycje (akcje znanych firm, giełdy kryptowalut, piramidy finansowe, tajne sposoby polityków itd.). Jak się okazuje, użytkownicy często klikają także w fałszywe panele logowania do Facebooka (Media społecznościowe), fałszywe sklepy czy linki w SMS/RCS związane z kuponami do Żabki, poprawą adresu przesyłki czy zgubionym urządzeniem Apple.

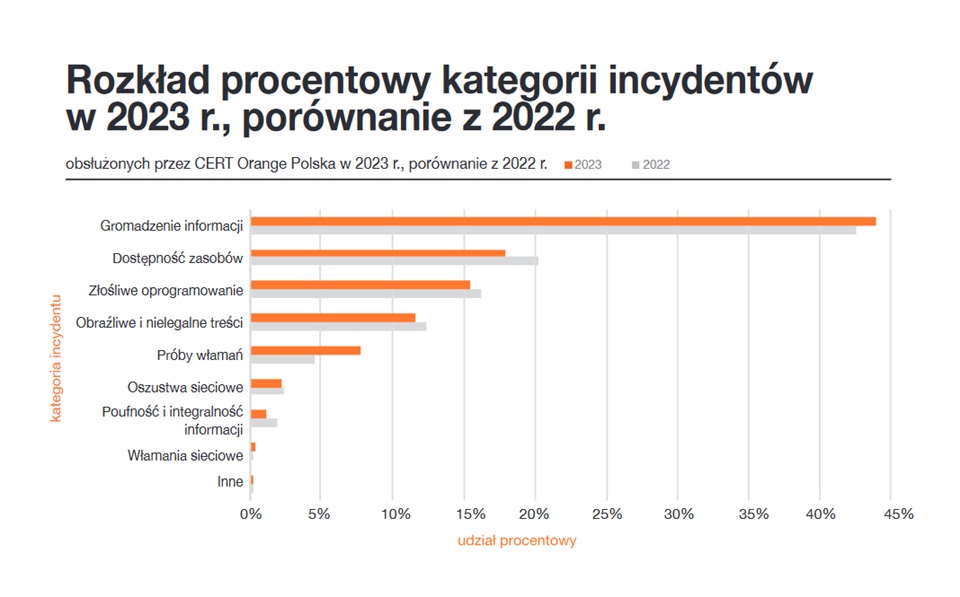

Z kolei wśród obsłużonych przez CERT incydentów, największą grupę stanowiły te z kategorii:

- gromadzenie informacji (43,9%),

- dostępność zasobów (17,9%),

- złośliwe oprogramowanie (15,4%),

- incydenty z grupy obraźliwych i nielegalnych treści (11,5%),

- próby włamań (7,7%),

- oszustwa sieciowe (2,1%),

- poufność i integralność informacji (1,1%),

- włamania sieciowe (poniżej 1%).

Na incydenty z najliczniejszej kategorii “gromadzenia informacji” składają się przede wszystkim przypadki phishingu oraz skanowania portów. Tego typu zagrożenia to w większości przypadków istotny element bardziej zaawansowanych ataków, mających na celu kradzież informacji czy oszustw finansowych.

Klasę incydentów „dostępność zasobów” tworzą przede wszystkim przypadki ataków typu Distributed Denial of Service (DDoS). “Bardzo zaawansowanym cyberatakiem DDoS jest typ „Tsunami”. Są bardzo trudne do zablokowania, bo często wykorzystują stosowane przez użytkowników rozwiązania typu residential VPN. Ich użytkownicy często nie zauważają zapisów małym druczkiem, które pozwalają na udostępnianie naszego łącza innym użytkownikom. Tymczasem dzięki temu atakujący łatwiej podszywają się pod lokalne adresy. Taki ruch trudno zablokować, bo nie da się go odfiltrować, jak kiedyś ataki z adresów IP np. z Chin” – komentuje Robert Grabowski kierujący CERT Orange Polska.

Z kolei grupa „złośliwe oprogramowanie” to przypadki infekcji (m. in. infekcji złośliwym oprogramowaniem typu ransomware, trojan), dystrybucji złośliwego oprogramowania – w tym m. in. złośliwe oprogramowanie w załączniku wiadomości, hostowanie złośliwych stron czy hostowania serwerów Command&Control (C&C) kontrolujących zdalnie sieć zainfekowanych komputerów. W praktyce w większości analizowanych incydentów, cyberprzestępcy zamierzony cel osiągnęli właśnie przy użyciu złośliwego oprogramowania.

Na grupę incydentów określanych jako „obraźliwe i nielegalne treści” składają się natomiast przypadki dotyczące rozsyłania spamu. Inne typy incydentów w tej grupie to m. in. przypadki dotyczące naruszeń praw autorskich (np. piractwo) oraz rozpowszechniania treści zabronionych prawem (np. treści rasistowskie, pornografia dziecięca czy wychwalające przemoc).

W kategorii „próby włamań” ujęto głównie przypadki usiłowania przełamania zabezpieczeń przez wykorzystanie podatności systemów, jego komponentów lub całych sieci oraz prób logowania do usług lub systemów dostępowych (zgadywania haseł), mające na celu uzyskanie dostępu do systemu czy przejęcia nad nim kontroli.

Grupę “oszustwa sieciowe” tworzą natomiast przypadki nieautoryzowanego użycia zasobów i nielegalnego używania nazwy innego podmiotu bez jego zezwolenia. Dotyczyły one głównie ataków podszywania się pod znane marki i instytucje w kampaniach złośliwego oprogramowania oraz phishingowych.

Na klasę “poufność i integralność informacji” składają się zaś przypadki nieautoryzowanego dostępu do informacji oraz zmiany lub usunięcia zbiorów informacji. Warto zaznaczyć, że incydenty takie mają duży ciężar gatunkowy – w praktyce oznaczają bowiem poważne problemy związane z wyciekiem informacji lub innymi konsekwencjami nieautoryzowanego dostępu do nich.

Jeśli chodzi natomiast o “włamania sieciowe”, to grupę tę tworzą typy incydentów tożsame z klasą „próby włamań” jednak zakończone pozytywnym efektem z punktu widzenia atakującego.

Z badania CERT wynika również, że coraz częściej do ataków wykorzystuje się też algorytmy sztucznej inteligencji. Skala rośnie m.in. wraz ze wzrostem wykorzystania modeli LLM.

“Warto pamiętać, że ich użycie wymaga – jak kiedyś w kontekście chmury obliczeniowej – zaawansowanych kompetencji, aby np. wykryć zagrożenia związane z ich wykorzystaniem w organizacji. Tym bardziej, że coraz częściej mamy do czynienia np. z zatruwaniem modeli (przykład ubiegłorocznego ataku na Hugging Face) pozwalających z definicji na zdalne wykonanie kodu w naszym środowisku lub skutkujące zwracaniem niepoprawnych danych. Kolejne cyberzagrożenie tego typu to tzw. prompt injection” – wskazuje Robert Grabowski.

Prognozy na 2024 rok

Zespół CERT Orange Polska pokusił się także o wskazanie prognoz na 2024 rok:

- Konflikty militarne będą sprzyjały cyberatakom organizowanym przez skonfliktowane strony.

- Rozwiązania do pracy zdalnej wciąż będą celem cyberprzestępców. Będą oni poszukiwali podatności umożliwiających omijanie systemów zabezpieczeń. Zapewnienie skutecznej ochrony infrastruktury zdalnego dostępu stanowi poważne wyzwanie dla bezpieczeństwa.

- Ataki z użyciem ransomware będą wymagały zmiany strategii od twórców malware. Wynika to m. in. z faktu, że organizacje prowadzą kampanie uświadamiające swoich pracowników przed phishingiem oraz innymi zagrożeniami w obszarze socjotechniki.

- Wzrost ataków z wykorzystaniem pozyskanych (kupionych lub wykradzionych) danych dostępowych do infrastruktury technicznej korporacji.

- Próby oddziaływania na wyniki wyborów w USA i Europie oraz wysoki poziom dezinformacji. Grupy ze wschodniej Europy będą bardziej zainteresowane dezinformacją i destabilizacją w tym czasie niż bezpośrednimi atakami.

- Wysoka aktywność malware z rodziny infostealer (wykradających dane). Ataki te mimo, że nie są zbyt wyrafinowane i opierają się na kilku grupach złośliwego oprogramowania, to bardzo zwiększyły swoją intensywność i stale się zmieniają starając się unikać wykrycia.

- Ataki na urządzenia IoT i wykorzystywanie ich do eksfiltracji danych lub przeprowadzania ataków typu „Lateral Movement”.

- Sztuczna inteligencja będzie bardziej wykorzystywana do typowania potencjalnych ofiar ataków. Dodatkowo, mechanizmy oparte na AI będą tworzyć skuteczne kampanie dezinformacyjne.

- Dalsze doskonalenie AI do tworzenia deepfake’ów (wideo i audio) oraz wykorzystywanie jej do ataków socjotechnicznych.

- Współdzielenie kodu źródłowego oraz bibliotek oprogramowania będzie skutkować tymi samymi podatnościami w różnych aplikacjach. Skala zjawiska może się zwiększyć, gdy do tworzenia kodu zostanie zaangażowana sztuczna inteligencja.

Pełna treść raportu dostępna jest pod poniższym linkiem.