CyberbezpieczeństwoRynek

Rekordowy atak DDoS na infrastrukturę Orange Polska

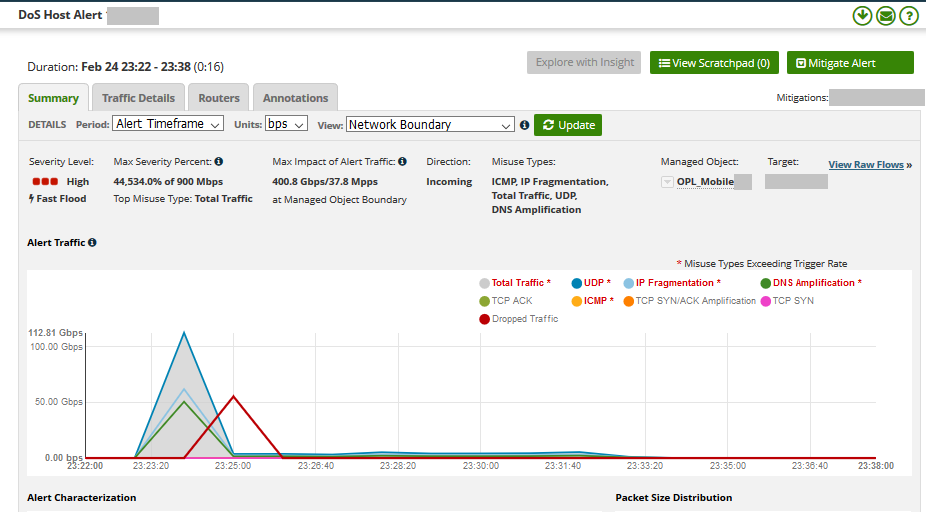

400,8 gigabita na sekundę – taka była maksymalna siła ataku DDoS jaki sieć Orange Polska odnotowała przed północą z 24 na 25 lutego. Jego celem był użytkownik sieci mobilnej. To najmocniejszy atak tego typu z jakim infrastruktura Orange zmierzyła się w całej swej historii. Udało się go odeprzeć dzięki mitygacji ataków przy użyciu BGP Flowspec – poinformowali przedstawiciele operatora.

Pierwszy zanotowany przez Orange rekordowy atak DDoS miał 239,5 gigabita na sekundę i odnotowano go w styczniu 2019 roku. Na kolejny spektakularny “strzał” firma czekała półtora roku – w czerwcu 2020 roku przekroczono 300 Gbps (dokładnie 303). Przebicie kolejnej setki zajęło już tylko pół roku.

“Atak osiągnął w szczycie 400,8Gbps i był największym zaobserwowanym do tej pory w naszej sieci. Trwał łącznie około 16-stu minut i nie wpłynął na stabilność sieci Orange Polska. Ruch praktycznie w całości pochodził z zagranicy i był kierowany na jeden z węzłów sieci mobilnej. Co do samej charakterystyki, mieliśmy głównie do czynienia z DNS Amplification czyli ruchem odbitym w naszą stronę przez podatne usługi DNS. Został on automatycznie zneutralizowany przez zabezpieczenia AntyDDoS stosowane w Orange Polska” – powiedział ITwiz Robert Grabowski, szef CERT Orange Polska.

Pod koniec 2018 roku firma Orange uruchomiła automatyczną, nie wymagającą ingerencji operatora, mitygację ataków DDoS przy wykorzystaniu BGP Flowspec. Składa się ona z dwóch elementów. Pierwszy z nich, to stałe próbkowanie ruchu z różnych miejsc sieci szkieletowej (analizowanie od 1/1000 do 1/5000 przesyłanych pakietów pod kątem specyficznym dla DDoS). Mimo, iż adres źródłowy napastnika można podstawić (zespoofować), nie jest on jedynym parametrem opisującym ruch sieciowy, odpowiednio ustawione reguły wyłuskają potencjalne ataki. Co jednak wtedy?

Wtedy odpowiednie informacje automatycznie trafiają do dodatkowych tabel routingowych we wszystkich routerach szkieletowych. Informacje dotyczące Flowspec są nadrzędne w stosunku do domyślnych tabel – w efekcie, po rozpoznaniu “zatrutego” ruchu i przekazaniu informacji, próba ataku trafi do /dev/null w dowolnym/każdym elemencie sieci szkieletowej Orange Polska – podsumowują specjaliści operatora.

AKTUALIZACJA: Po opublikowaniu tego materiału, CERT Orange Polska poinformował nas o odnotowaniu nowego ataku. Przestępcy po raz kolejny wzięli na cel jednego z mobilnych klientów, schowanego za NAT, uderzając w infrastrukturę z siłą 476,2 Gbps!