BiznesPolecane tematy

McAfee Labs o trendach w zagrożeniach cyberbezpieczeństwa

Główne trendy to wzrost: liczby złośliwego oprogramowania, w tym z podpisem cyfrowym; o 30% liczby ataków na urządzenia mobilne z systemem Android, spamu o 125% i znaczenia wirtualnych walut do realizacji nielegalnych transakcji oraz prania zysków z nielegalnych transakcji.

Rynek walut wirtualnych wart ok. 50 mld USD

Jednym z najgorętszych tematów związanych z bezpieczeństwem ostatnich 12 miesięcy jest pojawienie się klasy wirtualnych walut, których wartość nie jest powiązana z walutami tradycyjnymi (dolar, euro, jen itp.). Grupa Yankee szacuje, że rynek tzw. walut wirtualnych wzrósł do 47,5 mld USD w 2012 r. Te nowe wirtualne waluty służą do wielu pożytecznych celów i pozwalają użytkownikom kupować, i sprzedawać towary oraz usługi w sieci bez ograniczeń narzucanych przez zwykłe karty kredytowe/debetowe lub też z pominięciem pewnych zawiłości związanych z elektronicznym transferem funduszy. Ich dodatkową zaletą jest to, że transakcje można wykonywać anonimowo.

I to właśnie anonimowość jest tym, co wzbudza zainteresowanie cyberprzestępców, ponieważ umożliwia im wystawianie na sprzedaż nielegalnych towarów i zakazanych usług w transakcjach, które normalnie byłyby oczywiste dla organów ścigania. Jest to również wyjątkowo skuteczna metoda „prania” dochodów z działalności przestępczej prowadzonej zarówno w Internecie jak i poza nim.

Niedawny raport McAfee Labs Digital Laundry: An analysis of online currencies, and their use in cybercrime (Cyfrowe pranie pieniędzy: analiza walut wirtualnych i ich zastosowania w cyberprzestępczości) bada w jaki sposób wirtualne waluty umożliwiają społeczności cyberprzestępców oferowanie w Internecie narkotyków, broni i innych formalnie nielegalnych towarów i usług. Raport pokazuje też, w jaki sposób wymiana walut wirtualnych pozwala światu przestępczemu prać olbrzymie sumy nieuczciwie zdobytych zysków.

Pojawienie się wirtualnych walut wraz z właściwą im anonimowością, doprowadziło również do pojawienia się wielu witryn handlowych „ukrytej sieci” (Deep Web), specjalizujących się w sprzedaży i dystrybucji nielegalnych produktów i usług.

Największą tego typu witryną była giełda Silk Road (Jedwabny szlak), zamknięta przez funkcjonariuszy organów ścigania 1 października 2013 r. Lokalizacja ta znana była głównie jako giełda narkotyków, ale dostępne na niej były towary z ponad 200 kategorii, w tym inne nielegalne usługi, takie jak włamywanie się do bankomatów. Chociaż zamknięcie strony Silk Road jest ważnym zwycięstwem organów ścigania, to jednak na całym świecie działa wiele tego typu giełd w sieci ukrytej, jak choćby BlackMarket Reloaded. W najbliższej przyszłości raczej nie uda się rozwiązać tego problemu.

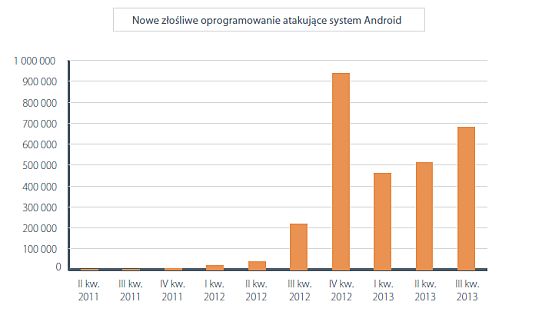

Ataki na urządzenia Android

Złośliwe oprogramowanie na urządzenia mobilne Ataki skierowane na platformę Android nasilają się coraz bardziej. W III kwartale 2013 r. skatalogowano ponad 700 tys. nowych próbek złośliwego oprogramowania atakującego system Android. Przynajmniej częściowo wynika z prób wykorzystania dobrze udokumentowanej podatności systemu Android związanej z kluczem głównym, pozwalającej atakującym obejść kontrolę sygnatur, która normalnie zidentyfikowałaby szkodliwe aplikacje.

Pojawienie się wirtualnych walut doprowadziło do pojawienia się wielu witryn handlowych „ukrytej sieci” (Deep Web). Największą była Silk Road, zamknięta przez funkcjonariuszy organów ścigania 1 października 2013 r. Lokalizacja ta znana była głównie jako giełda narkotyków, ale dostępne na niej były towary z ponad 200 kategorii, w tym inne nielegalne usługi, takie jak włamywanie się do bankomatów.

Analitycy laboratorium McAfee Labs zidentyfikowali jedną, całkowicie nową rodzinę złośliwego oprogramowania skierowanego na system Android – Exploit/MasterKey.A. Pozwala ona napastnikowi obejść procedurę uwierzytelniania sygnatur cyfrowych aplikacji. Ponieważ uwierzytelnianie jest kluczowym elementem procesu zabezpieczającego system Android, tendencja ta jest naprawdę niepokojąca. Analitycy McAfee Labs odkryli także nową klasę złośliwego oprogramowania atakującego system Android, która po zainstalowaniu pobiera drugą partię danych bez wiedzy użytkownika.

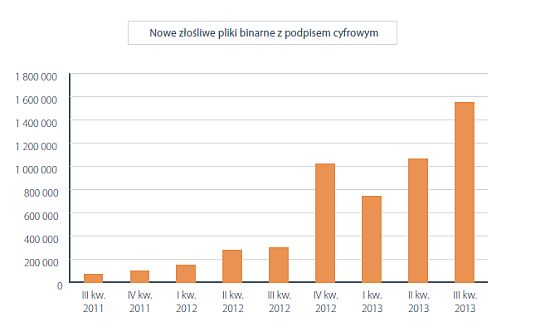

Złośliwe oprogramowanie z podpisem cyfrowym

Wzrost liczby wystąpień złośliwego oprogramowania „sygnowanego”, nadal stawia pod znakiem zapytania zasadność używania licznych, stosowanych obecnie certyfikatów cyfrowych i rodzi pytanie o to, jak firmy i użytkownicy prywatni mają rozróżniać certyfikaty poprawne od fałszywych.

Wzrost liczby próbek nowego złośliwego oprogramowania atakującego komputery osobiste w III kwartale 2013 r. był stabilny. W tym czasie pojawiło się ok. 20 mln nowych kodów malware (ich liczba przekroczyła już 170 mln). Złośliwe oprogramowanie na system Android, powiększył się o prawie 700 tys. nowych kodów (do 2,8 mln próbek).

Z historycznego punktu widzenia, wiele firm wprowadziło w zaporach i innych zabezpieczeniach obwodowych zasadę wykrywania złośliwego oprogramowania, na mocy której wykrycie następuje, gdy plik binarny jest „podpisany” cyfrowo. Panuje przekonanie, że pliki binarne sygnowane certyfikatem znanego centrum certyfikacji CA (Certificate Authority) są bezpieczne. Niestety, społeczność cyberprzestępców ma tego pełną świadomość i obecnie przypisuje coraz większy odsetek swoich złośliwych bloków danych, wykorzystując w tym celu certyfikaty skradzione lub uzyskane od nieuczciwych sprzedawców usług certyfikacyjnych CA.

Od pewnego czasu McAfee Labs zauważa wzrost ilości złośliwego oprogramowania z podpisem cyfrowym. Trend ten nasila się, ponieważ dla cyberprzestępców jest to stosunkowo łatwa metoda na przechytrzenie jednej z najpopularniejszych technik filtrowania plików binarnych. Zaobserwowany w bieżącym kwartale wzrost ilości złośliwego oprogramowania z podpisem cyfrowym wynosi blisko 50%.

Rośnie ilości złośliwego oprogramowania z podpisem cyfrowym. Trend ten nasila się, ponieważ dla cyberprzestępców jest to stosunkowo łatwa metoda na przechytrzenie jednej z najpopularniejszych technik filtrowania plików binarnych. Zaobserwowany w bieżącym kwartale wzrost ilości złośliwego oprogramowania z podpisem cyfrowym wynosi blisko 50%.

W październiku laboratorium McAfee Labs poinformowało, że odsetek złośliwego oprogramowania z podpisem cyfrowym wzrósł z 1,3% w 2010 r. do 5,3% w 2013 r. Choć zmiana ta może wydawać się niewielka, oznacza to jednak, że w obiegu funkcjonuje ponad 5 mln kodów złośliwego oprogramowania z podpisem cyfrowym. Jeśli chodzi o segment urządzeń mobilnych, trend ten jest jeszcze bardziej wyraźny, a odsetek złośliwego oprogramowania z podpisem cyfrowym wzrósł w ciągu ostatnich trzech lat praktycznie od zera do blisko 25% znanych próbek atakujących system Android.

Na konferencji Focus 2013, laboratorium McAfee Labs poinformowało, że chociaż w użyciu jest wiele fałszywych certyfikatów cyfrowych, to jednak społeczność cyberprzestępców wydaje się mieć pewne wyraźne preferencje. Zidentyfikowaliśmy kilka fałszywych certyfikatów, z których każdy został użyty do podpisania ponad 1000 osobnych złośliwych plików binarnych.

Skoki ilości spamu

Po kilku latach małej aktywności i po stosunkowo niewielkim wzroście w 2012 roku, w III kwartale 2013 r. globalna ilość spamu gwałtownie podskoczyła. Skok ten nastąpił w istocie głównie w ciągu ostatnich czterech tygodni września. Ogólnoświatowa ilość spamu wzrosła w ciągu kwartału o 125%. Analitycy McAfee Labs uważają, że za znaczną część tego skoku odpowiadają legalnie działające firmy marketingowe, które kupują i wykorzystują listy mailingowe pochodzące ze źródeł o mocno wątpliwej reputacji.

Znane jako spamerzy-rakiety śnieżne (snowshoe spammers) lub jako marketerzy programów partnerskich, firmy te sprzedają usługi legalnie działającym marketerom marek konsumenckich, ale potem używają wszelkich dostępnych im list i technik, aby zmaksymalizować dystrybucję i współczynniki reakcji. Tego typu zmasowane kampanie mailingowe na ogół nie zawierają złośliwego oprogramowania, choć użytkownicy praktycznie nie są tego w stanie rozróżnić.