Cyberbezpieczeństwo

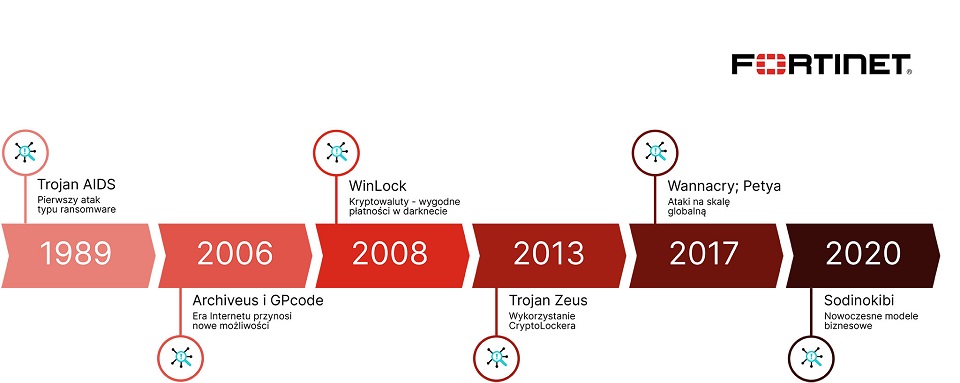

Ransomware ma już ponad 30 lat – czyli od dyskietek, poprzez RaaS, aż do nowoczesnych modeli biznesowych

Według raportu Fortinet pt. „Global Threat Landscape”, obejmującego drugie półrocze 2020 roku, w grudniu codziennie na świecie 17,2 tys. urządzeń stawało się celem ataków typu ransomware, czyli złośliwego oprogramowania blokującego dostęp do systemu i żądającego okupu za przywrócenie stanu pierwotnego. Eksperci FortiGuard Labs prześledzili drogę, jaką ransomware przeszedł w ciągu ostatnich 30 lat – od ataków z użyciem dyskietek, aż do usług działających w złożonych modelach biznesowych.

Przychody z cyberprzestępczości z użyciem szyfrującego oprogramowania wzrosły w ubiegłym roku o 311% (w porównaniu z rokiem 2019) i osiągnęły szacunkową wartość 350 milionów dolarów – jak podaje Chainalysis 2021 Crypto Crime Report. Ransomware to dzisiaj powszechne zagrożenie wpływające na funkcjonowanie wielu gałęzi gospodarki.

Trojan AIDS z 1989: pierwszy atak ransomware

Pierwszy w historii atak ransomware za cel obrał branżę medyczną. W czasie konferencji Światowej Organizacji Zdrowia poświęconej tematyce AIDS rozdano 20 tysięcy zainfekowanych dyskietek. Zawierały one program do analizy ryzyka zachorowania oraz złośliwe oprogramowanie, które uruchamiało się automatycznie wraz z 91. uruchomieniem komputera. Ukrywało ono katalogi i szyfrowało nazwy wszystkich plików znajdujących się na dysku C, a następnie wyświetlało komunikat o żądaniu okupu.

Atak ten został nazwany trojanem AIDS, ale był również znany jako wirus PC Cyborg – od fikcyjnej nazwy firmy żądającej zapłaty: PC Cyborg Corporation. W kolejnych latach pojawiły się podobne ataki, ale oprogramowanie ransomware pozostawało stosunkowo niewielkim zagrożeniem, aż do przełomu wieków.

Archiveus i GPcode korzystające z szyfrowania RSA

Już na samym początku XXI wieku dostęp do internetu w krajach rozwiniętych przekroczył 50 procent. W okolicach roku 2005 łącza szerokopasmowe stały się normą. Stworzyło to warunki do rozwoju nowych form cyberprzestępczości. I tak, w 2006 roku pojawił się trojan Archiveus, który był pierwszym oprogramowaniem ransomware korzystającym z szyfrowania RSA. Blokował on wszystkie pliki w katalogu „Dokumenty” i wymagał od ofiar zakupu produktów w aptece internetowej, w celu uzyskania 30-cyfrowego kodu klucza, dającego możliwość odzyskania dostępu.

W tym samym roku złośliwe oprogramowanie GPcode infekowało komputery poprzez ataki typu spear-phishing. Trojan rozsyłany był jako załącznik do wiadomości e-mail, wyglądających jak podania o pracę. GPcode, podobnie jak Archiveus, używał 660-bitowego klucza publicznego RSA do szyfrowania plików w katalogu „Dokumenty”. Aby uzyskać kod dostępu, ofiary były zmuszone zapłacić okup.

Kryptowaluty – szybki wzrost ataków

W 2008 roku stworzono bitcoina, zdecentralizowaną cyfrową kryptowalutę. Cyberprzestępcy szybko wyczuli jej potencjał, który wynika z braku powiązania transakcji z konkretną osobą. Liczba wykrywanych ataków typu ransomware zaczęła szybko i systematycznie wzrastać. W pierwszym i drugim kwartale 2011 roku zarejestrowano ich około 30 tysięcy. W trzecim – liczba ta podwoiła się. Pod koniec roku 2012 ransomware osiągnęło na czarnym rynku wartość 5 milionów dolarów.

Jednym z głównych graczy w tej dziedzinie był wówczas trojan WinLock. Blokował on całe systemy zamiast pojedynczych plików. Atakował system operacyjny Windows i uniemożliwiał użytkownikom dostęp do wszystkich zasobów, aż do momentu zakupu klucza.

Ransomware jako usługa

Ostatnia dekada przyniosła intensywny rozwój cyberprzestępczości za sprawą modelu usługowego Ransomware-as-a-Service (RaaS). Umożliwia on kupno gotowych narzędzi i daje możliwość przeprowadzania ataków bez konieczności posiadania zaawansowanej wiedzy technicznej.

Trojan Zeus, który został zidentyfikowany już w roku 2007, w latach 2013-2014 posłużył do przeprowadzenia wielu ataków poprzez instalowanie ransomware o nazwie CryptoLocker.

Ataki na skalę globalną

W 2017 roku ataki ransomware wciąż przybierały na sile i były wymierzane równocześnie w komputery na całym świecie. W maju 2017 tamtego roku oprogramowanie WannaCry – wymierzone w systemy operacyjne Windows – zainfekowało ponad 200 tys. komputerów w 150 krajach, co spowodowało szkody sięgające miliardów dolarów.

Z kolei w czerwcu 2017 roku nowy wariant znanego wcześniej oprogramowania Petya, nazwany NotPetya, wywołał globalny cyberatak, który zarejestrowano w Rosji, Ukrainie, Francji, Niemczech, Włoszech, Polsce, Wielkiej Brytanii i Stanach Zjednoczonych. W samej Ukrainie ucierpiało ponad 1500 osób fizycznych i prawnych, w tym instytucje finansowe.

Nowoczesne modele biznesowe

Współcześnie cyberprzestępcy działają głównie jako duże, rozproszone firmy, z centralami telefonicznymi do obsługi płatności okupu. Celem ich ataków są głównie korporacje lub znane osoby – zgodnie ze strategią „Big Game Hunting” (BGH).

Grupa znana jako Sodinokibi (lub REvil) wykorzystała koncepcję RaaS do budowy zaawansowanego modelu dystrybucji swojego oprogramowania. Dzięki temu udało im się pozyskać blisko terabajt danych dużej firmy prawniczej. Niedawno przestępcy znani jako DarkSide uzyskali dostęp do sieci Colonial Pipeline, największego systemu rurociągów do transportu pochodnych ropy naftowej w USA.