AplikacjeCyberbezpieczeństwoBiznesPolecane tematy

Telefony komórkowe w XXI wieku: cenne źródło danych o nas

Dane o nas, naszych pasjach, zainteresowaniach, podróżach, zakupach… to nowa, ekonomiczna „klasa aktywów” i nieoceniony zasób XXI wieku. Aplikacje na telefon komórkowy typu smartfon to jeden ze sposobów zbierania informacji o użytkownikach i o tym co robią na co dzień. Zastanawiające jest w takim razie to, co wiedzą o nas nasze telefony a w szczególności aplikacje z jakich korzystamy?

Z badania, przeprowadzonego w 2019 roku przez UKE, wynika, iż z telefonu komórkowego korzysta 93,1% Polaków. Z czego 74,8% tych osób korzysta ze smartfonów. Jeśli spojrzymy na te dane w skali świata, to ponad 2,5 mld ludzi na świecie korzysta ze smartfonów. Oznacza to gigantyczną możliwość zbierania danych i informacji dla firm i instytucji chcących nam coś sprzedać lub dostosować usługi i reklamy do nas.

Cena darmowych aplikacji

W ostatnich latach pojawiło się wiele informacji o aplikacjach z Rosji, które mają dostęp do naszych danych i wysyłają je do Federal Security Service (FSB) czy innych, rosyjskich organizacji rządowych. Wiele mówiło się też o Facebooku i tego jak przyczynił się do analizy rozkładu głosów podczas wyborów w USA, a także jak sztaby decydowały o tym, gdzie należy skierować kampanię wyborczą.

Faktem jest jednak, że – podobnie, jak wiele innych aplikacji – FaceApp zawiera moduły śledzące z Facebooka i AdMob, a jego użytkownicy przechowują swoje dane w Rosji. Niemniej właściciel FaceApp, Jarosław Goncharov, jest nieugięty i zarzeka się, że aplikacja nie udostępnia danych władzom rosyjskim. Według zapewnień właściciela aplikacji FaceApp usuwa zdjęcia ze swoich serwerów w chmurze w ciągu od 24 do 48 godzin po ich ostatniej edycji. Wszystkie zdjęcia są szyfrowane za pomocą klucza przechowywanego lokalnie na Twoim urządzeniu, a podczas procesu edycji są one tylko tymczasowo zapisywane w pamięci podręcznej na serwerach aplikacji w chmurze. Niemniej nie możemy być jednak w 100% pewni co się dzieje z naszymi danymi i tym, jak są wykorzystywane nasze zdjęcia czy informacje, które są przez tę aplikację zbierane. Celem tej aplikacji prawdopodobnie jest szkolenie i udoskonalenie algorytmu do zmiany wyglądu i analizy rozpoznawania twarzy. To może być prawdziwa cena darmowych aplikacji.

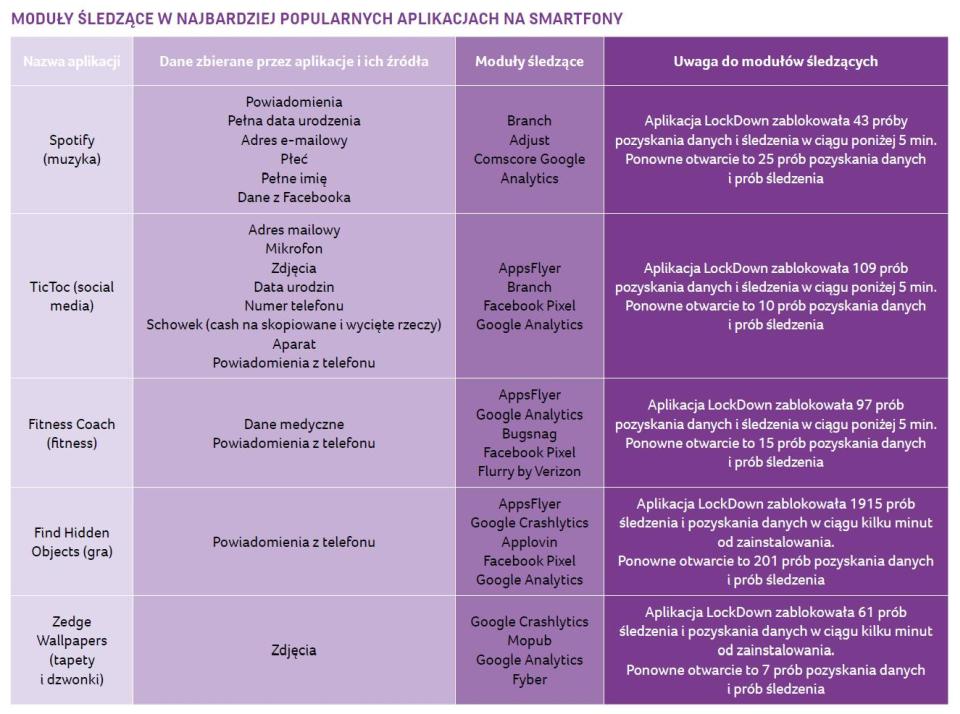

Większa część aplikacji jakie posiadamy na telefonie posiada moduły śledzące, które zbierają informację o użytkowniku telefonu podczas korzystania z niego. Moduły śledzące z jakimi możemy się spotkać zebrane są w poniższej tabeli wraz z informacjami jakie o nas zbierają. Część aplikacji oczywiście może zajmować się doskonaleniem własnych algorytmów by w przyszłości były bardziej przydatne i użyteczne. Chociaż wciąż pozostaje pytanie czy tak właśnie należy je ulepszać, bez jasnej i klarownej informacji do użytkowników.

Jak zadbać o swoją prywatność?

Informację o tym co dane moduły śledzące zbierają pochodzą z ich polityk bezpieczeństwa oraz opisów zawartych w aplikacjach w których są wykorzystywane. Jednak to tylko cześć z modułów śledzących, która jest wykorzystywana przez aplikacje, które mamy na telefonie. Jeśli dbamy o swoją prywatność, to rewelacyjną robotę robi aplikacja o nazwie Lock Down. Blokuje ona żądania modułów śledzących w aplikach jakie mamy zainstalowane na telefonie. Daje nam ona również informacje o ilości prób, jakie podjęły moduły w celu śledzenia i zdobywania informacji o nas.

Z ciekawości zebrałem statystyki z aplikacji LockDown dla samego siebie. W okresie 7 dni i sporadycznego używania telefonu (głównie do dzwonienia) aplikacja zablokowała ponad 60 tys. prób śledzenia mojej osoby i dostępu do danych z ciasteczek oraz informacji zebranych przez moduły śledzące i ciasteczka! Same ciasteczka są kolejnym nośnikiem informacji o nas. Dostępne są dla modułów śledzących i aplikacji. Często klikamy w linki np. w celu przeczytania artykułu i automatycznie akceptujemy pliki cookies, co powoduje wygenerowanie ciasteczka na telefonie, a w dalszym kierunku przekłada się to na podzielenie się informacją o z pliku cookie do modułów śledzących przez aplikacje, które mamy zainstalowane na telefonie.

Co można wywnioskować z naszych danych?

Ciekawym aspektem śledzenia osób przy wykorzystaniu telefonów komórkowych jest nasza aktywność fizyczna. Aplikacje zbierają przez czujniki w naszym telefonie informację o tym, gdzie biegaliśmy, ile km przebiegliśmy z jaką prędkością itp. Można na tej podstawie zmodyfikować mapy i informację o terenie (wysokość nachylenie itp.) z dokładnością do współrzędnych GPS. Ma to gigantyczne znaczenie po tym jak wyciekły dane z smart zegarków i przeanalizowano, gdzie biegają ich posiadacze. Dzięki tej analizie odkryto, gdzie na pustyni są bazy wojskowe oraz który pracownik i której zaczyna zmianę. Można więc było przenalizować ruch w danej jednostce wojskowej. Była to dość duża kompromitacja dla działań kontrwywiadu USA i zakazano używania smart zegarków przez osoby oddelegowane do baz wojskowych, zarówno w kraju, jak i poza nim.

Ważne więc jest nie tylko by dbać o bezpieczeństwo własnego telefonu, bo na to mamy wpływ (no prawie), ale też na to z jakich urządzeń korzystamy i jakie urządzenia łączymy z naszym telefonem. Czasami pomimo naszego wysiłku i chęci zachowania poufności informacji o nas one i tak wyciekną. Musimy pamiętać, że aplikacje, rozwiązania są robione przez człowieka więc człowiek też może je złamać. Wiara w to, że coś dostajemy za darmo (aplikację, technologię, rozwiązania na telefon czy komputer) jest z góry błędna. Aplikacje musza na czymś zarabiać. Przykładem zarobku jest właśnie współpraca z modułami śledzącymi które zbierają dużo więcej informacji o nas niż jest to potrzebne. Jest to jednak cena jaką płacimy za darmowy dostęp do pewnych rzeczy.

Przemek Szulecki, Vice President GSS/ SAS w J.P. Morgan