Cyberbezpieczeństwo

CERT Polska i SKW ostrzegają przed działaniami rosyjskich szpiegów

Zespół CERT Polska oraz Służba Kontrwywiadu Wojskowego zaobserwowały kampanię szpiegowską – łączoną z działaniami rosyjskich służb specjalnych – której celem jest nielegalne pozyskiwanie informacji z ministerstw spraw zagranicznych oraz placówek dyplomatycznych, w większości znajdujących się w państwach należących do NATO i Unii Europejskiej.

Jak wskazują eksperci od cyberbezpieczeństwa, wiele elementów zaobserwowanej kampanii – takich jak infrastruktura, wykorzystane techniki oraz narzędzia – częściowo lub całkowicie pokrywa się z opisywanymi w przeszłości aktywnościami grupy określanej przez Microsoft mianem „NOBELIUM”, zaś przez Mandiant jako „APT29”. Grupa ta wiązana jest m.in. z kampanią zwaną „SOLARWINDS”, narzędziami „SUNBURST”, „ENVYSCOUT” i „BOOMBOX”, a także licznymi innymi kampaniami o charakterze wywiadowczym.

Działania wykryte oraz opisane przez CERT Polska i SKW wyróżniają się jednak na tle poprzednich wykorzystaniem unikalnego, nieodnotowanego wcześniej publicznie oprogramowania. Nowe narzędzia były używane równolegle i niezależnie od siebie lub też kolejno, zastępując starsze rozwiązania, których skuteczność spadała. Pozwalało to sprawcom na utrzymanie ciągłości działań.

„Dzięki bliskiej współpracy analityków CERT Polska i Służby Kontrwywiadu Wojskowego połączono elementy widziane z różnych perspektyw. Dało to efekt w postaci raportu zawierającego analizę nigdy wcześniej nie opisywanych narzędzi i z pewnością przyczyni się do zwiększenia ich wykrywalności” – skomentował Janusz Cieszyński, Minister Cyfryzacji.

Kampania realizowana przez rosyjską grupę wywiadowczą nie tylko nadal trwa, ale ma też charakter rozwojowy. Dlatego CERT Polska oraz SKW rekomendują wszystkim podmiotom, które mogą znajdować się w obszarze zainteresowania tej grupy, wdrożenie mechanizmów mających na celu podniesienie bezpieczeństwa wykorzystywanych systemów informatycznych i zwiększenie wykrywalności ataków.

Sektory, które szczególnie powinny rozważyć wdrożenie zaleceń to:

1. Podmioty rządowe;

2. Podmioty dyplomatyczne, ministerstwa spraw zagranicznych, ambasady, personel dyplomatyczny i pracujący w podmiotach międzynarodowych;

3. Organizacje międzynarodowe;

4. Organizacje pozarządowe.

Szczegółowe rekomendacje zmian konfiguracyjnych oraz dokładny opis przebiegu kampanii szpiegowskiej znaleźć można na poniższych stronach:

W języku polskim:

https://www.gov.pl/baza-wiedzy/kampania-szpiegowska-wiazana-z-rosyjskimi-sluzbami-specjalnymi

W języku angielskim:

https://www.gov.pl/baza-wiedzy/espionage-campaign-linked-to-russian-intelligence-services

Przebieg obserwowanej kampanii

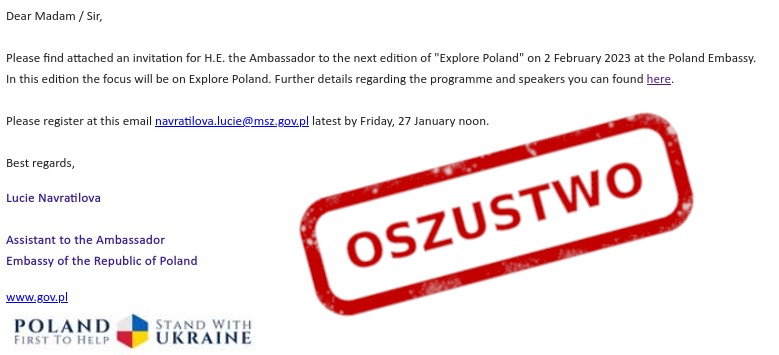

We wszystkich zaobserwowanych przypadkach sprawcy korzystali z techniki spear phishingu (porównaj: https://cert.pl/posts/2023/03/spear-phishing/). Do wyselekcjonowanych pracowników placówek dyplomatycznych wysyłane były wiadomości e-mail podszywające się pod ambasady krajów europejskich. Korespondencja zawierała zaproszenie na spotkanie lub do wspólnej pracy nad dokumentami. W treści wiadomości lub w załączonym dokumencie PDF zawarty był link kierujący rzekomo do kalendarza ambasadora, szczegółów spotkania lub pliku do pobrania.

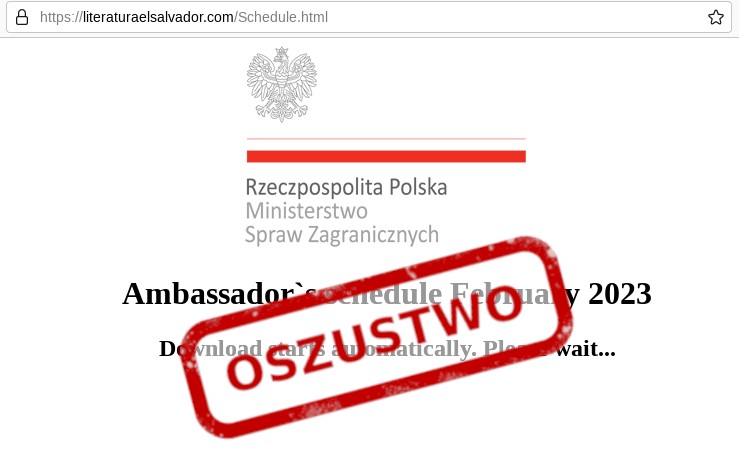

W rzeczywistości odnośnik kierował do przejętej strony, na której umieszczony był charakterystyczny dla tej grupy skrypt. Korzystał on z techniki „HTML Smuggling” – przy jej użyciu złośliwy plik jest odkodowywany w momencie otwarcia strony, a następnie pobierany na urządzenie ofiary. Skrypt wyświetlał również stronę internetową, której treść miała utwierdzić ofiarę w przekonaniu, że pobrała prawidłowy załącznik.

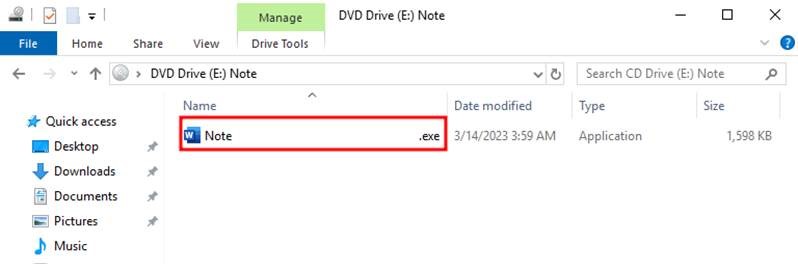

Sprawcy wykorzystywali różne techniki, aby nakłonić potencjalne ofiary do uruchomienia pobranego złośliwego oprogramowania. Jedną z nich był plik skrótu udający dokument, w rzeczywistości uruchamiający ukrytą bibliotekę DLL. Zaobserwowano również technikę „DLL Sideloading”, polegającą na użyciu podpisanego pliku wykonywalnego do załadowania i wykonania złośliwego kodu zawartego w dołączonej bibliotece DLL. Na późniejszym etapie kampanii nazwa pliku wykonywalnego zawierała dodatkowo wiele spacji, aby utrudnić zauważenie rozszerzenia exe.