CyberbezpieczeństwoPolecane tematy

Chmura czy Edge – co nam dają 2 biliony zapytań DNS dziennie

Promocja

Krajobraz zagrożeń i ich dynamika powoduje, że wszystkie organizacje oczekują rozwiązań sprawdzonych, odpornych na ataki oraz bezinwazyjnych w implementacji. Istotnym czynnikiem jest często ograniczenie dodatkowych kosztów zakupu sprzętu i licencji oraz sprawdzona historia zastosowania rozwiązania u największych światowych graczy. W propozycji dla całego sektora finansowego oferta Akamai wydaje się być ciekawą alternatywą dającą stabilność, pewność działania. i dostęp do najlepszych w branży rekomendacji w zakresie prowadzenia strategii bezpieczeństwa.

Przed jakimi wyzwaniami stoją dzisiaj instytucje finansowe?

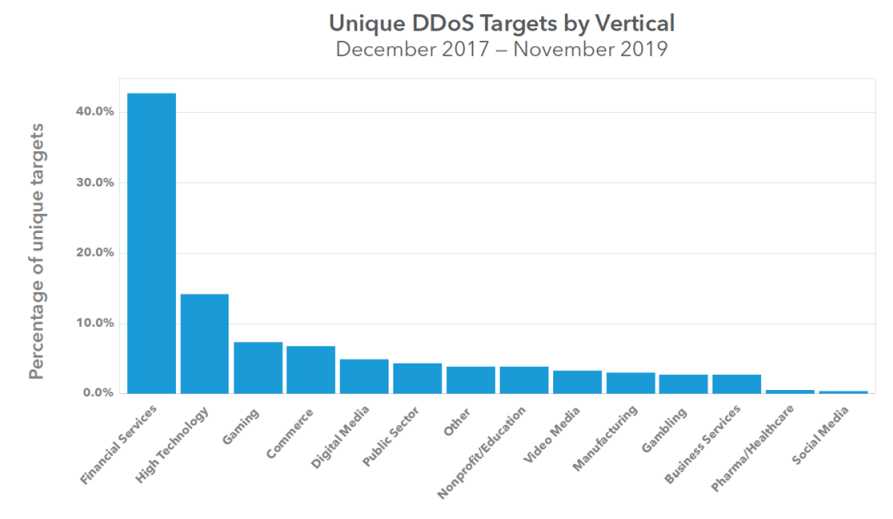

Michal Nycz, Account Executive w Akamai Technologies (M.N.): Sektor finansowy należy rozpatrywać jako najczęstszy cel potencjalnych ataków. Biorąc pod uwagę organizacje, w które wycelowane były ataki różnego typu w ciągu ostatnich dwóch lat, ponad 40% to właśnie instytucje finansowe. Oznacza to niemal 4-krotnie częstsze ataki na sektor finansowy niż na drugie w tej statystyce firmy z sektora technologicznego i ponad 5-krotnie częstsze niż na trzeci sektor gaming-owy.

To, z czym muszą się zmierzyć banki, to przede wszystkim umiejętne balansowanie między restrykcyjnymi regulacjami, dotyczącymi przetwarzania danych, dużym rozproszeniem użytkowników końcowych, mnogością technologii dostępowych, ale przede wszystkim szybko ewoluującym zagrożeniem i drakońskimi karami za ewentualne wpadki. Gdzieś w tym wszystkim są jeszcze ciągle rosnące oczekiwania użytkowników w kontekście wydajności serwisów bankowych.

Czy obecna sytuacja, związana z pandemią wpłynęła dodatkowo na bezpieczeństwo banków i innych instytucji finansowych?

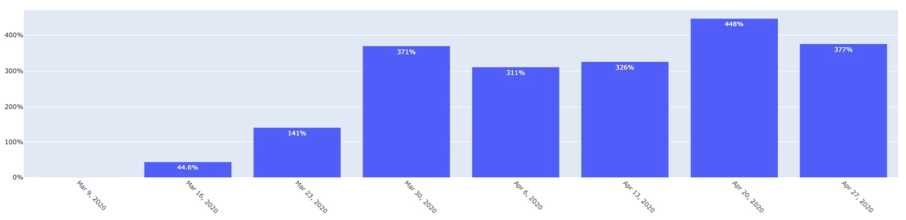

M.N.: Wysoka ogólnoświatowa aktywność online dotyczyła każdej sfery – począwszy od zakupów, poprzez rozrywkę, pracę, a skończywszy niestety na cyber-zagrożeniach. Z pewnością po tych kilku miesiącach dużo większą uwagę przywiązuje się do bezpieczeństwa wewnętrznego i zapewnienia optymalnych dostępów zdalnych do zasobów firmy. Z naszych analiz wynika, że w sposób istotny zwiększyła się liczba otwieranych stron, zawierających treści złośliwe, bądź podejrzane, czyli tzw. malware. Mówimy tutaj o 400% globalnym wzroście na przełomie marca i kwietnia, biorąc pod uwagę rozwiązania DNS-owe, które obserwujemy.

Jakie, więc są najlepsze praktyki w tym zakresie?

Hubert Ortyl, Business Development Manager Security Solution w Advatech sp. z o.o. (H.O.): Zero tolerancji, zero zaufania, totalna weryfikacja. Chcesz dostęp do serwisu, czy aplikacji? To udowodnij, że nie stanowisz zagrożenia. Mówimy tutaj o dostępach zarówno dla użytkowników wewnętrznych, jak i zewnętrznych w powszechnie stosowanym modelu Zero Trust. Każde wysłane zapytanie musi dać się zweryfikować. Ważne jest również zapewnienie odpowiedniego poziomu bezpieczeństwa na każdej warstwie infrastruktury IT – począwszy od naszych centrów danych, poprzez warstwę DNS, skończywszy na warstwie aplikacyjnej. Inną istotną kwestią jest zapewnienie naszym serwisom odpowiedniej skalowalności, zarówno w przypadku potencjalnego ataku, jak i wzmożonego np. świątecznego ruchu normalnych użytkowników. Warto dodać na koniec, że jedną z najlepszych praktyk jest… korzystanie z najlepszych praktyk i powielanie sprawdzonych rozwiązań.

Zagrożenia szybko ewoluują. Czy można być krok przed wszystkimi?

M.N.: Często mówimy o data-driven business w kontekście monetyzacji naszych działań. Może jednak trzeba popatrzeć na to z punktu widzenia analizy potencjalnych zagrożeń i proaktywnego przeciwdziałania zagrożeniom, które już istnieją, ale jeszcze nas bezpośrednio nie dotknęły? Akamai posiada unikalną ekspertyzę, o tym co dzieje się w Internecie. Cyklicznie publikujemy poważany w branży raport State of The Internet, który odnosi się do aktualnych zagrożeń i nowych, zaobserwowanych przez nas zjawisk. Raport budowany jest m.in. na podstawie dwóch bilionów zapytań DNS-owych, które dziennie Akamai rozwiązuje na swojej platformie. Jeśli pojawia się w internecie jakieś nowe zagrożenie, to z dużym prawdopodobieństwem można stwierdzić, że nasi eksperci mieli z nim już styczność. Posiadanie takiego silnika i tak wielkiej bazy wiedzy o istniejących zagrożeniach, pozwala nam w skuteczny sposób wyprzedzać poczynania hakerów, często implementując odpowiedni zestaw reguł zanim będzie za późno.

Czy rozwiązania chmurowe pomogą polskim bankom sprostać oczekiwaniom rynku?

H.O.: Rozwiązania chmurowe są stosowane w największych instytucjach finansowych na całym świecie, począwszy od banków, skończywszy na największych na świecie operatorach kart płatniczych. W chwili obecnej mówimy już bardziej o Edge aniżeli o chmurze. Musimy być blisko użytkowników końcowych, ale również blisko zagrożeń, aby móc blokować je dokładnie w miejscu, w którym występują – z dala od serc naszych aplikacji, czyli centrów danych. Musimy zapewnić biznesowi odpowiednią skalowalność na wypadek czegoś, czego nie zawsze jesteśmy w stanie przewidzieć, jak chociażby obecnej epidemii. Musimy budować naszą strukturę bezpieczeństwa w oparciu o najlepsze dostępne silniki threat intelligence i najlepszą dostępną ekspertyzę.

Wiele organizacji a w szczególności w sektorze finansowym wzbrania się przed rozwiązaniami chmurowymi…

H.O.: Tak, to prawda. Są przekonane, że pozbawiają się kontroli nad przepływającymi danymi. Trzeba jednak wziąć pod uwagę, że nawet jeśli oficjalne stanowisko organizacji jest w tej sprawie jasne, to użytkownicy i tak wykorzystują shadow IT. Często korzystają z zewnętrznych serwisów, prywatnych urządzeń, webowych aplikacji pocztowych, wysyłając dane na zewnętrzne magazyny danych, łącząc się z niebezpiecznymi sieciami Wi-Fi. Stąd coraz częściej rozważa się rozwiązania klasy CASB, dające kontrolę dostępu do aplikacji, wraz ze sprawdzaniem wiarygodności urządzenia, czy też myśli się o kontroli tożsamości użytkownika i jego dostępów. W tym momencie w grę wkraczają rozwiązania klasy CIAM, zarządzające cyklem życia dostępów dla poszczególnych pracowników tak, aby była możliwa kontrola – proste nadawanie dostępów, a z drugiej strony kompleksowa możliwość ich odebrania „jednym kliknięciem” – np. w momencie odejścia pracownika z firmy. Ma to znaczenie zwłaszcza w dzisiejszych czasach, gdzie pracownicy mają często przyznane dostępy do kilkudziesięciu rozproszonych usług, narażonych na konsekwencje wynikające z regulacji RODO, PSDII, KSC.

Siła rozwiązań chmurowych zyskuje paradoksalnie na bezpieczeństwie wynikającym z rozproszenia, skali, ogromnej bazy wiedzy i widoczności ruchu w Internecie oraz na możliwościach, związanych z bardzo szczegółowym monitoringiem. Co bardziej istotne, implementacja rozwiązania opartego o chmurę daje komfort właściwego działania systemu, który będzie wydajny, skalowalny, odporny na zakłócenie działania, a nawet gwarantujący 100% SLA na dostępność aplikacji jak w przypadku większości rozwiązań firmy Akamai.