Cyberbezpieczeństwo

Główny kierunek cyberataków w II kwartale 2023 roku to kradzież danych w celu szantażu

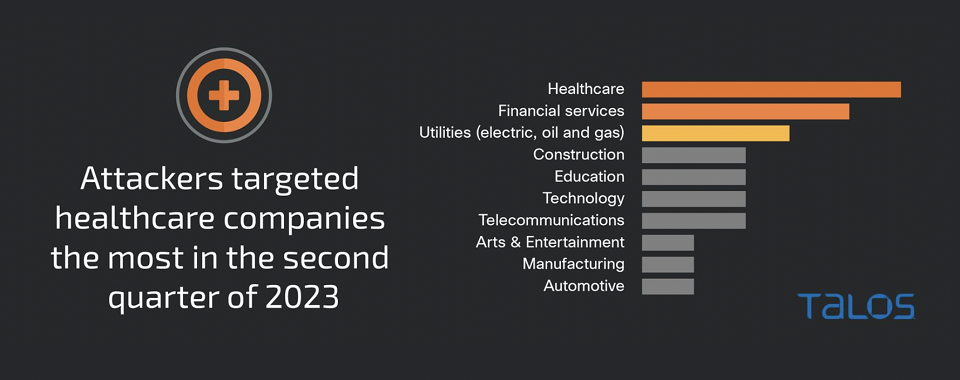

Ataki te – przede wszystkim wycelowane w służbę zdrowia – stanowiły 30% wszystkich cyberincydentów, które zaobserwował zespół Cisco Talos we wspomnianym okresie. Spostrzeżenie to pokrywa się z publicznymi doniesieniami o rozkwicie grup przestępczych, kradnących dane i wymuszających okup, lecz niekorzystających przy tym z oprogramowania ransomware szyfrującego pliki.

Ransomware był z kolei drugim najczęściej obserwowanym zagrożeniem w minionym kwartale, odpowiadając za 17% ataków (wzrost z 10%). W analizowanym okresie eksperci zaobserwowali znane już wcześniej rodziny ransomware, takie jak LockBit i Royal. Kilka typów ransomware, w tym 8base i MoneyMessage, pojawiło się po raz pierwszy.

Szpitale i placówki medyczne drugi raz z rzędu była najczęściej atakowanym sektorem, stanowiąc cel w 22% ataków. Tuż za nimi znalazły się usługi finansowe.

Choć proceder kradzieży danych w celu wymuszenia okupu nie jest oczywiście nowością, to jednak liczba incydentów w ostatnim kwartale bieżącego roku sugeruje, że finansowo przestępcy coraz częściej postrzegają go jako realny sposób na otrzymanie ostatecznej wypłaty. Przeprowadzanie ataków ransomware prawdopodobnie staje się coraz trudniejsze ze względu na globalne wysiłki organów ścigania i rozwój świadomości niebezpieczeństw w branży. A także dzięki wdrażaniu mechanizmów obronnych, takich jak zwiększone możliwości wykrywania behawioralnego oraz rozwiązania do wykrywania i reagowania na punktach końcowych (EDR), uważają specjaliści ds. cyberbezpieczeństwa.

Wektory ataków

W II kwartale 2023 roku, po raz pierwszy w badaniach Cisco Talos odnotowano aktywność grup wymuszających okup RansomHouse i Karakurt. Aktywny od 2021 roku Karakurt zazwyczaj uzyskuje dostęp do środowisk korporacyjncych z przejętych kont użytkowników, phishingu lub – podobnie jak RansomHouse – poprzez wykorzystywanie podatności.

W większości incydentów, na które Cisco Talos odpowiedziało w analizowanym okresie, atakujący uzyskali początkowy dostęp wykorzystując przejęte dane uwierzytelniające w celu uzyskania dostępu do prawidłowych kont. Wykorzystanie prawidłowych kont zaobserwowano w prawie 40% wszystkich incydentów, co stanowi 22% wzrost w porównaniu z I kwartałem 2023 roku.

Trudno powiedzieć, w jaki sposób przeciwnicy uzyskali poświadczenia używane do uzyskiwania dostępu do prawidłowych kont. Istnieje wiele sposobów, w jakie dane uwierzytelniające mogą zostać skradzione, takich jak naruszenia danych stron trzecich, złośliwe oprogramowanie przechwytujące informacje, takie jak Redline, czy kampanie phishingowe. Jest to szczególnie możliwe, jeśli pracownicy ponownie używają poświadczeń na wielu kontach, co podkreśla znaczenie stosowania silnych zasad dotyczących haseł i włączania uwierzytelniania wieloskładnikowego na krytycznych serwerach, podkreślają specjaliści ds. bezpieczeństwa.

Jakie są słabe punkty w systemach bezpieczeństwa?

Brak uwierzytelniania wieloskładnikowego lub niewłaściwe wdrożenie MFA w krytycznych usługach było przyczyną ponad 40% ataków, w których zespół Cisco Talos musiał zainterweniować w ubiegłym kwartale. Wielu z nich można było zapobiec, gdyby MFA było włączone w kluczowych usługach, takich jak VPN. W prawie 40% przypadków atakujący byli w stanie wykorzystać naruszone dane uwierzytelniające, aby uzyskać dostęp do prawidłowych kont, z których 90% nie miało włączonego uwierzytelniania wieloskładnikowego.

W niektórych przypadkach przeciwnicy byli w stanie ominąć MFA za pomocą ataków wyczerpania/zmęczenia MFA. Ataki wyczerpania MFA mają miejsce, gdy atakujący próbuje wielokrotnie uwierzytelniać się na koncie użytkownika przy użyciu prawidłowych danych uwierzytelniających, aby przytłoczyć ofiary powiadomieniami push MFA, mając nadzieję, że w końcu je zaakceptują, umożliwiając atakującemu pomyślne uwierzytelnienie się na koncie – tłumaczą eksperci. I dodają, że identyfikacja i edukacja użytkowników są kluczowymi elementami przeciwdziałania technikom omijania MFA. Zespoły odpowiedzialne za cyberbezpieczeństwo firm muszą edukować pracowników z kim należy się kontaktować w takich sytuacjach, aby ustalić, czy zdarzenie było awarią, czy stanowiło część ataku.

Zespół Cisco Talos zaleca wyłączenie dostępu VPN dla wszystkich kont, które nie mają włączonego MFA. Dodatkowo, polecane jest rozszerzenie MFA dla wszystkich kont użytkowników (np. pracowników, wykonawców, partnerów biznesowych itp.). Eksperci ujawnili ponadto, że cyberprzestępcy atakują konta dostawców i podwykonawców (VCA – vendors and contractors), które zazwyczaj mają rozszerzone uprawnienia i dostęp. Konta VCA są często pomijane podczas audytów kont ze względu na zaufanie pokładane w stronie trzeciej, co czyni je łatwym celem dla atakujących. Zalecane jest więc usuwanie takich kont, gdy nie są one potrzebne i wdrażanie dostępu z najmniejszymi uprawnieniami oraz sprawdzanie czy rejestrowanie i monitorowanie bezpieczeństwa jest włączone dla kont VCA.

Więcej na temat cyberzagrożeń II kwartału br. można znaleźć tu.